Mit unserer umfassenden IT Schwachstellen Analyse prüfen wir die Sicherheit deiner IT-Systeme, bevor Angreifer potenzielle Lücken aufdecken und Du folglich den Schaden davon trägst.

Zertifizierte Penetration Tester scannen, dokumentieren und präsentieren gefundene Angriffspunkte deiner IT-Infrastruktur, sodass eine nachhaltige Sicherheitsstrategie sichergestellt werden kann. In der Praxis ist es nicht allein dadurch getan, Risiken zu identifizieren und einzuordnen.

Vielmehr erfordert dies nachhaltige und adäquate Mittel, um das Risiko einzudämmen und effektiv Lehren daraus zu ziehen. Unsere IT Schwachstellen Analyse in Unternehmen setzt daher gezielt dort an, wo Projektverantwortliche konkreten Handlungsspielraum haben und sich das Sicherheitsniveau signifikant steigern lässt.

Nahezu jedes Unternehmen arbeitet heutzutage mit Schnittstellen zum Internet, egal ob Du eine Website oder einen Webshop betreibst oder Du deinen Mitarbeitern VPN–Zugriff gewährst – überall dort sind potenzielle Angriffspunkte und Schwachstellen deiner Systeme.

IT Security betrifft nicht nur die Konzerne und große Unternehmen, sondern auch den Mittelstand und Kleinunternehmen. Gerade für mittelständische bis kleinere Unternehmen bieten wir mit unserer IT-Schwachstellenanalyse eine fundierte Lösung, die Lücken in deiner IT-Struktur aufdecken.

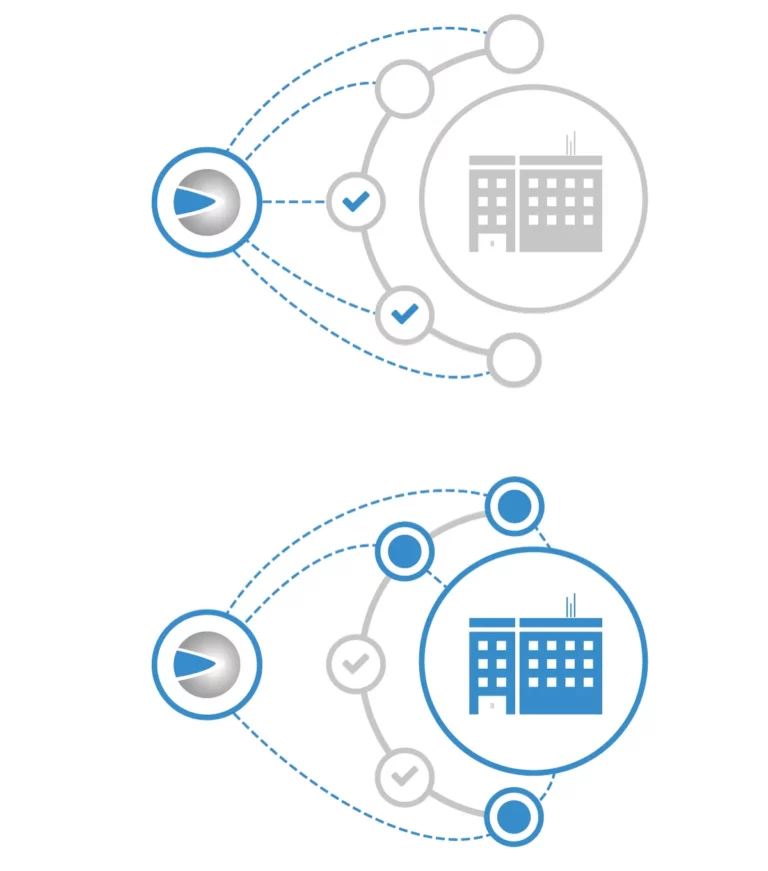

Grundsätzlich wird mit beiden Methoden die Widerstandsfähigkeit deiner IT-Infrastruktur geprüft.

Bei einer Schwachstellen-Analyse (Abbildung oben) werden Sicherheitslücken durch automatisierte Prozesse identifiziert und dokumentiert. Im Anschluss werden die Ergebnisse manuell von unseren Penetrationtestern validiert (“false positive”), um Prüffehler auszuschließen. Alle dokumentierten Schwachstellen werden Ihnen in einem Report zusammengestellt und präsentiert.

Ein Penetration Test (Abbildung unten) wird individuell auf deine IT-Struktur angepasst und besteht aus mehreren manuell durchgeführten Maßnahmen. Ergebnisse von unterschiedlichen Schwachstellen-Analysen der jeweiligen Systeme werden als Grundlage herangezogen, um potenzielle Angriffspunkte auszunutzen und tiefer in die IT-Struktur vorzudringen.

Die Schwachstellen-Analyse ist somit eher eine etwas oberflächlichere Methode, währenddessen der Penetrationtest tiefer in die IT-Struktur einsteigt.

Bei unserer Schwachstellen-Analyse werden automatisierte Verfahren eingesetzt, um deine Schwachstellen zu identifizieren und zu dokumentieren – das spart nicht nur Zeit, sondern auch Geld. Diese Ergebnisse werden Ihnen später präsentiert und können als Grundlage für weitere Penetration-Tests (kurz “Pentests”) weiterverwendet werden.

Wir analysieren und testen deine Systeme, Prozesse und Schnittstellen deiner IT-Infrastruktur.

Gefundene Schwachstellen werden von uns dokumentiert und zu einem

umfassenden Bericht aufbereitet, um entsprechende Maßnahmen

abzuleiten.

In einer Abschlusspräsentation präsentieren unsere Techniker gefundene

Schwachstellen und sensibilisieren Mitarbeiter im Bereich IT–Sicherheit.