Microsoft warnt Unternehmen vor einer neuen Welle von Python-basierten Malware-Angriffen auf macOS. Cyberkriminelle nutzen dabei raffinierte Täuschungsmanöver, um sensible Daten zu stehlen.

Ein Mitglied unseres Pentest-Teams bei ProSec hat im Rahmen seiner Forschung im Bereich Hardware Hacking eine bislang unbekannte Schwachstelle in einer D-Link WLAN-Kamera entdeckt – ein echter Zero Day mit potenziell weitreichenden Folgen. Die Schwachstelle liegt in der UART-Schnittstelle, über die sicherheitsrelevante Informationen wie WLAN-Passwörter und andere Klartext-Logs mitgelesen werden können, die Rückschlüsse auf das interne Netzwerk und verbundene Geräte zulassen.

Was nach einem rein technischen Detail klingt, kann im schlimmsten Fall den Weg für weiterreichende Netzwerkangriffe ebnen – etwa wenn solche Kameras in ungesicherten Unternehmens- oder Heimnetzwerken eingesetzt werden. Der Zugriff auf die Kamera kann es ermöglichen, sensible Netzwerkdaten abzugreifen, Geräte im Umfeld zu identifizieren und gezielt weitere Angriffe vorzubereiten – vor allem, wenn das Gerät ungeschützt im Unternehmensnetzwerk eingebunden ist. Und das – wie seine Analyse zeigt – mit einfachsten Mitteln.

In diesem Beitrag zeigen wir, wie genau die Schwachstelle funktioniert, was sie für Unternehmensnetzwerke und private Umgebungen bedeutet und wie Organisationen Internet-of-Things(IoT)-Geräte künftig sicherer integrieren können.

Eine D-Link WLAN-Kamera gibt über ihre serielle Debug-Schnittstelle sicherheitskritische Informationen preis – darunter WLAN-Zugangsdaten, PINs zur Fernsteuerung des Geräts und weitere protokollierte Informationen, die Rückschlüsse auf das Netzwerk ermöglichen. Die Lücke wurde von einem unserer Pentester im Rahmen einer systematischen Hardwareanalyse entdeckt. Angreifer mit physischem Zugriff auf das Gerät können dadurch Netzwerkparameter auslesen, Geräte im Netzwerk identifizieren und damit mögliche Angriffspfade vorbereiten.

Die Kamera wurde in der Vergangenheit häufig auch in Unternehmenskontexten eingesetzt. In schlecht segmentierten Netzen oder Umgebungen mit IoT-Shadow-IT könnte sie zum Sprungbrett für weitergehende Angriffe werden. D-Link wurde informiert und hat bereits reagiert. Die Vergabe einer CVE ist aktuell in Vorbereitung.

Die entdeckte Schwachstelle betrifft das UART-Interface (Universal Asynchronous Receiver Transmitter) der Kamera.

Unser Mitarbeiter analysierte das Gerät im Rahmen seiner Forschungsarbeit und stellte fest, dass über die serielle Schnittstelle umfangreiche Log-Daten mitgelesen werden können – darunter sicherheitsrelevante Informationen wie Zugangsdaten und Netzwerkverbindungen. Die Kamera kommunizierte offen mit dem Terminal, sobald die korrekte Baudrate gesetzt war.

Anschließend gelang die Auswertung dieser Schnittstelle mit Standard-Tools und minimalem Setup – ein realistisches Vorgehen auch für weniger erfahrene Angreifer.

Das Universal Asynchronous Receiver Transmitter (UART) ist eine serielle Schnittstelle, die in vielen Embedded-Systemen – wie auch in IoT-Geräten – zum Einsatz kommt. Sie dient der Kommunikation mit dem Gerät, beispielsweise zur Diagnose oder Konfiguration.

In Sicherheitskreisen gilt UART als „Hintertür für Profis“: Wer physischen Zugriff und das nötige Know-how hat, kann über UART tief ins System eingreifen – wie in diesem Fall.

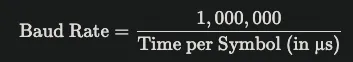

Die Baudrate bezeichnet die Übertragungsgeschwindigkeit einer seriellen Schnittstelle – also, wie viele Symbole pro Sekunde zwischen zwei Geräten übertragen werden. In der Praxis entspricht sie meist der Anzahl an Bits pro Sekunde (bps). Damit ein Terminal wie ein PC korrekt mit einem Gerät wie einer Kamera kommunizieren kann, muss exakt die richtige Baudrate eingestellt werden – sonst erscheinen nur unlesbare Zeichen.

Mithilfe eines USB-to-Serial-Adapters und eines Software-Terminals konnte unser Pentester über die Debug-Konsole auf interne System-Logs zugreifen.

Die Wahl der richtigen Baudrate war dabei entscheidend: Erst mit der passenden Einstellung wurde die Kommunikation zwischen Kamera und Terminal korrekt dargestellt – und die sensiblen Logdaten sichtbar.

Um diese Baudrate zu finden, ging der Pentester iterativ vor: Er testete verschiedene gängige Baudraten, bis das Ausgabemuster lesbar wurde. Ein übliches Vorgehen im Hardware Hacking.

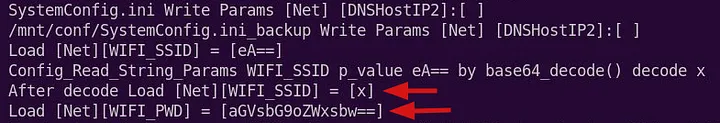

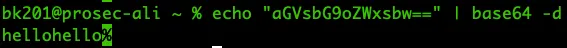

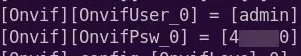

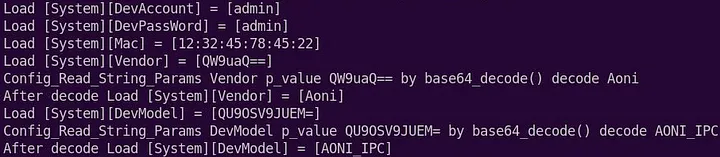

Die ausgelesenen Logs enthielten unter anderem WLAN-Zugangsdaten, die Base64-dekodiert im Klartext vorlagen, sowie eine PIN, die auf eine mögliche Fernsteuerung des Geräts hinweist und weitere sicherheitsrelevante Protokolle (Screenshots siehe unten). Diese Informationen ermöglichen es Angreifern, die Kamera gezielt als Einstiegspunkt ins Netzwerk zu nutzen und weitere Systeme im Umfeld anzugreifen.

Noch ohne CVE, aber mit hoher Kritikalität: Die Schwachstelle wurde an D-Link gemeldet und vom Hersteller bestätigt. Eine offizielle Sicherheitswarnung wurde veröffentlicht (siehe Quellen unten).

Der Fund entstand im Rahmen gezielter Hardwareanalysen eines unserer Pentester. Ziel war es, die Angreifbarkeit gängiger IoT-Geräte in Testumgebungen zu bewerten. Die betreffende WLAN-Kamera wurde aus dem Consumer-Markt beschafft, um reale Szenarien zu simulieren, in denen solche Geräte in Unternehmensumgebungen eingesetzt werden – oft ohne segmentierte Netzwerke, Zugriffsschutz oder Logging.

Der gesamte Analyseprozess wurde sorgfältig dokumentiert – vom Öffnen der Kamera bis zum erfolgreichen Zugriff auf sensible Informationen.

WLAN-Kameras gelten in vielen Organisationen als banale Infrastruktur. Doch wenn ein Angreifer in der Lage ist, ein solches Gerät physisch zu manipulieren oder wenn die Firmware unsicher ist, entsteht ein potenzieller Einstiegspunkt ins Unternehmensnetzwerk:

Gerade in KMUs oder hybriden Infrastrukturen (Homeoffice, BYOD, offene WLANs) sind solche Geräte oftmals nicht als Sicherheitsrisiko auf dem Radar – dabei können sie ein potenzielles Einfallstor sein. Die Folge: Unternehmen sind angreifbar, ohne es zu wissen.

Die Screenshots oben zeigen: Die ausgelesenen Logs über die serielle UART-Schnittstelle liefern sicherheitsrelevante Klartextdaten – darunter Base64-codierte WLAN-Zugangsdaten, das entschlüsselte Passwort „hellohello“, SSID-Informationen sowie Hinweise auf voreingestellte Nutzerkennungen („admin“). Diese Offenheit im Logging erlaubt es Angreifern, das Gerät gezielt zu analysieren und daraus Angriffsvektoren gegen das Netzwerk abzuleiten.

Für IT-Abteilungen und Sicherheitsverantwortliche ergibt sich aus diesem Fall eine klare Checkliste:

Optional bieten wir bei ProSec gezielte Module zur IoT-Sicherheitsbewertung, insbesondere als Teil von Red-Teaming-Maßnahmen oder in dedizierten Hardware-Analysen.

Dieser Fall zeigt exemplarisch, wie wichtig technische Forschung im Bereich Hardware- und IoT-Security ist – und wie leicht aus „unwichtiger“ Infrastruktur ein kritischer Angriffsvektor werden kann. Die Arbeit unseres Mitarbeiters hat nicht nur zu einer Meldung beim Hersteller geführt, sondern auch gezeigt: Ohne tiefgehende Sicherheitsanalysen bleiben solche Lücken oft unentdeckt.

Wir bei ProSec unterstützen Unternehmen dabei, ihre Infrastruktur aus Sicht eines echten Angreifers zu betrachten – um Risiken zu erkennen, bevor sie ausgenutzt werden.

Die Schwachstelle wurde an der D-Link DCS-5030L identifiziert. Ähnliche Debug-Schnittstellen existieren jedoch auch in vielen anderen IoT-Geräten – mit vergleichbaren Risiken, sofern diese ungeschützt bleiben.

Ja – in diesem konkreten Fall ist physischer Zugriff erforderlich, da der Zugang über die serielle Schnittstelle erfolgt, die direkt am Gerät verfügbar ist. Solche Angriffe sind in realen Szenarien häufiger als gedacht – etwa durch Innentäter, gestohlene Geräte oder manipulierte Lieferketten.

Darüber hinaus können Angreifer baugleiche Geräte erwerben, Schwachstellen analysieren und daraus Remote-Angriffe ableiten – zum Beispiel über Cloud-Funktionen oder mobile Apps. Deshalb prüfen wir auf Wunsch im Rahmen unserer Penetrationstests gezielt auch physische Angriffsvektoren und die Sicherheit von IoT-Hardware.

Viele Unternehmen sichern IoT-Geräte nicht ausreichend ab. Wenn es z. B. im Rahmen eines physischen Einbruchs zu Zugriffen auf solche Geräte kommt, kann dies als Einstiegspunkt ins Netzwerk dienen.

Geräte sollten physisch geschützt, Debug-Schnittstellen deaktiviert und netzwerkseitig strikt segmentiert werden. Zudem hilft ein regelmäßiger Pentest, Risiken frühzeitig zu erkennen.

Die Entdeckung wurde verantwortungsvoll an den Hersteller gemeldet. Eine CVE ist in Vorbereitung und weitere technische Details werden im Zuge der Offenlegung folgen.

Microsoft warnt Unternehmen vor einer neuen Welle von Python-basierten Malware-Angriffen auf macOS. Cyberkriminelle nutzen dabei raffinierte Täuschungsmanöver, um sensible Daten zu stehlen.

Ein manipuliertes Python-Paket wurde auf dem offiziellen PyPI Index entdeckt, das statt mathematischer Funktionen einen Cryptominer auf Linux-Systemen installiert. Dies offenbart gefährliche Schwachstellen in der Softwarebereitstellung von Unternehmen.

Cyberkriminelle nutzen LinkedIn-Nachrichten für gezielte Phishing-Angriffe auf Führungskräfte. Durch die Tarnung mit legitimen, Open-Source-Tools können sie Remote Access Trojaner (RATs) in Systeme einschleusen, was zu unerkannten Infektionen führt. Firmen müssen ihre Sicherheitsstrategien anpassen, um solche Angriffe abzuwehren.

Wir verwenden Cookies, und Google reCAPTCHA, das Google Fonts lädt und mit Google-Servern kommuniziert. Durch die weitere Nutzung unserer Website stimmen Sie der Verwendung von Cookies und unserer Datenschutzerklärung zu.