Bei einem Pentest prüfen wir in der Breite. Dies umfasst sowohl technische Aspekte als auch die physische Sicherheit und den Faktor Mensch (Social Engineering).

Damit wir in kurzer Zeit alle Bereiche umfassend prüfen können, erhalten wir von dir Informationen, die echte Angreifer sich erarbeiten müssten (z. B. zum Zielnetzwerk und dessen Komponenten).

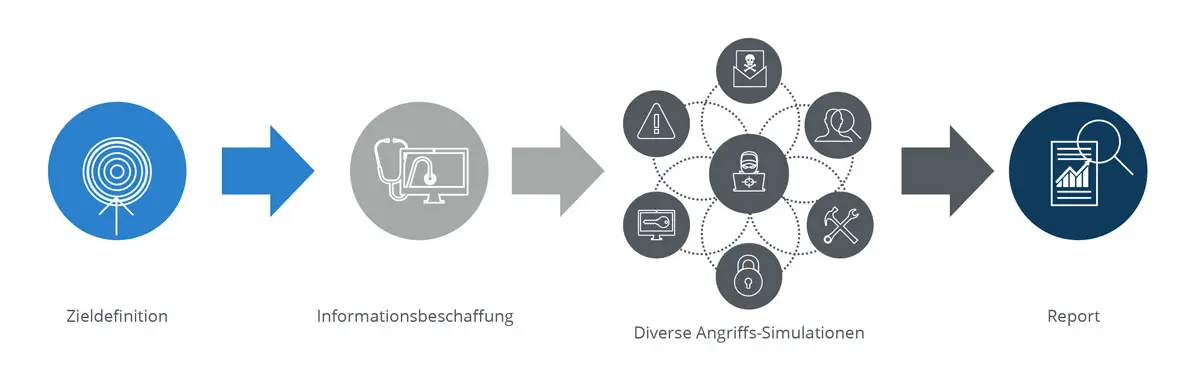

Beim Red Teaming simulieren wir so realistisch wie möglich einen echten Angriff, für den ein konkretes Ziel (Objective) festgelegt wird. Dafür steht uns mehr Zeit zur Verfügung, sodass auch die Informationsbeschaffung ohne Support deinerseits stattfindet.

Das Red Team darf jeden Weg zur Erreichung des Objectives nutzen, den auch böswillige Angreifer nutzen würden. Dazu zählen (wie beim Pentesting) auch der physische Zugang und der Faktor Mensch (Social Engineering). Wenn ein Weg zum Erfolg führt, werden keine zusätzlichen Wege getestet.

Red Teaming zeigt, wie reaktionsfähig deine zuständigen Personen und Prozesse im Ernstfall sind: Was passiert, wenn ES passiert?

Ein Red-Teaming-Angriffsszenario konzentriert sich immer auf ein „Objective“, das durch das Red Team erreicht werden soll. Hierfür nutzt das Red Team Angriffe via Mail, durch physical access oder andere technische Möglichkeiten.

Dein Unternehmen setzt unserem Red Team sein Blue Team entgegen, das unsere Angriffe erkennen und möglichst abwehren soll. Daher sollte das IT-Team deines Unternehmens ressourcentechnisch dazu in der Lage sein, sich Security-Themen zu widmen und diese voranzubringen. Idealerweise verfügt dein Unternehmen über Personen, die sich ausschließlich um IT-Security kümmern (Blue Team, SOC, CERT, Vulnerability Management, Security Department).

Deine IT-Sicherheitsmechanismen halten jedem Pentest stand? Aber wie sieht es mit Angriffen aus, die über einen längeren Zeitraum geplant und durchgeführt werden?

… gesamte IT-Sicherheits-Infrastruktur über einen längeren Zeitraum einem realistischen Härtetest unterziehen.

Nur so kann dein Unternehmen einen Eindruck davon bekommen, wie sich das Netzwerk und das SOC bei einem echten Angriff verhalten. Darauf aufbauend können wir gefundene Schwachstellen mit dir und deiner IT-Security-Abteilung lösen, damit solche Angriffe in Zukunft nicht mehr funktionieren oder zumindest einen Alarm bei euch auslösen.

Ein großer deutscher Schmuckhersteller wollte durch uns die physische Sicherheit seines Hauptstandortes überprüfen lassen. Trotz Chipkarten-Lesegeräten an allen Eingängen gelang es uns, eines der Gebäude durch den offiziellen Nebeneingang zu betreten.

Dort weckte ein Abstellraum mit Drucker unser Interesse. Zunächst überprüften wir, ob sich dieser Drucker in der Domäne befand, welche IP-Adressräume benutzt wurden und ob auf diesem Weg Zugangsdaten zu anderen Systemen zu finden waren. Anschließend stellten wir fest, dass sich in der Abstellkammer noch eine weitere Tür befand, durch die man ohne Schlüssel oder Chipkarte in einen abgetrennten Bereich gelangte.

Dort befanden sich vier 19 Zoll Racks mit der Brandschutzmeldeanlage, Server, Patchpanel und Switches. Wir verbanden unseren mitgebrachten Laptop über ein LAN-Kabel mit einem Port des Switches und erhielten ein DHCP-Lease. Durch schnelle Scans und Man-in-the-Middle Angriffe machten wir uns zum lokalen Administrator auf einigen Windows-Maschinen, denen weitere folgten. Schließlich fanden wir auf einem Server das Klartextpasswort für einen Domänen-Administrator und hatten damit unser Ziel erreicht.

Mit einem Kunden hatten wir das Ziel vereinbart, den Client eines Administrators zu kompromittieren. Doch unsere ersten Ansätze führten uns nicht weiter: Extern waren lediglich eine Website ohne Funktionalitäten und der Mailserver zu finden. Physisch konnten wir uns keinen Zugang zum Unternehmen verschaffen. Spear-Phishing führte auch nach dutzenden Versuchen nicht zum Erfolg: Die Administratoren hielten unsere Phishing-Mails dank ausgefeilter Szenarien zwar tatsächlich für valide und klickten viele der darin enthaltenen Links an, die so heruntergeladenen Dateien wurden jedoch nie ausgeführt.

Schließlich offenbarte uns ein Twitter-Post des Unternehmens eine Information, die wir nutzen konnten: In diesem Post wurde ein neuer Mitarbeiter vorgestellt, der seit über 25 Jahren Experte für eine bestimmte Endpoint Protection ist. Wir besorgten uns daraufhin eben diese Endpoint Protection und entwickelten eine Datei, die von ihr nicht erkannt wurde. Nach drei weiteren Phishing-Versuchen mit dieser Datei hatten wir unser Ziel schließlich erreicht.

Die Stadtwerke eines Ortes vereinbarten mit uns das Ziel, deren Operational-Technology-Netzwerk (OT Netzwerk) zu kompromittieren und einen Zugang zum Netzwerk aufrecht zu erhalten. Bei einem nächtlichen Drohnenflug über die Gebäude fanden wir zwar keine physischen Einstiegspunkte, aber die Papiercontainer des Unternehmens standen frei zugänglich auf dem Gelände.

Durch Dumpster Diving (Suchen nach verwertbaren Informationen im Müll) gelangten wir in den Besitz eines Lieferscheins eines IT-Dienstleisters. Das passten zu unseren Recherchen, laut denen die IT der Stadtwerke hauptsächlich durch externe Dienstleister realisiert wurde.

Im nächsten Schritt nutzten wir diese Information für Vishing (Voice Phishing, betrügerischer Phishing-Anruf per Telefon): Wir gaben uns als zuständiger Bearbeiter des gefundenen IT-Dienstleisters aus und konnten so in Erfahrung bringen, wo die Kontroll- und Steuereinheiten für die OT waren. Es stellte sich heraus, dass die gesamte OT in einem separaten Air-Gap-Netzwerk verortet war – ein Zugriff aus dem Internet war also nicht möglich. Daher schleusten wir – ganz regulär über Bewerbungen – einen Praktikanten in das Unternehmen ein. Bereits während der Unternehmensführung am ersten Praktikumstag erhielten wir Zugang zu sensitiven Bereichen der OT. Dort konnten wir Netzwerksniffer mit LTE-Anbindung platzieren – beschriften mit dem Label „IT Bitte stehen lassen“. So gelang es uns, das OT-Netzwerk trotz Air Gap zu kompromittieren.

Jedes Unternehmen hat beim Red Teaming ganz individuelle Ansprüche und Voraussetzungen.

Dem werden wir gerecht, indem wir in einem Threat Modelling Workshop in Abstimmung mit deinem Unternehmen passgenaue Zielsetzungen und Rahmenbedingungen definieren.

Beim Red Teaming nutzen wir unter anderem zwei unserer größten Stärken: Social Engineering und Erfahrung im Testen von physischem Zugang zu deinem Unternehmen.

Denn die besten Sicherheitskomponenten bringen nur wenig, wenn Angreifer leicht in deinen Serverraum eindringen können oder Personen mit Netzwerkzugang manipulierte Mail-Anhänge öffnen.

Vor dem Start des Red Teamings findet ein Kickoff-Termin statt. Dieser dient dazu, den Teilnehmerkreis zu ermitteln und festzustellen, welche Informationen und Dokumente wir von deinem Unternehmen benötigen. Hierzu zählen beispielsweise Netzwerkpläne, Architekturen, Assetlisten, Domainlisten, Personenlisten und Standorte.

Der Threat Modelling Workshop steht zu Beginn des Red Teamings und hat das Ziel, die Rahmenbedingungen unseres Einsatzes festzulegen. Zu diesem Zeitpunkt müssen uns die im Kickoff genannten Dokumentationen deines Unternehmens vorliegen. Entscheidend ist, dass während des Workshops ein Threat Modelling für alle denkbaren Vorgehensweisen des Red Teams durchgeführt wird, damit das Team realistisch agieren und gleichzeitig besprochene Grenzen strikt einhalten kann.

Im Detail werden während des Threat Modelling Workshops folgende Fragestellungen beantwortet:

Die Form des Red Teamings bezieht sich unter anderem auf das Level, auf dem unser Red Team euer Blue Team idealerweise angreifen sollte. Dabei passen wir uns dem Erfahrungsstand und den Skills eurer IT-Abteilung an. Außerdem geht es um die Frage, ob das Red Teaming verdeckt oder offen durchgeführt werden soll und ob Red Team und Blue Team zusammenarbeiten sollen oder während des Einsatzes komplett unabhängig voneinander agieren.

Für die Definition der Zielsetzung wird ein Threat Modelling (Modellierung von Bedrohungen) durchgeführt. Dabei nutzen wir unter anderem das MITRE (ATT&CK) Framework. Beim Threat Modelling High Level Process durchlaufen wir folgende Schritte:

Das Red Teaming wird nun entsprechend der Ergebnisse des Threat Modelling Workshops durchgeführt. Hierbei gibt es festgelegte Milestones/ Statustermine, über die wir uns vorher verständigt haben.

Nach Abschluss des Red Teamings erhältst du von uns die dokumentierten Ergebnisse sowie ein Summary als Vorbereitung auf den anschließenden Workshop.

In einem anschließenden Workshop hat dein Blue Team die Gelegenheit, sich mit unserem Red Team über die Angriffe und Reaktionen während unseres Einsatzes auszutauschen. Im Vordergrund steht hierbei der Lernaspekt: Unser Red Team kann deinem Blue Team beispielsweise seine Angriffe/ Kill chains demonstrieren und zeigen, wie diese abgewehrt werden können. Auf diese Weise kann sich dein Blue Team künftig noch besser in potenzielle Angreifer hineinversetzen und entsprechende Abwehrmaßnahmen einsetzen.

Dein Unternehmen ist im Bereich IT-Security bereits gut aufgestellt. Erfahrungswerte im Penetrationtesting liegen vor. Dein dezidiertes IT-Security Team (SOC, CERT oder vergleichbar) hat bereits Sicherheitsmechanismen etabliert und sucht eine echte Herausforderung in der Überprüfung. Dann sind die Grundvoraussetzungen erfüllt.

Während im Rahmen eines Penetrationstest der Aufwand bei ca. 6-10 Tagen liegt und die zeitliche Dauer max. 1-2 Monate umfasst, liegt beim Red Teaming ein deutlich höherer Aufwand vor, der je nach Zielsetzung oder Sicherheitslevel in einer zeitlichen Umsetzung von 2-6 Monaten resultiert.

Bei ProSec kümmern sich folgende Verantwortliche um die erfolgreiche Durchführung des Red Teamings bei deinem Unternehmen:

Dies kommt auf die konkrete Zielsetzung und die abgestimmte Vorgehensweise an, auf die wir uns zusammen im Scoping Workshop einigen. Üblicherweise findet aber eine geregelte Kommunikation während der Durchführung statt. Das aufbereitete Gesamtergebnis erhältst du am Ende.

Dies hängt von der konkreten Zielsetzung und der abgestimmten Vorgehensweise ab, auf die wir uns zusammen im Threat Modelling Workshop einigen. In den meisten Fällen ist jedoch ein geregelter Austausch zwischen definierten Schlüsselpersonen erforderlich oder sinnvoll. Bei Bedarf setzten wir auch ein(en) „Purple Team(er)“ ein.

Dies ist abhängig von der konkreten Zielsetzung und der abgestimmten Vorgehensweise, auf die wir uns zusammen im Threat Modelling Workshop einigen. Erfahrungsgemäß gelingt uns der „Initial Access“ via Mensch oder physischem Zutritt am häufigsten.

Dies ist ein Agendapunkt des Threat Modelling Workshops.

Dies ist ein Agendapunkt des Threat Modelling Workshops.

Wir verwenden Cookies, und Google reCAPTCHA, das Google Fonts lädt und mit Google-Servern kommuniziert. Durch die weitere Nutzung unserer Website stimmen Sie der Verwendung von Cookies und unserer Datenschutzerklärung zu.