Claude-Code-Schwachstellen zeigen: KI-Coding-Tools werden zur strategischen Angriffsfläche. RCE, API-Key-Diebstahl und Supply-Chain-Risiken verändern IT-Security, Governance und digitale Resilienz grundlegend.

Alles, was Sie über Cloud Audit und Pentests wissen müssen, um eine fundierte Entscheidung für Ihr Unternehmen zu treffen.

Wer „Cloud Audit vs. Pentest“ in eine Suchmaschine eingibt oder auf anderen Wegen zu diesem Artikel gelangt ist, hat einige sehr zentrale Punkte zum Thema Cloud Security bereits verinnerlicht und gleichzeitig bestimmte drängende Fragen.

Das ist Ihnen sehr wahrscheinlich bereits klar:

Damit sind Sie bereits einen großen Schritt weiter als viele andere Cloud-Nutzer. Jetzt wollen Sie aus diesem Wissen echte Sicherheit machen – eine, die auch echten Angriffen standhält.

Diese Fragen sind vielleicht noch offen:

Dieser Artikel beantwortet Ihre zentralen Fragen zum Thema Cloud Audit vs. Pentest und befähigt Sie zu einer fundierten Entscheidung (inklusive Checkliste für eine übersichtliche Evaluierung Ihres Status Quo). Außerdem erhalten Sie Hilfestellungen für eine zielführende Kommunikation mit Entscheidern, um Cloud Security von einem isolierten IT-Thema zu einer strategischen Frage für den wirtschaftlichen Erfolg und die Zukunftssicherheit des Unternehmens zu entwickeln.

Wenn es darum geht, die Informationssicherheit von Unternehmen auf den Prüfstand zu stellen und mögliche Lücken zu identifizieren, ist ein Pentest grundsätzlich eine sinnvolle Maßnahme. Schlussendlich geht es nicht um Compliance-Häkchen, sondern um echte Sicherheit vor realen Angriffen. Genau diese Perspektive liefert ein Pentest.

Speziell im Cloud-Kontext liefert ein Pentest jedoch kein vollständiges Bild der Sicherheitslage. Warum ist das so? Während in On-Premise-Umgebungen wirklich alles im Rahmen eines Pentests geprüft werden kann, verbieten Cloud-Provider wie Microsoft in der Regel, zentrale Plattformdienste aktiv anzugreifen.

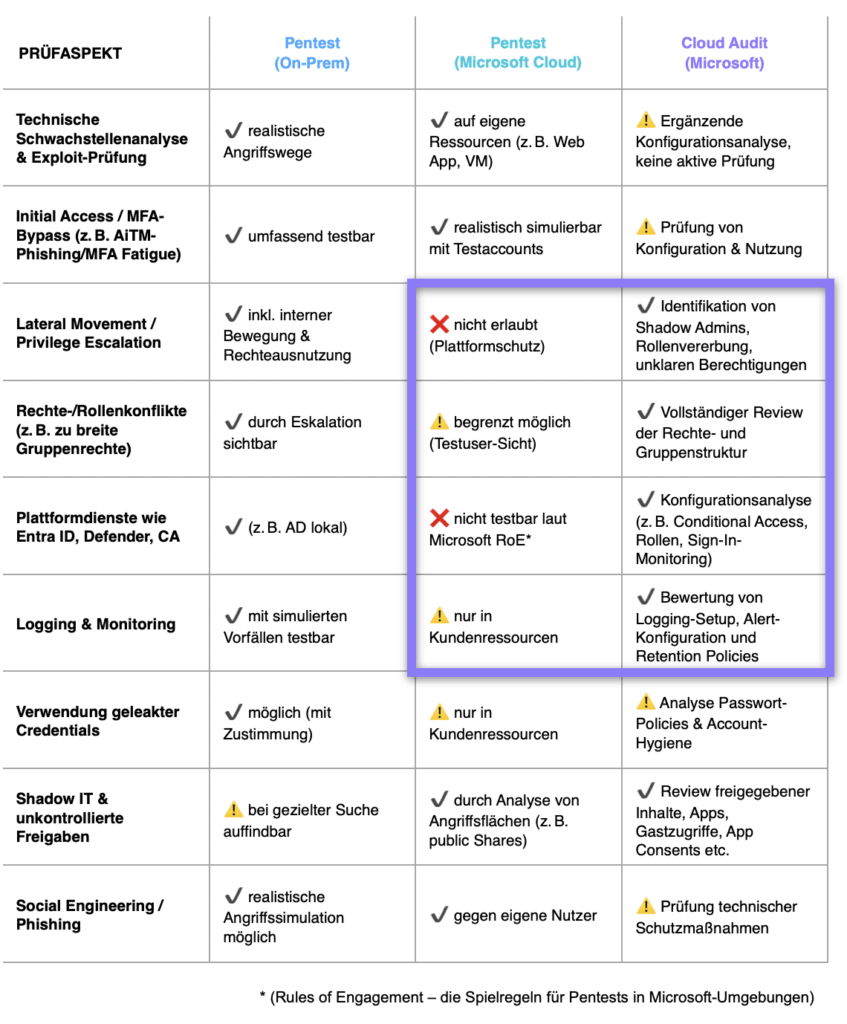

Die folgende Übersicht zeigt die Grenzen eines Pentests im Cloud-Kontext am Beispiel der Microsoft Cloud und macht deutlich, wo ein Audit im Vergleich besondere Stärken zeigt:

Während die Grenzen eines Pentests bei On-Premise-Infrastruktur durch den vereinbarten Scope und den eingesetzten Aufwand gesteckt sind, schränken Cloud-Anbieter die Möglichkeiten in ihren Umgebungen zum Schutz anderer Nutzer deutlich ein. Ein Audit füllt die blinden Flecken, die sich durch diese Einschränkungen bei einem Pentest ergeben.

Achtung: Für böswillige Angreifer gelten die Vorgaben von Microsoft selbstverständlich nicht. Sie nutzen jedes zur Verfügung stehende Mittel. Darum ist es wichtig, blinde Flecken in Bezug auf die eigene Sicherheit durch eine geeignete Methode (Pentest oder Audit oder eine Kombination) zu füllen und Sicherheitslücken umfassend aufzudecken und zu schließen.

Wir haben geklärt, warum es gerade im Cloud-Kontext sinnvoll ist, sich sowohl mit Pentests als auch mit Audits als Maßnahmen für die Überprüfung der eigenen Sicherheit zu befassen. Schauen wir uns an, worin sich Cloud Audit und Pentest unterscheiden und was das konkret für Ihre Entscheidungen bedeutet.

Starten wir mit dem elementarsten Unterschied:

Cloud-Sicherheit hat zwei Seiten:

Cloud Audits beantworten strukturelle Fragen.

Pentests simulieren echte Angriffswege.

Das klingt jetzt vielleicht noch etwas abstrakt. Wenn alles richtig konfiguriert ist, sollte es doch auch Angriffen standhalten, oder nicht? Und wenn simulierte Angriffe erfolgreich abgewehrt werden, sollten die Konfigurationen passen, nicht wahr? Folgende Beispiele zeigen, dass diese Rückschlüsse nicht immer wahr sind – und was es mit den unterschiedlichen Perspektiven von Pentest und Audit auf sich hat.

Ein Unternehmen mit rund 300 Mitarbeitenden betreibt seine Office-IT primär über Microsoft 365. Die Benutzerverwaltung erfolgt in Entra ID, sensible Fachanwendungen liegen aber noch in einer On-Prem-Infrastruktur, die per VPN angebunden ist. Die MFA-Einführung war Teil einer umfassenden Sicherheitsinitiative – klare Richtlinien, durchdachte Rollouts, Authenticator als Standard.

Das Cloud Audit bestätigt diese Fortschritte:

Kurz: Die technische Umsetzung sieht stabil aus.

Der Pentest – mit Fokus auf die On-Prem-Komponenten und hybride Zugriffswege – bringt dennoch eine kritische Schwachstelle ans Licht:

Ein Testnutzer erhält nach Phishing-Versuch eine Login-Aufforderung inklusive MFA-Prompt. Er bestätigt die Anfrage ohne Prüfung – MFA Fatigue schlägt zu.

Zugriff erfolgreich.

Über den VPN-Tunnel gelingt anschließend der Zugang zu mehreren produktiven Systemen.

Ein klassischer Fall von „MFA Fatigue“.

Wenn Nutzer regelmäßig Multi-Faktor-Authentication(MFA)-Prompts erhalten, gewöhnen sie sich an das Muster. Die Folge: Sie „ermüden“ (Fatigue) und klicken irgendwann nur noch durch, statt bewusst zu prüfen. Genau das nutzen Angreifer aus.

Das Audit hatte zwar keine Auffälligkeiten bei der MFA-Konfiguration gemeldet, zeigte aber im Nachgang:

Was das zeigt:

Ein Unternehmen mit knapp 500 Mitarbeitenden setzt auf eine hybride IT-Architektur: Microsoft 365 im täglichen Betrieb, Entra ID für Identitätsmanagement – daneben aber auch lokale Systeme in Rechenzentren, die über einen RADIUS-Zugang (Remote Authentication Dial-In User Service – ein etabliertes Authentifizierungsprotokoll, z. B. für VPNs oder WLAN-Zugänge) mit Cloud-Diensten verzahnt sind. Die MFA-Pflicht gilt laut IT-Handbuch als flächendeckend umgesetzt.

Im Pentest – der auf hybride Angriffsvektoren fokussiert ist – gelingt der Zugriff über einen Account ohne aktive MFA. Zugriffsversuche auf ein älteres Self-Service-Portal, das über VPN erreichbar ist, bleiben unbemerkt – da es technisch nicht vollständig in die Cloud-Policy eingebunden war.

Ein ehemaliger Dienstleisteraccount war zudem nie deaktiviert worden.

Im anschließenden Cloud Audit werden diese Ergebnisse kontextualisiert:

Das Unternehmen hatte bereits viel investiert – aber wie so oft: Schattenprozesse entstehen, wenn Cloud und On-Prem zusammenspielen, und das Tagesgeschäft schneller ist als die Governance.

Was das zeigt:

Egal, wie Ihre Prüfung ausfällt: Jede Analyse bringt Sie weiter. Sie gewinnen neue Perspektiven, decken blinde Flecken auf – oder bestätigen, dass Sie auf dem richtigen Weg sind. Das allein ist ein echter Mehrwert – technisch wie strategisch.

Sie haben nun eine konkretere Vorstellung davon, was ein Cloud Audit und ein Pentest im Cloud-Kontext leisten – und was nicht. Das ist eine wichtige Grundlage, auf der Sie objektiv und nachvollziehbar Entscheidungen treffen und begründen können.

Gerade bei hybriden Infrastrukturen kann eine Kombination beider Prüfungen sinnvoll sein, um sowohl systemische und durch Cloud-Provider-Richtlinien von Angriffssimulationen ausgeschlossene Sicherheitslücken als auch die Reaktionsfähigkeit im realistischen Angriffsfall einzubeziehen.

Sowohl bei einem Cloud Audit als auch bei einem Pentest im Cloud-Kontext gilt für Sie:

Je nachdem, auf welchem Stand/ Reifegrad sich Ihr Unternehmen in Sachen IT-Sicherheit gerade befindet und wie Ihr spezifisches Setup aussieht, bieten die verschiedenen Modelle unterschiedliche Vorteile, die es gegeneinander abzuwägen gilt. Dabei hilft Ihnen der folgende Abschnitt.

Ob Sie Ihre Cloud-Sicherheit neu aufstellen, den aktuellen Stand überprüfen oder gegenüber internen und externen Stakeholdern absichern wollen:

Die Wahl zwischen Pentest, Cloud Audit oder beidem hängt von Ihrer Ausgangslage ab.

Wichtig ist dabei nicht nur das technische Setup, sondern auch die Zielstellung:

Suchen Sie Lücken im System, Antworten auf regulatorische Anforderungen oder einen Belastungstest für Ihre Schutzmaßnahmen?

Ein Cloud Audit verschafft Ihnen Transparenz über Konfigurationen, Rollen, Rechte und Richtlinien in Ihrer Cloud-Umgebung – unabhängig vom Anbieter. Gerade dort, wo Pentests aus rechtlichen Gründen nicht tief genug prüfen dürfen, liefert das Audit die nötige Sicht auf sicherheitsrelevante Strukturen.

Besonders geeignet, wenn:

Der Mehrwert:

Ein Cloud Audit hilft Ihnen, blinde Flecken zu identifizieren, die durch den Shared-Responsibility-Ansatz der Anbieter entstehen können.

Es zeigt, ob Sicherheitsmaßnahmen nicht nur definiert – sondern auch unternehmensweit wirksam umgesetzt sind.

So schaffen Sie Klarheit für operative Teams, Entscheidende und Prüfer. Und Sie können gezielt planen, berichten und Risiken steuern.

Ein Pentest beantwortet die Frage, was im Ernstfall wirklich passiert:

Kommen Angreifer durch – und wenn ja, wie weit?

Er simuliert gezielte Angriffe unter realen Bedingungen, prüft dabei nicht nur Technik, sondern auch Prozesse, Schnittstellen und Verhalten.

Gerade in hybriden Architekturen mit On-Prem-Systemen, Webanwendungen oder mobilen Endpunkten ist er oft die einzige Methode, um die tatsächliche Wirksamkeit von Schutzmaßnahmen zu testen.

Besonders geeignet, wenn:

Der Mehrwert:

Ein Pentest liefert klare Aussagen über reale Risiken.

Er zeigt, ob und wie Sicherheitsmechanismen unter Druck standhalten – oder ob gut gemeinte Policies in der Praxis umgangen werden.

Für interne Stakeholder, Management oder Aufsichtsbehörden ist er oft der entscheidende Baustein, um Vertrauen in die IT-Sicherheit zu schaffen – nicht nur auf dem Papier, sondern im tatsächlichen Betrieb.

Audit und Pentest prüfen unterschiedliche Dinge – und ergänzen sich genau deshalb ideal.

Besonders sinnvoll, wenn:

Der Mehrwert:

Sie erhalten ein vollständiges Lagebild – technisch, organisatorisch und strategisch.

So lassen sich Einzelrisiken schnell beheben und gleichzeitig systemische Schwächen nachhaltig auflösen.

Die Kombination liefert nicht nur einen Bericht – sondern eine verlässliche Entscheidungsgrundlage für Ihre Sicherheitsstrategie.

Wenn Sie wissen möchten, welches Assessment zu Ihrem Setup und Ihrer Zielsetzung passt, hilft unser Entscheidungsassistent weiter.

Mit dem kompakten Fragebogen finden Sie schnell heraus, was zu Ihnen passt – und haben direkt Argumente für die nächste Runde mit dem Management.

Ein Cloud Audit prüft, ob Ihre Cloud sicher eingerichtet ist – ein Pentest prüft, ob sie unter realistischen Bedingungen tatsächlich sicher ist.

Das kommt auf Ihre Ziele an: Ein Audit zeigt strukturelle Schwächen, die Sie gezielt beheben können – ein Pentest testet, ob diese (oder andere) Schwächen in der Praxis zu einem Risiko werden. Wenn Sie beides kombinieren, erhalten Sie ein vollständiges Bild.

Ein klassischer Infrastruktur-Pentest ist hier oft nur eingeschränkt sinnvoll, weil zentrale Dienste nicht aktiv angegriffen werden dürfen. In diesem Fall kann ein Cloud Audit die bessere Wahl sein – oder ein fokussierter Pentest auf angrenzende Dienste (z. B. Webanwendungen oder externe APIs).

Ein Audit zeigt, ob die Regeln stimmen. Ein Pentest zeigt, ob sie wirken. Gemeinsam liefern sie Argumente, die auch Entscheider überzeugen: weniger Blindflug, mehr Klarheit, realitätsnahe Bewertung und konkrete Handlungsempfehlungen.

Das hängt von Ihrem Risiko, Ihrem Change-Zyklus und regulatorischen Anforderungen ab. Als Faustregel gilt:

Gute Dienstleister begleiten Sie durch den gesamten Prozess. Wichtig sind:

Nutzen Sie unseren kostenlosen Fragebogen: Er hilft Ihnen, Ihr Setup, Ihre Ziele und Ihre aktuellen Herausforderungen strukturiert zu bewerten – und daraus eine Empfehlung abzuleiten:

Claude-Code-Schwachstellen zeigen: KI-Coding-Tools werden zur strategischen Angriffsfläche. RCE, API-Key-Diebstahl und Supply-Chain-Risiken verändern IT-Security, Governance und digitale Resilienz grundlegend.

APT28 zeigt mit Makros und Webhooks, wie „einfache“ Techniken Europas Unternehmen bedrohen. Warum CEOs, CIOs und CISOs ihre Cybersecurity-Strategie jetzt neu bewerten müssen.

Der Artikel untersucht die zunehmende Bedeutung von Cybersecurity im digitalen Zeitalter, mit Schwerpunkt auf Cyberangriffen auf KI-Systeme und Supply-Chain-Risiken. Es werden wichtige Sicherheitsprotokolle und Strategien diskutiert, einschließlich des Zero-Trust-Modells.

Wir verwenden Cookies, und Google reCAPTCHA, das Google Fonts lädt und mit Google-Servern kommuniziert. Durch die weitere Nutzung unserer Website stimmen Sie der Verwendung von Cookies und unserer Datenschutzerklärung zu.