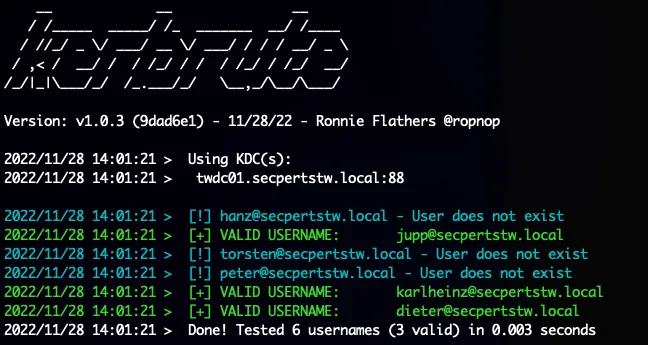

Die Kerberos User Enumeration kann schwer zu beheben sein, da sie von einer guten Kerberos-Überwachung abhängt. Diese Überwachung muss unrealistische Mengen von AS-REQ-Anfragen ohne Folgeanfragen erkennen können.

Um diese Events überhaupt im Event Log zu loggen, musst du zunächst die Standardeinstellung für das Monitoring von Account Logins angepassen. Hierzu passt du die Gruppenrichtlinien unter dem Pfad

Computer Configuration\Policies\Windows Settings\Security Settings\Advanced Audit Policy Configuration\Audit Policies\Account Logon

an: Setze die Richtlinien

- Überprüfen der Anmeldeinformationen überwachen

- Kerberos-Authentifizierungdienst überwachen

- Ticketvorgänge des Kerberos-Dienst überwachen

jeweils auf den Wert „Erfolg und Fehler“, damit auch fehgeschlagene Anmeldungen geloggt werden. Danach kannst du das Event Log nach der EventID 4768 und dem darin enthaltenen String „0x6“ durchsuchen.

Warum genügt nicht die Suche nach EventID4768?

Das Event 4768 wird bei der Anfrage oder Erteilung eines TGT erstellt – also auch bei legitimen Anfragen. Daher ist eine Überwachung dieses Events alleine nicht ausreichend. Der String „0x6“ steht für den Fehlercode: „KDC_ERR_C_PRINCIPAL_UNKNOWN“. Nur, wenn du diesen Fehlercode findest und diese Events sich in einem kurzen Zeitraum auffällig häufen, kannst du von einer Kerberos Enumeration ausgehen.

Welche weiteren Angriffe kannst du durch diese Einstellungen im Event Log erkennen?

Kerberos Attacks, die den Kerberos-Dienst für Password-Spraying missbrauchen, kannst du ebenfalls über das Event Log erkennen. Auch in diesem Falle musst du das Event Logging über die oben beschriebenen Gruppenrichtlinien konfigurieren, damit die entsprechenden Events geloggt werden. Danach kannst du das Event Log auf das Auftreten der EventID 4771 („Fehler bei der Kerberos-Vorauthentifizierung“) überwachen. Auch hier solltest du reagieren, wenn eine ungewöhnlich große Zahl dieser Events in einem kurzen Zeitraum registriert wird.

Zur Überwachung des Event Logs solltest du auf weitere Tools und im Idealfall ein SIEM zurückgreifen, um das Active Directory dauerhaft zu überwachen und sofort auf Angriffe reagieren zu können.