Der Schutz der Privatsphäre und der eigenen Daten rückt mit steigender Digitalisierung immer mehr in den Fokus.

Aus diesem Grunde wird es für Endanwender immer wichtiger, sich mit der Sicherheit ihrer Daten und Privatsphäre auseinanderzusetzen.

Der Beitrag zum Thema „Private Daten schützen“ soll einen kurzen Einblick über aktuelle Methoden des Trackings im Internet geben und unterschiedliche Maßnahmen vorschlagen, um die Sicherheit, Privatsphäre und Datenschutz des Endanwenders im Internet zu verbessern.

Um zu verstehen, wie man in der Lage ist, seine eigenen privaten Daten besser zu schützen, ist es hilfreich, die unterschiedlichen Methoden des Trackings einzelner Anbieter zu kennen.

Um seine privaten Daten zu schützen, sollte man sich neben Cookies auch mit Tracking Pixeln auseinandersetzen. Im Unterschied zu Cookies wird bei Tracking Pixeln auf der Seite ein 1×1 großer Pixel eingebaut, der von einem anderen Server geladen wird. Dieser Pixel ist für den Besucher nicht sichtbar, sorgt aber dafür, dass ein entsprechender Aufruf an den Webserver erfolgt, von dem der Pixel geladen wird. So erhält der Betreiber des Webservers Informationen darüber, von welcher IP-Adresse die Seite aufgerufen wurde.

So kann auch geprüft werden, ob eine Werbemail geöffnet wurde, da in diesen Fällen ein Aufruf an den Webserver erfolgt. Diese Verfahren kann auch von Spammern oder bei Phishingangriffen verwendet werden, um erkennen zu können, ob Spammails vom Empfänger geöffnet wurden und somit feststellen, dass es sich um eine gültige E-Mail-Adresse handelt. Viele Mailclients unterbinden mittlerweile das Nachladen von weiteren Webinhalten. Dies gilt möglicherweise aber nicht bei direkten Abrufen aus dem Browser.

Damit Sie in der Lage sind, Ihre privaten Daten zu schützen, sollten Sie ermitteln, wie Sie selbst getrackt werden können. Bei jedem Aufruf einer Seite über das Internet werden Informationen des Besuchers an den Server übermittelt. Dies betrifft unter anderem den genutzten Browser, die Bildschirmauflösung, installierte Plug-ins, die Farbtiefe, die installierten Schriftarten, Einstellungen zu Sprache und Zeitzone und das genutzte Betriebssystem mit Patchstand. Der Betreiber einer Seite kann nun versuchen, anhand dieser Informationen einzelne Nutzer voneinander zu unterscheiden. Die Praxis zeigt, dass eine solche Unterscheidung zwar fehleranfällig, aber prinzipiell möglich ist. Wie einfach Sie per Device-Fingerprinting getrackt werden können, kann z. B. auf folgender Seite ermittelt werden: panopticlick.eff.org/

Inzwischen bieten viele Anbieter von Anwendungen Konfigurationsmöglichkeiten, um die Sicherheit der eigenen Daten zu erhöhen sowie dem Nutzer ein höheres Maß an Privatsphäre zu ermöglichen.

Unsichere Passwörter sind ein häufiger Grund für die Übernahme von Nutzerkonten. Unabhängig von der Anwendung sollten daher – soweit möglich – auf eine 2-Faktor-Authentifizierung gesetzt werden. Zusätzlich sollte man darauf achten, für jeden Dienst ein eigenes Passwort zu verwenden – hierbei kann ein Passwortmanager gute Unterstützung leisten.

Um Ihre privaten Daten zu schützen, sollte zudem regelmäßig geprüft werden, wo Sie Social-Logins verwenden. In der Regel bietet jeder Anbieter wie Facebook, Instagram und Google eine solche Übersicht an.

Im Google-Konto können im Bereich Daten und Personalisierung viele Einstellungen zur Verbesserung des Schutzes der Privatsphäre eingerichtet werden. Zum Beispiel können Sie hier einstellen, in wieweit Ihre Suchhistorie bei YouTube gespeichert wird und wann diese gelöscht werden soll.

Sofern Sie Google-Maps nutzen, werden möglicherweise auch Ihre Geodaten bei Google gespeichert. Dies können Sie ebenfalls in Ihrem Google-Konto einsehen und deaktivieren.

Google speichert auch für sonstige Dienste zu Ihrem Google-Konto Daten – auch für diese Dienste können Sie – um Ihre privaten Daten zu schützen – auswählen, ob und nach welchem Zeitintervall diese wieder gelöscht werden sollen.

Jeder Nutzer hat die Möglichkeit, in seinem Facebook-Konto einfach seine eigenen Einstellung schnell zu überprüfen und Verbesserungsmöglichkeiten zu identifizieren. Gefunden werden können diese im eigenen Profil im Bereich „Einstellungen und Privatsphäre“ unter „Privatsphäre-Check“.

Im Bereich „Wer sehen kann, was du postest“ sollte einmal geprüft werden, ob die Einstellungen den eigenen Wünschen entsprechen, um die privaten Daten zu schützen.

Unter dem Bereich „So können andere dich auf Facebook finden“ besteht auch die Möglichkeit, das Konto so zu konfigurieren, dass das eigene Facebook-Konto nicht mehr über die Google-Suche gefunden wird.

Auch bei Instagram können einige Einstellungen vorgenommen werden. So ist es möglich, sich in den Privatsphäreeinstellungen zu entscheiden, ob andere Nutzer sehen können, wann man zuletzt auf Instagram aktiv war oder andere Personen die eigenen Nachrichten teilen dürfen.

Bei WhatsApp kann in den Einstellungen im Bereich Sicherheit eine 2-Faktor-Authentifizierung aktiviert werden für den Fall, dass dieses Konto auf einem anderen Endgerät eingerichtet wird.

Ebenfalls besteht unter dem Reiter „Datenschutz WhatsApp“ die Möglichkeit, die App mit einer zusätzlichen Authentifizierung z. B. FaceID, zu versehen. So kann verhindert werden, dass andere Personen, denen das Handy übergeben wird, auf Ihre Nachrichten zugreifen können. Zusätzlich kann im Bereich Datenschutz festgelegt werden, welche Personen überhaupt Informationen über WhatsApp angezeigt bekommen.

Dies alles hilft nicht dagegen, dass WhatsApp als Unternehmen selbst die Möglichkeit hat, Metadaten über die Kommunikation nachzuvollziehen, also welche Personen regelmäßig miteinander kommunizieren. Seit 2018 teilt das Unternehmen ein Teil seiner Daten auch mit dem Mutterkonzern Facebook.

Datenschutzfreundliche Messengeralternativen sind Signal oder Threema, oft muss hierzu allerdings Überzeugungsarbeit im eigenen Bekanntenkreis geleistet werden.

Die DSGVO hat in einigen Bereichen dazu geführt, dass Nutzer mehr Wahlmöglichkeiten erhalten haben, darüber zu entscheiden, wie Anbieter mit ihren eigenen Daten umgehen. Dies führt leider auch dazu, dass Nutzer bei Besuch von Seiten mit vielfältigen Einstellungsmöglichkeiten in Cookiebannern konfrontiert werden. Anbieter versuchen durch Farbgestaltung oder intuitive Klickpfade den Nutzer dahin zu „lenken“, möglichst viel Tracking zuzulassen. In der heutigen Diskussion ist dies mittlerweile unter dem Schlagwort „Dark Patterns“ bekannt.

Abhilfe schaffen können Browser-Extensions, die automatisch Tracking Tools auf Seiten blockieren – unabhängig davon, was im Banner ausgewählt wird. Mittlerweile gibt es auch Extensions, die direkt in den Cookiebannern der gängigen Anbieter automatisch die am wenigsten invasive Einstellung wählen und dies bestätigen. Hierdurch kann ein enormer Komfortgewinn erzielt und die Privatsphäre besser geschützt werden. Bekannte Beispiele für solche Extensions sind Ghostery, uBlock oder auch der Cookie Popup Blocker.

Erwähnenswert an dieser Stelle ist auch der Browser Cliqz, der auf FireFox aufsetzt und mit Privacy-by-default überzeugt. Das Projekt wurde allerdings im Mai 2020 eingestellt.

Inzwischen zeigen auch die gängigen Browserhersteller Entwicklungen in Richtung Privacy-by-Design and Default direkt auf Browserseite. So hat die neue Version des Safari-Browsers von Apple bereits einen Tracking-Schutz integriert.

Eine bekannte Möglichkeit, sich anonym im Internet zu bewegen, stellt das TOR-Netzwerk dar. Dieses wird primär von Datenschützern, politisch Verfolgten, aber auch Kriminellen verwendet, um sich im Internet unerkannt zu bewegen. Das TOR-Netzwerk ist auch die „Tür“ zum Darknet, da viele Seiten im Darknet nur über den TOR-Browser oder ähnliche Netzwerke, sogenannte Onion Netzwerke, erreichbar sind.

Das TOR-Netzwerk besteht aus einem vermaschtem Netzwerk von sogenannten Onion-Routern. Die Onion Router selbst kennen die anderen Onion-Router des Netzwerkes. Jeder Router speichert jeweils pro Verbindung für diese Verbindung lediglich seinen Vorgänger und seinen Nachfolger, um eine Kommunikation zu ermöglichen, und bildet ein sogenanntes Circuit.

Baut der Endnutzer eine Verbindung zu einem Dienst auf, so wird die Verbindung durch das TOR-Netzwerk geleitet und eine Verbindung aufgebaut. Er muss hierzu selbst einen Proxy nutzen, welcher als Entry-Point in das TOR-Netzwerk dient. Jede Verbindung durch das TOR-Netzwerk verläuft über eine Entry-Node über einen Relay-Node zu einer Exit-Node. Hinter der Exit-Node wird die Verbindung über den normalen Weg durch das Internet geleitet.

Während die Daten durch das TOR-Netzwerk geroutet werden, sind diese mit den einzelnen Schlüsseln der Nodes verschlüsselt. Eine Node kann nur sehen, von wem sie ein Paket erhalten hat sowie den nächsten Empfänger dieses Pakets ermitteln. So wird auch sichergestellt, dass deren Betreiber im Falle der Kompromittierung einer einzelnen Node keine Rückschlüsse auf die Teilnehmer einer Kommunikation ziehen kann.

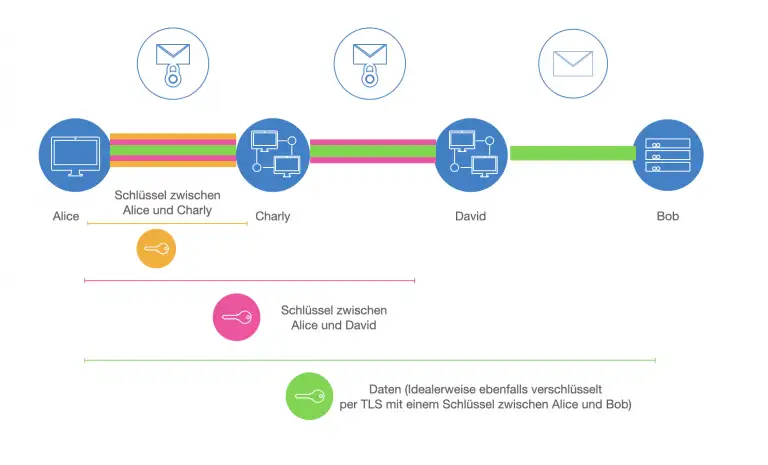

Die Abbildung zeigt eine Verbindung von Alice und Bob über Charly und David sowie die einzelnen „Schalen“ mit den unterschiedlichen Schlüsseln, welche im Laufe der Kommunikation verwendet werden. Es handelt sich um eine vereinfachte Darstellung, um das Prinzip der verschachtelten Verschlüsselungen zu veranschaulichen.

Bei der Nutzung von TOR kann es zu Performanceproblemen kommen, da die Paketgröße auf 509 Byte an Nutzdaten festgelegt ist (ein „normales“ TCP/IP bzw. TLS Paket hat in der Regel bis zu 1400 Byte zum Datentransport zur Verfügung) und jedes Paket zusätzlich zum „normalen“ Weg noch durch das Onion Netzwerk geroutet werden muss.

Auch wenn das TOR-Netzwerk grundsätzlich Schutz vor der Rückverfolgbarkeit bietet, gibt es zwei wesentliche Punkte, die man sich vor Augen führen sollte, um die eigenen privaten Daten zu schützen.

Zum einen kann eine Anonymität nur gewährleistet werden, wenn der Nutzer nicht gleichzeitig bei Facebook oder Google über das TOR-Netzwerk angemeldet ist. Falls doch, ist es den jeweiligen Betreibern natürlich trotzdem möglich, den Nutzer zu identifizieren.

Ebenfalls sollte der Nutzer sich darüber bewusst sein, dass die Sicherheit der Verbindung nur gewährleistet werden kann, wenn der Dienst selbst auch eine Verschlüsselung der Verbindung über TLS anbietet. Andernfalls sind die Daten spätestens ab dem Ausgangspunkt aus dem TOR-Netzwerk für jede Person im Klartext lesbar – inklusive den Betreibern der entsprechenden Exit-Nodes.

Wie bereits im vorherigen Abschnitt angedeutet, kann der Betreiber von Exit-Nodes grundsätzlich Einsicht in den Datenverkehr von Endnutzern nehmen, sofern diese mit einer unverschlüsselten Seite (kein TLS) kommunizieren. Seit Anfang 2020 versucht eine Gruppe diesen Umstand auszunutzen, indem Sie versucht, die Mehrheit der Exit-Nodes des Netzwerkes unter ihre Kontrolle zu bekommen. Zwischenzeitlich soll die Gruppe über 1/4 der weltweiten Exit-Nodes kontrolliert haben. (Quelle: https://www.zdnet.com/ article/ a-mysterious-group-has-hijacked-tor-exit-nodes-to-perform-ssl-stripping-attacks/)

In Kombination mit weiteren Angriffen, wie SSL-Stripping, ist es den Angreifern somit möglich, den Traffic von den Nutzern des TOR-Netzwerkes auszulesen. So wurde z.B. versucht, Passwörter zu Bitcoinkonten zu erbeuten.

Wie einfach es ist, viele Exit Nodes zu kontrollieren, zeigt ein „Side-Project“ des Sicherheitsforschers Edin Jusupovic aus 2019 (https://twitter.com/oasace/ status/1135473233925296129).

Noch gefährlicher wird das Szenario, wenn die Gruppe nicht nur Exit-, sondern auch Entry-Nodes kontrolliert. In diesen Fällen kann rein durch Analyse des ein- und ausgehenden Verkehrs ermittelt werden, welche Parteien miteinander kommunizieren. Hierzu werden etwa die Frequenz der eingehenden Pakete und deren Größen abgeglichen. Es reicht also die Kenntnis über die Meta-Daten.

Eine Liste der aktuellen TOR-Exit Nodes kann jederzeit auf der Seite des TOR-Projektes eingesehen werden.

Wie die vorhergehenden Darstellungen zeigen, kann die Nutzung des TOR-Browsers auch Privatnutzern dabei helfen, sich im Internet unerkannt zu bewegen und die Möglichkeiten der Überwachung durch Unternehmen einzuschränken. Gänzlich entziehen kann der Nutzer sich dem aber nicht, sofern er Log-ins für einzelne Seiten benötigt.

Der Nutzer sollte besonders darauf achten, trotz der Nutzung von TOR stets auf eine TLS-Verschlüsselung der Seiten zu achten, da sonst insbesondere Angreifer die Möglichkeit haben, gezielt Datenverkehr an den Exit-Nodes auszulesen.

Die Möglichkeiten für Nutzer, den Schutz der eigenen Daten und Privatsphäre im Internet zu verbessern, sind vielfältig und bedürfen in Teilen wenig Zeitaufwand. Die Nutzung von TOR kann eine geeignete Maßnahme zum Schutz der Privatsphäre darstellen, ist aber kein Garant dafür, dass man sich komplett anonym im Internet bewegt.