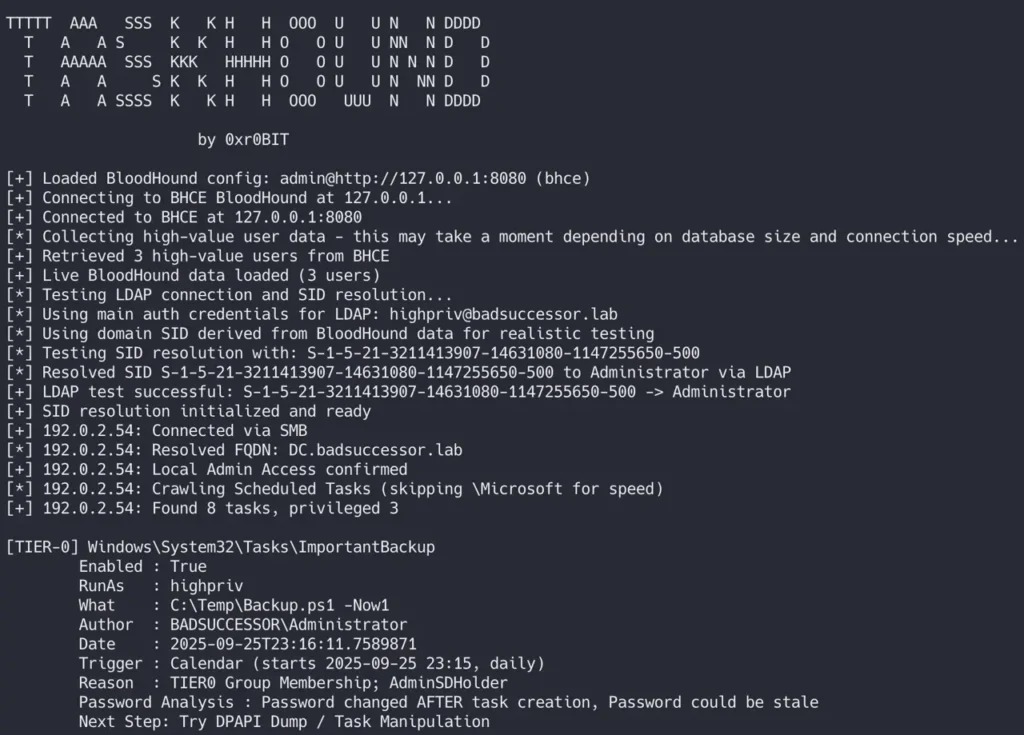

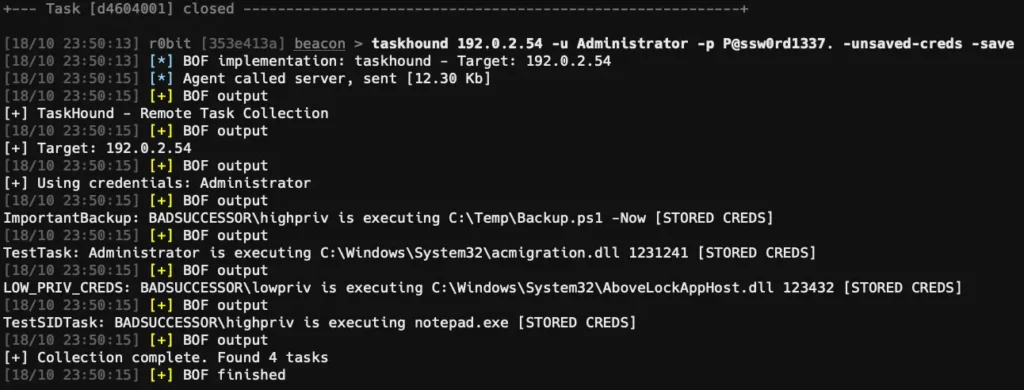

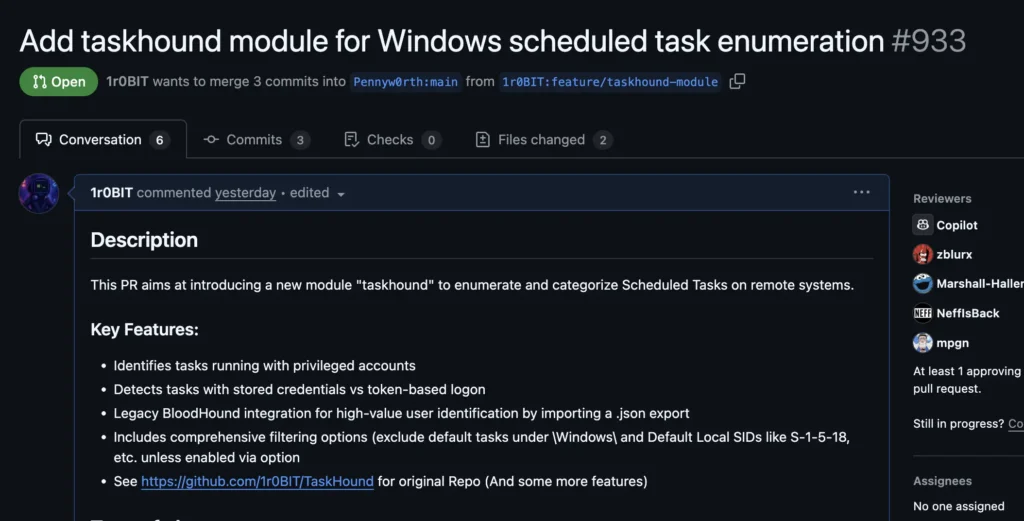

Hier kommt TaskHound ins Spiel. Das Tool nimmt dir das mühselige Aufräumen der Datenflut ab und liefert das, was in dem Moment zählt: Tasks mit PrivEsc potential.

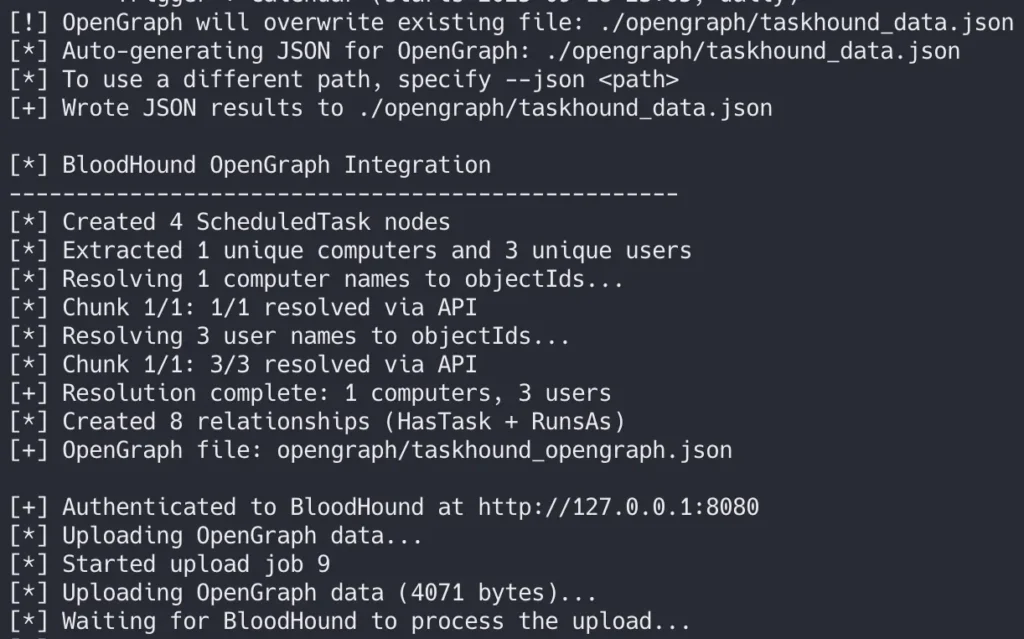

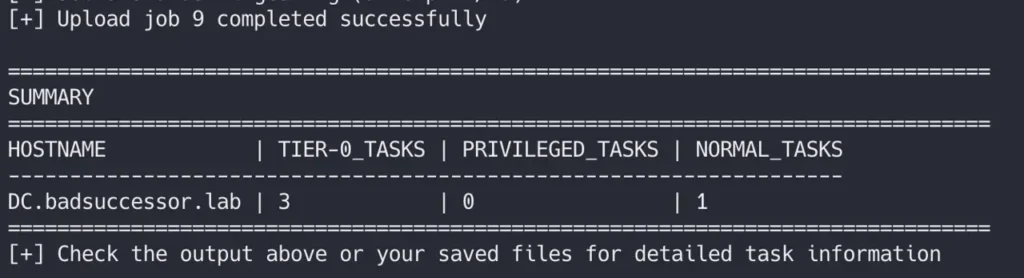

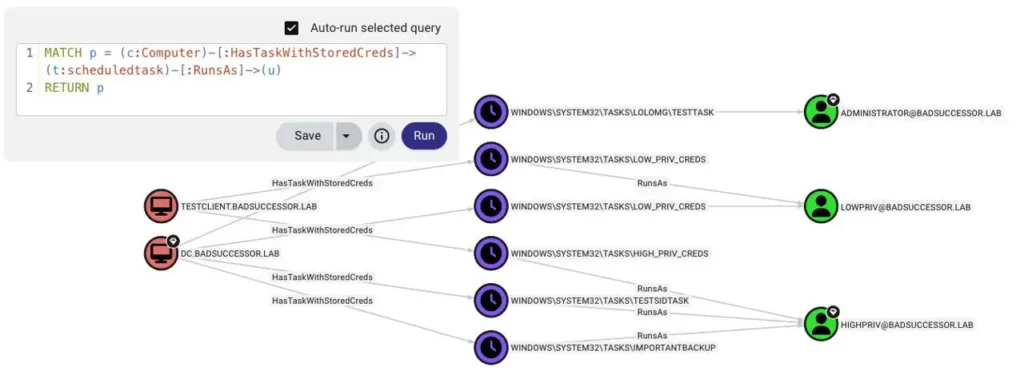

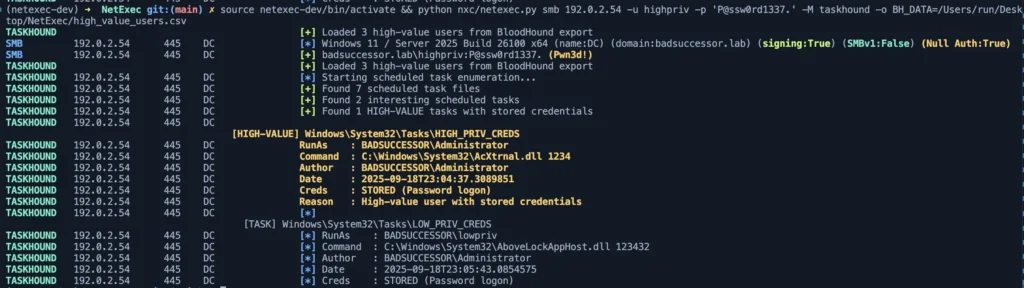

Du startest entweder Remote via SMB oder offline mit zuvor manuell exportierten Daten, lässt das Tool die Arbeit übernehmen und bekommst wahlweise eine fokussierte Liste mit lohnenswerten Zielen oder eine für den direkten Import bereite BloodHound/OpenGraph JSON. Das spart dir das Blindscannen mit DPAPI-Dumps und gibt dir stattdessen handfeste Ansatzpunkte für Lateral Movement, Privilege Escalation oder sofortiges Hardening. Je nach Blickwinkel.

Im nächsten Abschnitt zeige ich dir den generellen Workflow und wie du die Exporte in BloodHound nutzen kannst.