Dieses Dokument beschreibt, wie wir mit der Entdeckung einer 0-Day Sicherheitslücke umgehen. Es ist eine Regel und Referenz für einen solchen Sicherheitsvorfall. Diese Norm gibt verbindliche Hinweise zur sachgerechten und sicheren Verarbeitung durch die ProSec GmbH

Folgende Angaben müssen in die Offenlegung aufgenommen werden:

| WORD | EXPLANATION |

|---|---|

| Vulnerability type | specifies, which vulnerability type affects the finding. |

| Vulnerable version | describes the version associated with the vulnerability. |

| Vulnerable component | names the susceptible devices of the vulnerability. |

| Report confidence | here you can find the detailed report of the vulnerability. |

| Fixed version | names the repository version. |

| Vendor notification | explains, what the vendor responds about this vulnerability. |

| Solution date | specifies the resolution date of the vulnerability. |

| CVE reference | is an industry standard, which aims to introduce a unified naming convention for vulnerabilities. |

| CWE | is a category system for software weaknesses and vulnerabilities. |

| CVSSv3 Calculator | shows the components of the Common Vulnerability Scoring System. |

| Researcher Credits | names the researcher who found the vulnerability |

| Vulnerability Details | describes the exact details of the vulnerabilities and which devices are affected. |

| Risk | describes the effects the vulnerability might have. |

| Steps to reproduce | explains the way to reconstruct the vulnerability. |

| Solution | shows a possible solution to fix the vulnerability |

| History | describes the history of the vulnerability, when it was identified and how it progressed further. |

Das Unternehmen, das die Sicherheitslücke betrifft, muss den Pentester offiziell in

dem „Advisory“ nennen. Darüber hinaus darf die ProSec GmbH die Firma als Referenz nennen.

Besteht ein Bug-Bounty-Programm, ist die ProSec GmbH berechtigt, den Erlös einzufordern.

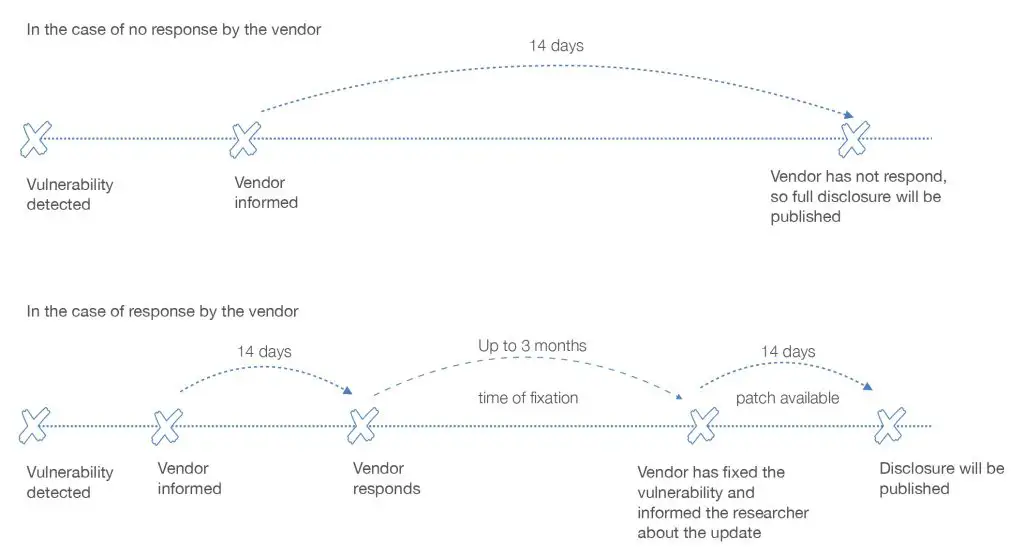

Reagiert das betroffene Unternehmen nicht innerhalb von 14 Tagen auf die Bekanntgabe der Sicherheits

Lücke, wird die Offenlegung einschließlich der PoC-Codes veröffentlicht.

Reagiert das betroffene Unternehmen innerhalb von 14 Tagen auf die Offenlegung, wird eine koordinierte Offenlegung

durchgeführt; ist der Hersteller betroffen, wird eine gemeinsame Lösung für des Problems gefunden.

Nachdem die Schwachstelle behoben wurde, warten wir 14 Tage bis zur Veröffentlichung (von der Offenlegung ausgenommen sind die PoC-Codes). Die Veröffentlichung gibt Kunden die Möglichkeit, die Schwachstellen durch Updates des Herstellers zu beheben. Unser Ziel bei dieser Strategie ist es nicht, Nachahmer zu schaffen. Um unseren Prozess zu veranschaulichen, finden Sie nachfolgend zwei Zeitleisten:

Das Unternehmen, das von der Sicherheitslücke betroffen ist, muss innerhalb von 14 Tagen nach der Benachrichtigung durch die ProSec GmbH eine Stellungnahme an die security@prosec-networks.com abgeben. Erfolgt keine Information, ist die ProSec GmbH berechtigt, die Offenlegung zu veröffentlichen. Benötigt das Unternehmen oder der Hersteller mehr Zeit zur Behebung der Sicherheitslücke, wird eine gemeinsame Frist mit der ProSec GmbH vereinbart.

Alle Beteiligten müssen sich über die Fristen und Konsequenzen dieser Offenlegung im Klaren sein.

Wir verwenden Cookies, und Google reCAPTCHA, das Google Fonts lädt und mit Google-Servern kommuniziert. Durch die weitere Nutzung unserer Website stimmen Sie der Verwendung von Cookies und unserer Datenschutzerklärung zu.