Um Unternehmens-und Cloud-Umgebungen zu kompromittieren.

Seit mindestens Mitte 2019 bis Anfang 2021 hat das 85th Main Special Service Center (GTsSS) des russischen Generalstabs (GRU), militärische Einheit 26165, einen Kubernetes®-Cluster verwendet, um weit verbreitete, verteilte und anonymisierte Brute-Force-Zugriffsversuche gegen Hunderte von Regierungs- und Privatsektorzielen weltweit durchzuführen.

Die böswilligen Cyber-Aktivitäten der GTsSS wurden zuvor vom privaten Sektor unter den Namen Fancy Bear, APT28, Strontium und einer Vielzahl anderer Identifizierungsmerkmale zugeschrieben.

Die 85. GTsSS richtete einen Großteil dieser Aktivitäten auf Unternehmen, die Microsoft Office 365® Cloud-Dienste nutzen; sie zielten jedoch auch auf andere Dienstanbieter und lokale E-Mail-Server ab, die eine Vielzahl verschiedener Protokolle verwenden. DiesesVorgehen ist mit ziemlicher Sicherheit noch nicht abgeschlossen.

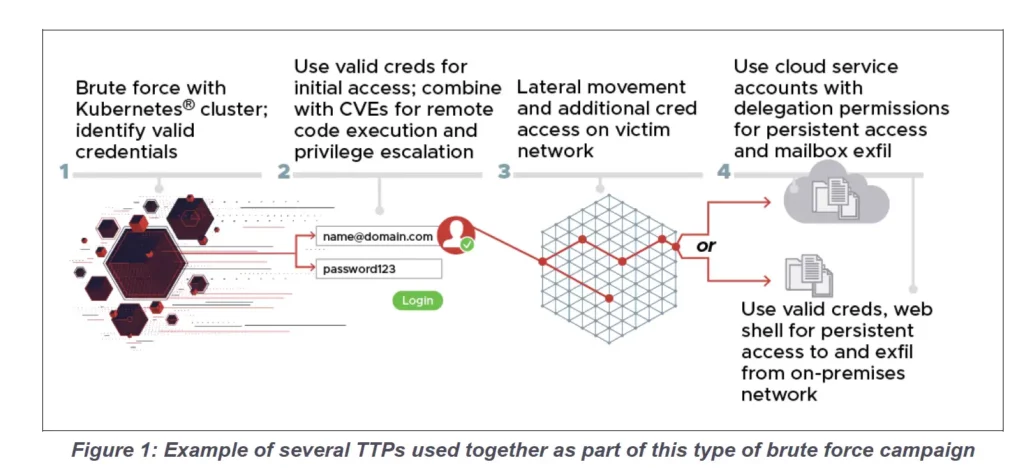

Diese Brute-Force-Fähigkeit ermöglicht es den 85. GTsSS-Angreifern, auf geschützte Daten, einschließlich E-Mails, zuzugreifen und gültige Kontoanmeldeinformationen zu identifizieren. Diese Zugangsdaten können dann für eine Vielzahl von Zwecken verwendet werden, einschließlich Erstzugriff, Persistenz, Privilegienerweiterung und Umgehung der Sicherheitsmechanismen. Die Angreifer hatten die identifizierten Zugangsdaten in Verbindung mit der Ausnutzung öffentlich bekannter Schwachstellen, wie z. B. der Ausnutzung von Microsoft Exchange-Servern mit CVE 2020-0688 und CVE 2020-17144, für die Remote-Code-Ausführung und den weiteren Zugriff auf Zielnetzwerke verwendet. Nachdem sie Fernzugriff erlangt haben, wurden viele bekannte Taktiken, Techniken und Prozeduren (TTPs) kombiniert, um tiefer einzudringen, Abwehrmaßnahmen zu umgehen und zusätzliche Informationen in Zielnetzwerken zu sammeln.

Netzwerkadmins sollten die Verwendung von Multi-Faktor-Authentifizierung einführen und erweitern, um die Effektivität dieser Angriffe einzudämmen. Weitere Maßnahmen für die Zugriffskontrollen umfassen time-out und lock-out features, die Verwendung starker Passwörter, die Implementierung eines Zero-Trust-Sicherheitsmodells, das zusätzliche Attribute zur Bestimmung des Zugriffs verwendet, sowie Analysen zur Erkennung anomaler Zugriffe. Zusätzlich können Unternehmen in Erwägung ziehen, alle eingehenden Aktivitäten von bekannten Anonymisierungsdiensten wie kommerziellen virtuellen privaten Netzwerken (VPNs) und The Onion Router (TOR) zu verweigern, wenn ein solcher Zugriff nicht mit einer typischen Nutzung verbunden ist.

Die Angreifer verwendeten zusätzlich zu ihren Passwort-Spray-Operationen eine Kombination aus bekannten TTPs, um Zielnetzwerke auszunutzen, auf zusätzliche Anmeldeinformationen zuzugreifen, um tiefer einzudringen und Daten zu sammeln, zu inszenieren und zu exfiltrieren, wie in der Abbildung unten dargestellt. Die Angreifer verwendeten eine Vielzahl von Protokollen, darunter HTTP(S), IMAP(S), POP3 und NTLM. Die Angreifer nutzten auch verschiedene Kombinationen von TTPs um die Verteidigung zu umgehen und um einige Komponenten ihrer Operationen zu verschleiern; dennoch bleiben viele Erkennungsmöglichkeiten bestehen, um die Aktivitäten zu identifizieren.

Die folgende Tabelle fasst die bekannten TTPs zusammen, die in Verbindung mit der Passwort-Spray-Funktion verwendet werden. Da die Struktur von Zielnetzwerken stark variieren kann, kann der 85. GTsSS eine Teilmenge dieser TTPs oder andere TTPs, die nicht in dieser Zusammenfassung enthalten sind, gegen verschiedene Opfer einsetzen.

Tabelle I: Zusammenfassung der bekannten Taktiken, Techniken und Verfahren

| Taktik | Technik | Verfahren/Kommentare |

| Initial Access | T1190 1 – Nutzung von Public Facing Applications | Die Angreifer nutzten eine Reihe von öffentlichen Exploits, darunter CVE 2020-0688 und CVE 2020-17144, um privilegierte Remotecodeausführung auf anfälligen Microsoft Exchange-Servern zu erlangen. In einigen Fällen erfolgte diese Ausnutzung, nachdem gültige Anmeldedaten durch Passwort-Spray identifiziert wurden, da diese Schwachstellen eine Authentifizierung als gültiger Benutzer erfordern. |

| Initial Access, Persistence and Privilege Escalation | T1078 – Valid Accounts | Die Angreifer nutzten legitime Anmeldeinformationen, die sie auf verschiedenen Wegen erlangt hatten, um Zugang zu den Zielnetzwerken zu erhalten. |

| Persistence | T1078.002 – Valid Accounts: Cloud Accounts | Die Angreifer verwendeten ein kompromittiertes Office 365-Dienstkonto mit globalen Administratorrechten, um E-Mails aus den Posteingängen der Benutzer zu sammeln. |

| Persistence | T1505.003 – Web shell | Die Angreifer verwendeten eine modifizierte und verschleierte Version der reGeorg-Web-Shell, um dauerhaften Zugriff auf den Outlook Web Access (OWA®)-Server eines Ziels zu erhalten. |

| Persistence | T1098.002 – Account Manipulation: Exchange Email Delegate Permissions | Die Angreifer verwendeten ein Powershell®-Cmdlet (New-ManagementRoleAssignment), um einem kompromittierten Konto die Rolle „ApplicationImpersonation“ zu gewähren. |

| Credential Access | T1110.003 – Password Spray | Die Angreifer betreiben einen Kubernetes-Cluster, der es ihnen ermöglicht, verteilte und groß angelegte Angriffe mittels Passwort-Spray und Passwort-Raten durchzuführen. |

| Credential Access | T1003.001 – LSASS Memory | Die Angreifer haben den LSASS-Prozessspeicher gedumpt, indem sie mit rundll32.exe die MiniDump-Funktion ausgeführt haben, die von der nativen Windows®-DLL comsvcs.dll exportiert wird. |

| Credential Access | T1003.003 – NTDS | Die Angreifer verwendeten das Dienstprogramm ntdsutil.exe, das auf dem Active Directory® -Server eines Ziels vorhanden war, um die Active Directory-Datenbank für den Zugriff auf Anmeldeinformationen zu exportieren. |

| Remote Services | T1021.002 – SMB/Windows Admin Shares | Die Angreifer ordneten Netzlaufwerke unter Verwendung von „net use“ und Administrator-Anmeldeinformationen zu. |

| Collection | T1560.001 – Archive Collected Data: Archive via Utility | Die Angreifer verwendeten eine Reihe von Dienstprogrammen, darunter auch öffentlich verfügbare Versionen von WinRAR®, um die gesammelten Daten mit Passwortschutz zu archivieren. |

| Collection | T1005 – Data from Local System | Die Angreifer sammelten Dateien von lokalen Systemen. |

| Collection | T1039 – Data from Network Shared Drive | Die Angreifer sammelten Dateien, die sich auf einem freigegebenen Netzwerklaufwerk befanden. |

| Collection | T1213 – Data from Information Repositories | Die Angreifer sammelten Dateien aus verschiedenen Informationsdepots. |

| Collection | T1074.002 – Remote Data Staging | Die Angreifer stellten Archive der gesammelten Daten auf dem OWA-Server eines Ziels bereit. |

| Collection | T1114.002 – Remote Email Collection | Die Angreifer sammelten E-Mails von Office 365 unter Verwendung eines kompromittierten gültigen Dieanstkontos mit erhöhten Rechten. |

| Command and Control | T1115 – Ingress Tool Transfer | Die Angreifer verwendeten certutil.exe, eine bekannte „Living Off the Land“-Technik, um eine Datei in eine Zielumgebung zu übertragen. |

| Defense Evasion | T1036 – Masquerading | Die Angreifer benannten Archivdateien, die Exfiltrationsdaten enthielten, mit harmlos aussehenden Namen und Erweiterungen (z. B. .wav und .mp4) um, um gutartigen Dateien zu ähneln. |

| Persistence | T1098.002 – Account Manipulation: Exchange Email Delegate Permissions | Die Angreifer verwendeten ein Powershell®-Cmdlet (New-ManagementRoleAssignment), um einem kompromittierten Konto die Rolle „ApplicationImpersonation“ zu gewähren. |

| Credential Access | T1110.003 – Password Spray | Die Angreifer betreiben einen Kubernetes-Cluster, der es ihnen ermöglicht, verteilte und groß angelegte Angriffe mittels Passwort-Spray und Passwort-Raten durchzuführen. |

| Credential Access | T1003.001 – LSASS Memory | Die Angreifer haben den LSASS-Prozessspeicher gedumpt, indem sie mit rundll32.exe die MiniDump-Funktion ausgeführt haben, die von der nativen Windows®-DLL comsvcs.dll exportiert wird. |

| Credential Access | T1003.003 – NTDS | Die Angreifer verwendeten das Dienstprogramm ntdsutil.exe, das auf dem Active Directory® -Server eines Ziels vorhanden war, um die Active Directory-Datenbank für den Zugriff auf Anmeldeinformationen zu exportieren. |

| Remote Services | T1021.002 – SMB/Windows Admin Shares | Die Angreifer ordneten Netzlaufwerke unter Verwendung von „net use“ und Administrator-Anmeldeinformationen zu. |

| Collection | T1560.001 – Archive Collected Data: Archive via Utility | Die Angreifer verwendeten eine Reihe von Dienstprogrammen, darunter auch öffentlich verfügbare Versionen von WinRAR®, um die gesammelten Daten mit Passwortschutz zu archivieren. |

| Collection | T1005 – Data from Local System | Die Angreifer sammelten Dateien von lokalen Systemen. |

| Collection | T1039 – Data from Network Shared Drive | Die Angreifer sammelten Dateien, die sich auf einem freigegebenen Netzwerklaufwerk befanden. |

| Collection | T1213 – Data from Information Repositories | Die Angreifer sammelten Dateien aus verschiedenen Informationsdepots. |

| Collection | T1074.002 – Remote Data Staging | Die Angreifer stellten Archive der gesammelten Daten auf dem OWA-Server eines Ziels bereit. |

| Collection | T1114.002 – Remote Email Collection | Die Angreifer sammelten E-Mails von Office 365 unter Verwendung eines kompromittierten gültigen Dieanstkontos mit erhöhten Rechten. |

| Command and Control | T1115 – Ingress Tool Transfer | Die Angreifer verwendeten certutil.exe, eine bekannte „Living Off the Land“-Technik, um eine Datei in eine Zielumgebung zu übertragen. |

| Defense Evasion | T1036 – Masquerading | Die Angreifer benannten Archivdateien, die Exfiltrationsdaten enthielten, mit harmlos aussehenden Namen und Erweiterungen (z. B. .wav und .mp4) um, um gutartigen Dateien zu ähneln. |

| Defense Evasion | T1036.005 – Match Legitimate Name or Location | Die Angreifer nannten eine Instanz ihrer Web-Shell „outlookconfiguration.aspx“, wahrscheinlich um den Anschein zu erwecken, es handele sich um eine legitime Webseite auf einem gezielten OWA-Server. |

| Exfiltration | T1048.002 – Exfiltration Over Asymmetric Encrypted Non-C2 Protocol | Die Angreifer luden Archive mit gesammelten Daten herunter, die zuvor auf dem OWA-Server eines Ziels über HTTPS bereitgestellt wurden. |

| Exfiltration | T1030 – Data Transfer Size Limits | Die Angreifer haben einige archivierte Exfiltrationsdateien in Stücke aufgeteilt, die kleiner als 1 MB sind. |

Um seine wahre Herkunft zu verschleiern und ein gewisses Maß an Anonymität zu gewährleisten, leitet der Kubernetes-Cluster Brute-Force-Authentifizierungsversuche normalerweise über TOR und kommerzielle VPN-Dienste weiter, darunter CactusVPN, IPVanish®, NordVPN®, ProtonVPN®, Surfshark® und WorldVPN. Authentifizierungsversuche, die weder TOR noch einen VPN-Dienst nutzten, wurden gelegentlich auch direkt von Knoten im Kubernetes-Cluster an die Ziele übermittelt.

Die skalierbare Eigenschaft der Passwort-Spray-Fähigkeit bedeutet, dass bestimmte Indikatoren für eine Kompromittierung (IOC) leicht geändert werden können, um die IOC-basierte Mitigation zu umgehen. Zusätzlich zum Blockieren von Aktivitäten, die mit den in diesem Cybersecurity Advisory aufgeführten spezifischen Indikatoren in Verbindung stehen, sollten Unternehmen in Erwägung ziehen, alle eingehenden Aktivitäten von bekannten TOR-Knoten und anderen öffentlichen VPN-Diensten zu Exchange-Servern oder Portalen zu verweigern, bei denen ein solcher Zugriff nicht mit der typischen Nutzung in Verbindung steht.

• 158.58.173[.]40 • 185.141.63[.]47 • 185.233.185[.]21 • 188.214.30[.]76 • 195.154.250[.]89 | • 93.115.28[.]161 • 95.141.36[.]180 • 77.83.247[.]81 • 192.145.125[.]42 • 193.29.187[.]60 |

In Fällen, in denen HTTP das zugrunde liegende Protokoll war, das zur Übermittlung von Authentifizierungsanforderungen verwendet wurde, verwendeten die Angreifer viele verschiedene User-Agent-Zeichenfolgen, die so gestaltet sind, dass sie mit denen übereinstimmen, die von legitimer Client-Software gesendet werden. Einige der User-Agent-Zeichenfolgen, die in den Authentifizierungsanfragen übermittelt wurden, sind unvollständige oder abgeschnittene Versionen legitimer User-Agent-Zeichenfolgen und bieten die folgenden einzigartigen Erkennungsmöglichkeiten:

• ‚Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, wie Gecko) Chrome/70‘.

• ‚Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, wie Gecko) Chrome/70.0.3538.110 Safari/537.36‘

• ‚Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:63.0) Gecko/20100101 Firefox/63.0‘

• ‚Mozilla/5.0 (Windows NT 6.1; Win64; x64) AppleWebKit/537.36 (KHTML, wie Gecko) Chrome/70.0.3538.110 Safari/537.36‘

• ‚Mozilla/5.0 (Macintosh; Intel Mac OS X 10_14_1) AppleWebKit/605.1.15 (KHTML, wie Gecko) Version/12.0.1 Safari/605.1.15‘

• ‚Microsoft Office/14.0 (Windows NT 6.1; Microsoft Outlook 14.0.7162; Pro‘

• ‚Microsoft Office/14.0 (Windows NT 6.1; Microsoft Outlook 14.0.7166; Pro)‘

• ‚Microsoft Office/14.0 (Windows NT 6.1; Microsoft Outlook 14.0.7143; Pro)‘

• ‚Microsoft Office/15.0 (Windows NT 6.1; Microsoft Outlook 15.0.4605; Pro)‘

Die folgende Yara-Regel passt auf die von den Angreifern verwendete Web-Shell der reGeorg-Variante. Da es sich um eine öffentlich zugängliche Web-Shell handelt, identifiziert die Regel die bösartige Aktivität der 85th GTsSS nicht eindeutig.

rule reGeorg_Variant_Web shell {

strings:

$pageLanguage = "<%@ Page Language=\"C#\""

$obfuscationFunction = "StrTr"

$target = "target_str"

$IPcomms = "System.Net.IPEndPoint"

$addHeader = "Response.AddHeader"

$socket = "Socket"

condition:

5 of them

}

Wie bei anderen Techniken zum Diebstahl von Anmeldeinformationen können Unternehmen die folgenden Maßnahmen ergreifen, um eine starke Zugriffskontrolle zu gewährleisten:

1] Norwegian Police Security Service (PST), „Datainnbruddet mot Stortinget er ferdig etterforsket“, 8. Dezember 2020. https://www.pst.no/alle-artikler/pressemeldinger/datai nnbruddet-mot-stortinget-er-ferdig-etterforsket/

[2] Microsoft Threat Intelligence Center (MSTIC), „STRONTIUM: Detecting new patterns in credential harvesting.“ 10. September 2020. https://www.microsoft.com/ security/ blog/2020/09/10/strontium-detecting-new-patters-credential-harvesting/

[3] National Security Agency, „Detect and Prevent Web Shell Malware.“ April 22, 2020. https://www.nsa.gov/cybersecurity-guidance

[4] National Security Agency, „Selecting Secure Multi-factor Authentication Solutions.“ October 16, 2020. https://www.nsa.gov/cybersecurity-guidance

[5] Nationale Sicherheitsbehörde, „Mitigating Cloud Vulnerabilities.“ 22. Januar 2020. https://www.nsa.gov/cybersecurity-guidance

[6] National Security Agency, „Embracing a Zero Trust Security Model.“ 25. Februar 2021. https://www.nsa.gov/cybersecurity-guidance

Die in diesem Dokument enthaltenen Informationen und Meinungen werden „wie besehen“ und ohne jegliche Zusicherungen oder Garantien bereitgestellt. Die Erwähnung bestimmter kommerzieller Produkte, Verfahren oder Dienstleistungen durch Handelsnamen, Marken, Hersteller oder auf andere Weise stellt keine Billigung, Empfehlung oder Bevorzugung durch die Regierung der Vereinigten Staaten dar, und dieser Leitfaden darf nicht für Werbezwecke oder Produktbefürwortung verwendet werden.

Active Directory, Microsoft Exchange, Office 365, Office, Outlook, OWA, Powershell, Windows und Windows NT® sind eingetragene Marken der Microsoft Corporation. – Kubernetes ist ein eingetragenes Warenzeichen der Linux Foundation. – WinRAR ist ein eingetragenes Warenzeichen von Roshal, Alexander. – IPVanish ist ein eingetragenes Warenzeichen von Mudhook Marketing, Inc. – NordVPN ist ein eingetragenes Warenzeichen von NORDSEC PLC. – ProtonVPN ist ein eingetragenes Warenzeichen der Proton Technologies AG. – Surfshark ist ein eingetragenes Warenzeichen von SURFSHARK LTD. – Firefox® und Mozilla® und sind eingetragene Marken der Mozilla Foundation. – Chrome® ist ein eingetragenes Warenzeichen von Google, Inc. – Mac® und WebKit® sind eingetragene Warenzeichen von Apple, Inc.

Dieses Dokument wurde von NSA, CISA, FBI und NCSC zur Förderung ihrer jeweiligen Cybersicherheitsmissionen entwickelt, einschließlich ihrer Zuständigkeiten für die Entwicklung und Herausgabe von Cybersicherheitsspezifikationen und Abhilfemaßnahmen. Diese Informationen können auf breiter Basis weitergegeben werden, um alle geeigneten Interessengruppen zu erreichen.

Kundenanforderungen / Allgemeine Cybersicherheitsanfragen: Cybersecurity Requirements Center, 410-854-4200, Cybersecurity_Requests@nsa.gov

Medienanfragen / Pressedesk: 443-634-0721, MediaRelations@nsa.gov

Wir verwenden Cookies, und Google reCAPTCHA, das Google Fonts lädt und mit Google-Servern kommuniziert. Durch die weitere Nutzung unserer Website stimmen Sie der Verwendung von Cookies und unserer Datenschutzerklärung zu.