Angriffsvektor:

Diese Metrik gibt an, wie „nahe“ sich der Angreifer am Objekt befinden muss. Ist ein physischer Zugriff erforderlich oder ist die Schwachstelle über das Internet angreifbar? Der Score steigt mit zunehmender „Entfernung“ an.

Das CVSS (Common Vulnerability Scoring System) beschreibt den Schweregrad von Schwachstellen anhand definierter Metriken (Bsp.: Angriffsvektoren, Komplexität) und klassifiziert diese nach einem Punktesystem von 0 bis 10.

Zu den Stärken des CVSS zählt, dass es einen Standard innerhalb der IT etabliert um wichtige und essentielle Informationen zu Schwachstellen zwischen verschiedenen Unternehmen oder innerhalb eines Unternehmens zu transportieren und weiterzureichen. Die Berechnungsformel und Grundlage des CVSS sind öffentlich zugänglich, wodurch jeder die Bewertung nachvollziehen und gegenprüfen kann. Und letztlich bietet das CVSS die Möglichkeit durch die Dreigliederung seiner Bewertung, Schwachstellen, die im eigenen Unternehmen vorhanden sind, zu priorisieren.

Das Common Vulnerability Scoring System wurde im Jahr 2005 von der Arbeitsgruppe „National Infrastructure Advisory Council“ (NIAC), welches dem US-Ministerium für Innere Sicherheit unterliegt, gegründet. Heute ist das Forum of Incident Response and Security Teams (FIRST) für die Weiterentwicklung des CVSS Standards zuständig.

Unternehmen, wie Cisco, Microsoft, IBM, Apple oder das CERT (Computer Emergency Response Team) sind an der Weiterentwicklung mitbeteiligt.

Das CVSS ist metrisch aufgebaut und verfügt über ein Punktesystem, indem sich der sogenannte CVSS-Score in der Spanne von 0,0 – 10,0 (leicht zu kritisch) einheitlich bewerten lässt. Aktuell liegt die Version 3.1 (Stand: 20.07.2020) des CVSS vor.

Das Punktesystem des CVSS lässt sich in drei Hauptkategorien unterteilen:

Das Wichtigste an diesen Kategorien ist die Bestimmung der Verwundbarkeitsindikatoren. Diese lassen sich nur definieren, indem jede einzelne Gruppe über gewisse Regeln verfügt.

Beschreibt ob und welche Bedingungen existieren – auf die der Angreifer keinen Einfluss hat – um die Schwachstelle auszunutzen. Eine niedrige Wertung bedeutet, dass keine gesonderten Bedingungen oder Vorarbeiten erfüllt sein müssen.

Beschreibt ob und welche Bedingungen existieren – auf die der Angreifer keinen Einfluss hat – um die Schwachstelle auszunutzen. Eine niedrige Wertung bedeutet, dass keine gesonderten Bedingungen oder Vorarbeiten erfüllt sein müssen.

Muss ein Benutzer zu bestimmten Tätigkeiten animiert werden, damit der Angriff erfolgreich ist? Wenn ein Benutzer beispielsweise zuerst auf einen Link in einer Phishingmail klicken oder eine Eingabe im Kontext der Schwachstelle durchführen muss, wird der Wert auf „required“ gesetzt.

Dieser Score beschreibt, ob die Auswirkungen des Angriffes nur zu einer Kompromittierung der anfälligen Komponenten führt oder auch zur Kompromittierung anderer Systeme führen können.

Dieser Indikator zeigt an, wie stark sich ein Angriff auf die Vertraulichkeit auswirkt, in Bezug darauf, wie groß die Autorisierung ist, die durch das Ausnutzen der Schwachstelle erreicht wird. Zum Beispiel könnte das Passwort eines Administrators erlangt worden sein.

In ähnlicher Weise beschreibt diese Metrik die Auswirkungen auf die Datenintegrität. Wenn ein Angreifer beispielsweise infolge seines Exploit alle Dateien auf dem Fileserver verändern kann, ist die Integrität der Daten völlig verloren gegangen und dementsprechend muss die Auswirkung auf „high“ gesetzt werden.

Beschreibt das Maß des Verlustes der Erreichbarkeit einer Ressource oder eines Dienstes durch die Schwachstelle, also ob hierdurch kurz-, mittel- oder langfristig kein Arbeiten hiermit möglich ist.

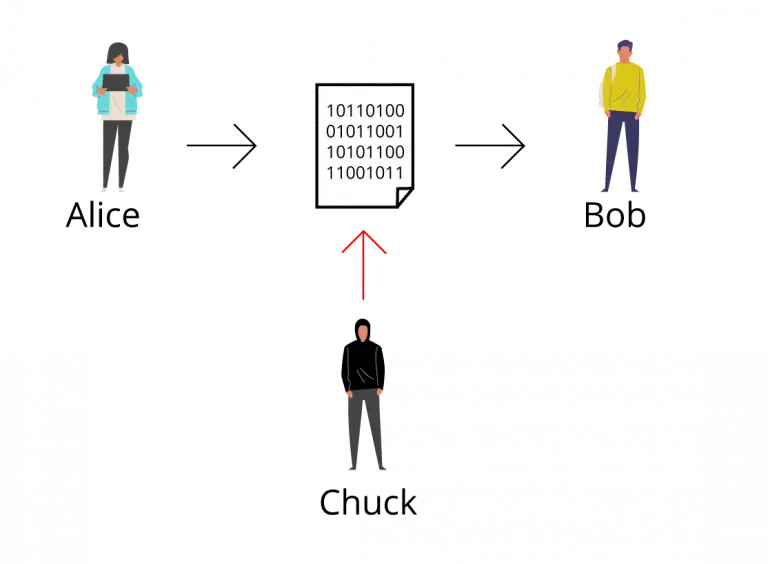

Schutz von Informationen vor unberechtigter Offenlegung

Angreifer Chuck kann die vertrauliche Informationen, die Alice an Bob übermittelt, nicht einsehen

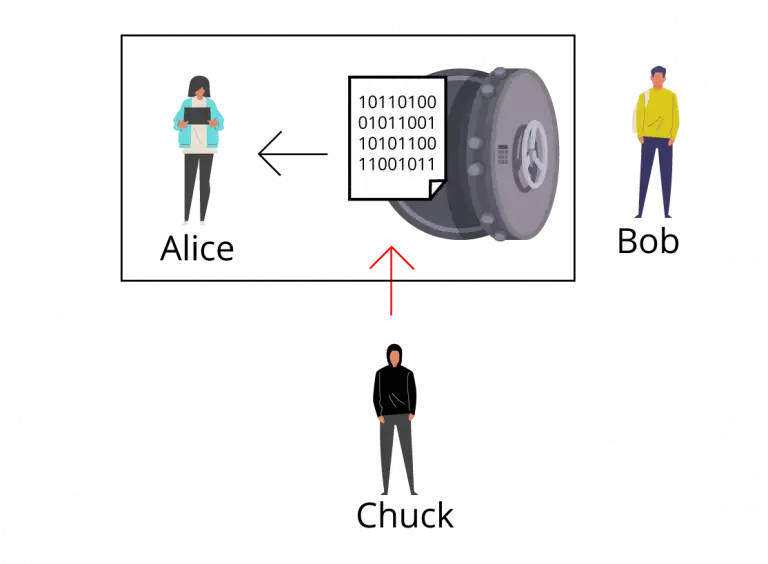

Sicherstellung der Zugänglichkeit und Nutzbarkeit von Informationen für berechtige Entitäten

Relevante Informationen sind für Alice nachhaltig zugreifbar und nutzbar

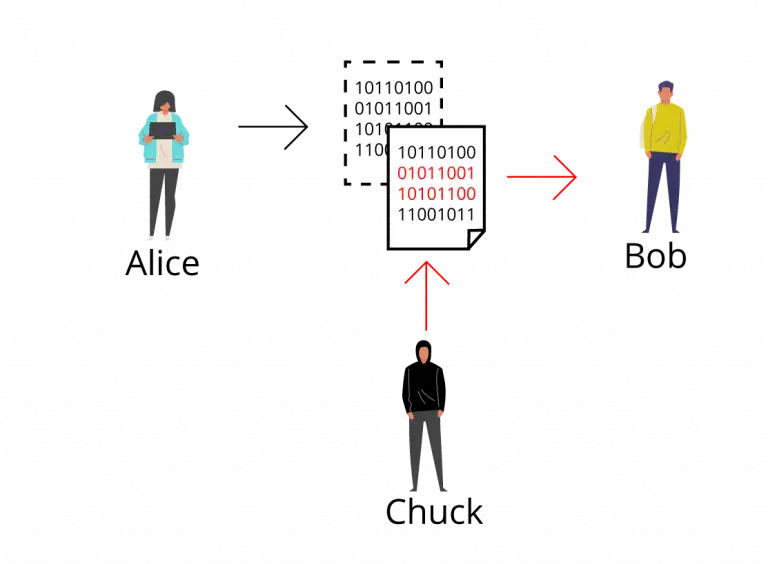

Schutz von Informationen vor Modifikationen, Einfügungen, Löschungen, Umordnungen, Duplikaten oder Wiedereinspielung

Angreifer Chuck kann die Informationen, die Alice an Bob übermittelt nicht unbemerkt manipulieren

Der Temporal Score des CVSS soll einem einen groben Eindruck geben, wie wahrscheinlich eine Ausnutzung in der Wildnis ist, wie sicher sich eine Schwachstelle feststellen lässt und welche Gegenmaßnahmen möglich sind:

Dieser Indikator zeigt an, wie wahrscheinlich es ist, dass die Schwachstelle ausgenutzt wird, in Abhängigkeit der Verfügbarkeit des Exploit-Codes in der freien Wildbahn. Handelt es sich bei dem zu findenden Code um Proof of Concept oder bereits um ein vollumfängliches Exploit-Kit?

Diese Metrik steht für die Qualität und Einfachheit von verfügbaren Gegenmaßnahmen, beispielsweise durch einen Workaround oder einen Patch des Herstellers.

Der Environmental Score des CVSS berechnet sich aus zwei Kategorien:

Dem Security Requirements Subscore, der durch die drei Werte des Impact Score (Vertraulichkeit, Integrität und Verfügbarkeit) angelehnt an eine bestimmte Umgebung (zum Beispiel einem Unternehmen oder einer Abteilung) ist und einem modifizierten Base Score, der zusätzlich in seine Bewertung, die Bewertung aus dem Security Requirements Subscore miteinbezieht.

Standardmäßig ist der Environmental Score nicht ausgefüllt aufgrund seiner spezifischen Natur, der die Umstände und Anforderungen einer Organisation in die Auswirkungen einer Schwachstelle miteinbezieht.

| Severity | Base Score Range |

| Low | 0,0-3,9 |

| Medium | 4,0-6,9 |

| High | 7,0-10,0 |

| Severty | Base Score Range |

| None | 0,0 |

| Low | 0,1-3,9 |

| Medium | 4,0-6,9 |

| High | 7,0-8,9 |

| Critical | 9,0-10,0 |

Wir verwenden Cookies, und Google reCAPTCHA, das Google Fonts lädt und mit Google-Servern kommuniziert. Durch die weitere Nutzung unserer Website stimmen Sie der Verwendung von Cookies und unserer Datenschutzerklärung zu.