Die Common Weakness Enumeration, kurz CWE, aus dem Englischen übersetzt „Aufzählung allgemeiner Schwächen“, ist ein System, das zum Kategorisieren für Hard- und Softwareschwächen oder Schwachstellen entwickelt wurde.

Die von der Community entworfene Liste wird von der MITRE Corporation seit dem Jahre 2006 betrieben.

Sie dient als gemeinsame Sprache und Grundlage für die Identifizierung von sicherheitskritischen Schwachstellen.

Die Liste kommt unter anderem bei Schwachstellen-Analysen oder Penetration-Tests zum Einsatz. Des Weiteren hilft diese Liste bei der Eindämmung und Abgrenzung, sowie Prävention von möglichen Schwächen in Soft- und Hardware. Mitglieder der CWE-Community sind unter anderem Größen wie Apple, Oracle oder Microsoft. Finanziert wird das Projekt von der U.S. Department of Homeland Security (DHS) und der Cybersecurity Infrastructure Security Agency (CISA).

Das Hauptziel der CWE ist es, CVEs (Common Vulnerabilities and Exposures) nach Möglichkeit zu verhindern. Um dies zu erreichen, enthält eine CWE nicht nur eine detaillierte Beschreibung von Schwachstellen, sondern hält auch Beispiele und Lösungsansätze zum Beheben dieser Schwachstellen bereit. So kann die Liste für Security Researcher und Programmierer gleichermaßen hilfreich sein und einen praktischen Nutzen für den jeweiligen Anwendungsfall bieten.

Durch die ausführliche Beschreibung der Schwachstellen ist es auch möglich, diese auf ähnliche Probleme bei anderen Programmen zu verwenden.

Darüber hinaus findet die CWE Liste ihren Einsatz auch in diversen Schwachstellenscannern oder bei der Erstellung von neuen Programmen. Programmierer können sich durch die CWE Liste über bereits bekannte Schwachstellen und Fehler anderer Programme informieren und diese Informationen bei der Entwicklung eines neuen Programmes berücksichtigen.

Eine CWE ID wird ähnlich wie eine CVE wie folgt gebildet: CWE-XXX.

Es handelt sich hierbei um eine eindeutige ID. Die CWE Liste in der Version 4.1 umfasst aktuell über 800 Schwachstellen, die in über 300 Kategorien eingeteilt wurden.

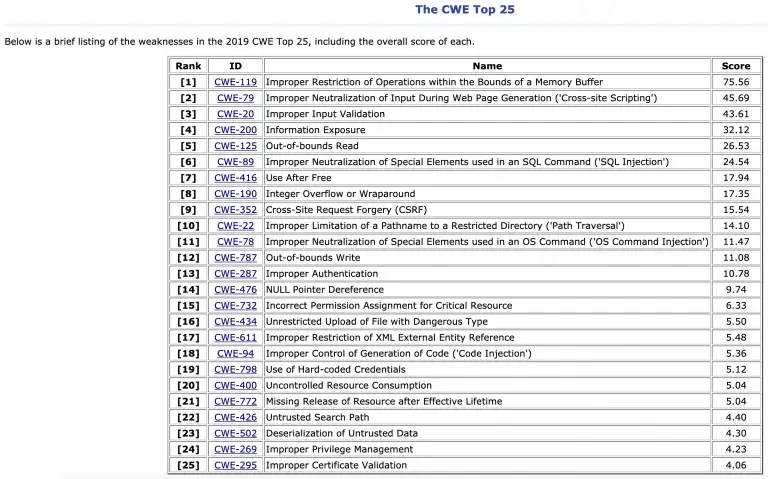

Ähnlich wie bei dem „Open Web Application Security Project“, kurz OWASP, gibt es auch hier eine Auflistung der „Top 25 Most Dangerous Software Errors“, die sogenannte „CWE

Quelle: cwe.mitre.org

Top 25“, in der sich im Jahre 2019 beispielsweise die „CWE-798 Use of Hard-coded Credentials“ auf dem 19. Platz befunden hat. Weitere bekannte Klassen sind beispielsweise der Pufferüberlauf, das Cross-Site-Scripting, SQL Injection und OS Command Injections.

Anwendung der CWE bei der ProSec GmbH

Bei der ProSec GmbH kommen CWE und CVE im Bereich Pentesting und IT-Security Consulting zum Einsatz – und zwar hauptsächlich im Rahmen der Dokumentation, Klassifizierung von Schwachstellen und als Basis für ein einheitliches „Wording“.

Wir verwenden Cookies, und Google reCAPTCHA, das Google Fonts lädt und mit Google-Servern kommuniziert. Durch die weitere Nutzung unserer Website stimmen Sie der Verwendung von Cookies und unserer Datenschutzerklärung zu.