Der Hintergrund dieses Artikels ist der aktuelle Russland-Konflikt, durch den es vermehrt zu DoS und DDoS Angriffen kommt.

Diese und ähnliche Angriffe erklären wir in unseren Denial of Service Attack und Distributed Reflective Denial of Service Artikeln und gehen dort auf die Techniken der einzelnen Szenarien ein.

Eine Möglichkeit sich vor DoS Angriffen zu schützen besteht darin, dass man eine Firewall vor seinen Servern hat und nicht nur in lokalen Systemen. Am besten schon vorher auf Netzwerkebene bevor Anfragen an den Reverse Proxy mit einer Web Application Firewall (WAF) kommen.

Auf beiden Firewalls kann man verhaltensbasierte Regeln implementieren, damit ungewollte Aktionen am Server selbst unterbunden werden.

Ein Ratelimiting mit der WAF, vorgeschaltete Loadbalancer und ein Horizontal skalierendes Cluster runden das Gesamtbild ab.

Einen DDoS kann man damit abhalten. Natürlich ist das aber mal wieder eine Frage des Geldes und des technischen Know-Hows, was man für die Konfiguration und Wartung der einzelnen Technologien haben muss.

Darum greifen viele auf externe Provider für so etwas zurück. Beispielsweise Cloudflare, um einen der größten Anbieter zu nennen. Aber auch Google mit Project Shield bietet für einen bestimmten Nutzerkreis diesen Service kostenlos an.

Dies bedeutet aber nicht, dass man nicht zumindest ein paar der oben genannten Schutzmechanismen implementiert. Getreu dem Motto defense in depth, so viele Maßnahmen wie möglich ergreifen, ohne dass die Nutzbarkeit der Services verloren geht.

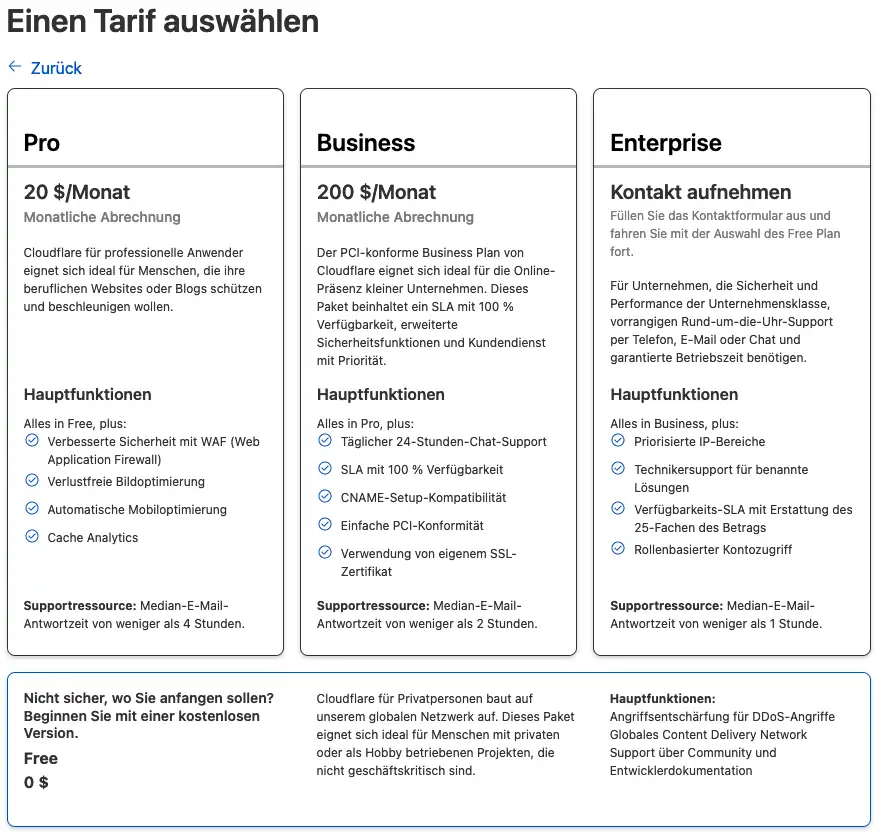

Cloudflare bietet mehrere Modelle an, die von 0$ bis 200$ pro Monat kosten. Hier besteht aber auch die Möglichkeit Spezialangebote einzuholen.

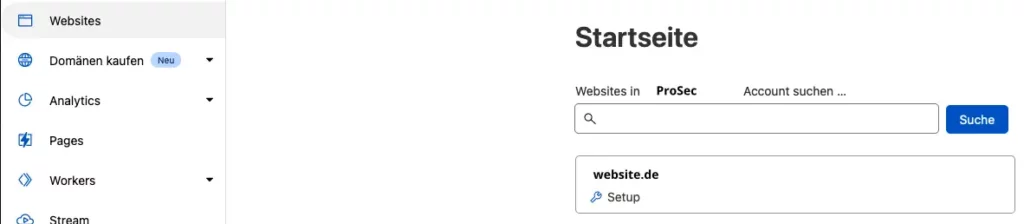

Wie immer beginnt der Prozess mit der Account Erstellung. Über das Dashboard von Cloudflare kann man sich registrieren.

Direkt im Anschluss soll man seine Website hinzufügen. Hier ist die root Domain gemeint, also ohne www z.B. prosec-networks.com. Danach öffnet sich wieder die gleiche Maske um weitere Domains einzutragen. Nachdem alle Domains hinzugefügt wurden geht es weiter mit den Einstellungen.

Auf der linken Seite auf Websites klicken und in der neuen Maske auf Setup gehen.

Spätestens hier muss man sich für einen Tarif entscheiden.

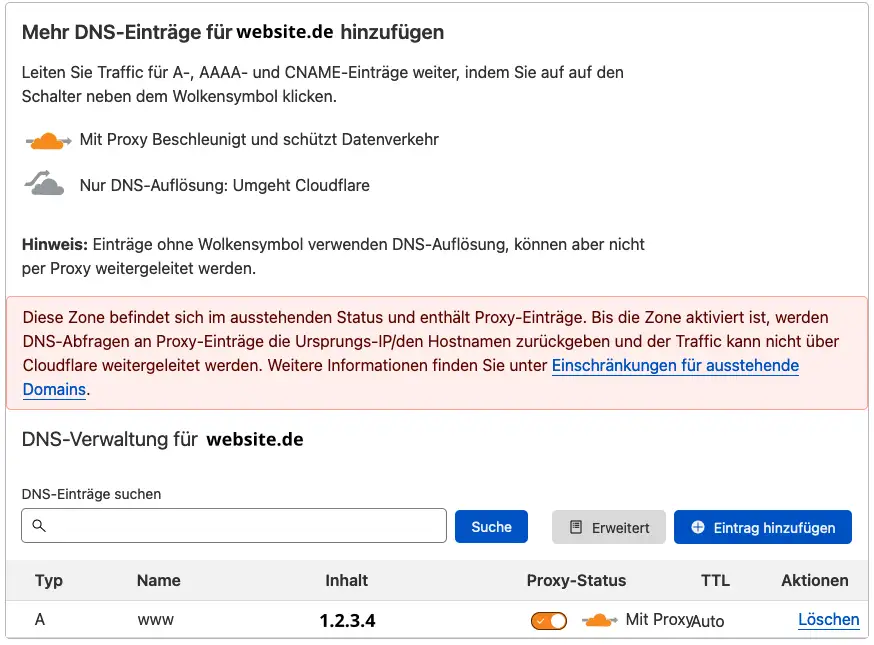

Nach der Tarif Wahl kommt die DNS Konfiguration.

Hier muss man überprüfen welche A , AAAA und CNAME Einträge geschützt werden sollen.

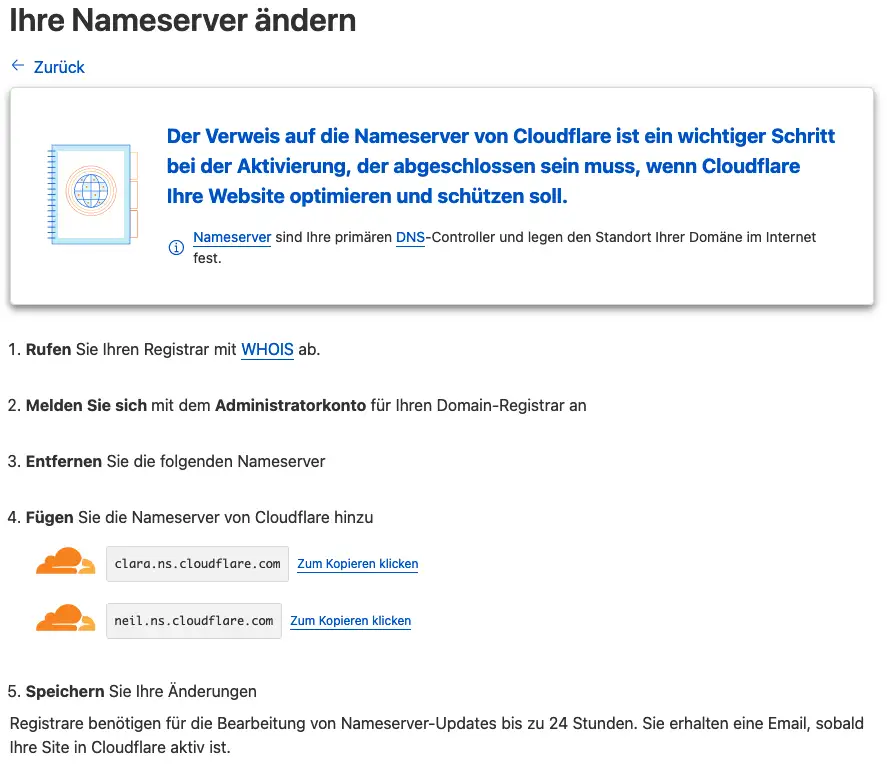

Sobald die Eintragungen gemacht sind, muss man in seinem Domain-Registrar die Nameserver auf die von Cloudflare ändern. Der Domain-Registrar ist im Normalfall der Provider bei dem die Domain gekauft wurde.

Die Änderung der Nameserver kann bis zu 24 Stunden dauern.

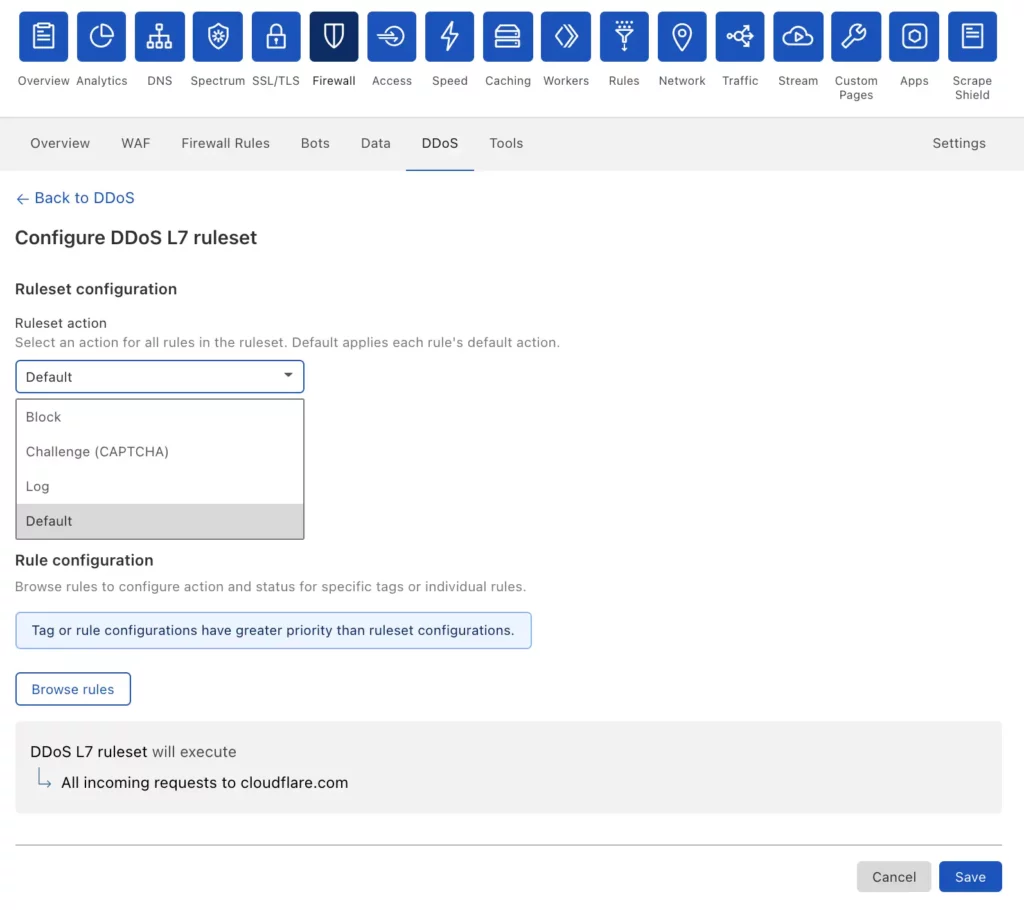

Je nach gebuchtem Tarif kann man anschließend die Regelwerke anpassen.

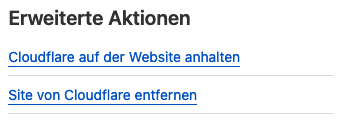

Wenn man eine Domain nicht mehr mit Cloudflare schützen möchte, kann man den Schutz in den Einstellungen anhalten oder auch komplett von Cloudflare entfernen.

Der Erweiterte Aktionen Bereich ist etwas versteckt, ganz unten rechts.

Project Shield hat keine Tarife, es ist kostenlos.

Es gibt nur eine Bedingung, man muss für die Nutzung „qualifiziert sein“.

Weil Staatliche Behörden diesen Dienst nutzen geben wir hier keine weiteren Informationen preis.

Weitere Infos gibts es unter projectshield.withgoogle.com .

Der Cloudflare Schutz ist zwar gut, aber wenn die eigentliche öffentliche IP des Webserver bekannt ist, bringt der beste Schutz nichts, da man ihn umgehen kann.

Auf der Firewall vor oder von dem Webserver selbst sollte nur noch Datenverkehr vom DDoS Provider und den eigenen IP Adressen zugelassen werden, damit der Schutz nicht gebypasst werden kann.

Jegliche Einträge für andere Services die auf der gleichen IP liefen sollten entfernt werden. Wenn möglich sollten diese direkt über die IP angesprochen werden. Auch so was muss bei der Lokalen-Firewall Konfiguration bedacht werden. Alternativ bietet Cloudflare den Spectrum Service für alle Bezahl-Tarife an. Dieser ermöglicht Dienste wie SSH und FTP zu Proxien und durch Cloudflare zu leiten.

Außerdem sollten die Wildcard Einträge für die Domäne entfernt werden, da dadurch die öffentliche IP preisgegeben wird.

Nach dem Wechsel zu einem DDoS Protection Provider sollte nach Möglichkeit die öffentliche IP Adresse geändert werden. Aus historischen Daten lassen sich solche Informationen teils auch Jahre später noch beziehen. Das Internet vergisst bekanntlich nie. Auch Zertifikate und der Quellcode sollten frei von der IP Adresse sein.

Die Website sollte außerdem nur über HTTPS aufrufbar sein, somit kann Port 80 komplett geschlossen werden.

Des weiteren ist zu beachten, dass der Apache Webserver den Hostnamen aus der VHOST Konfiguration auflösen können muss. Darum sollte man nicht die Default Konfiguration nehmen, sondern eine eigenständige, nur für diese Domäne, und einen Eintrag auf sich selbst in der Hosts Datei anlegen.

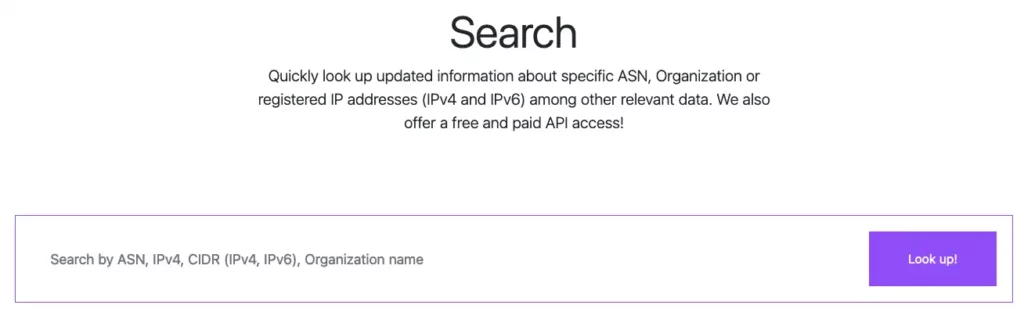

Auch der Provider kann während einer DDoS Attacke aktiv unterstützen. Indem man Blackhole-Routing aktivieren lässt, kann man mit Hilfe des Border Gateway Protokolls (BGP) gezielt ganze Autonome Systeme (AS) von seinen eigenen Diensten fernhalten. Aus Versehen hat z.B. Meta das im Oktober 2021 gemacht. Für das Blackholing via BGP braucht man also die Daten von seinem Provider, die haben in der Regel ein eigenes AS. Über ASNlookup kann man mit der IP oder dem Firmennamen die AS Nummer herausfinden.

Der Besitzer der AS kann dann den Traffic zu der angegriffenen IP Blockieren oder um genau zu sein ins leere (Blackhole) laufen lassen. Man kann natürlich auch versuchen die AS der Angreifer zu identifizieren und diese blockieren, damit werden jedoch auch viele unbeteiligte die eigenen Dienste nicht mehr erreichen können.

Dies sollte die letzte Maßnahme sein, die man ergreift um sich zu schützen. Es ist aber die effektivste, da der Datenverkehr schon in der AS des Angreifers verworfen wird. Dieser Schutz erfordert eine erhöhte Koordination und Kommunikation im Vorfeld mit dem Provider.

Wir empfehlen die grundsätzliche Absicherung seiner Online Präsenz sicherzustellen. Wenn Dienste aufgrund von Angriffen nicht funktionieren hinterlässt das immer ein schlechtes Bild oder schränkt im schlimmsten Fall die Arbeitsfähigkeit ein. Schon mit einfachen und vor allem schnellen Maßnahmen kann man die Sicherheit seiner Dienste massiv erhöhen.

Wir verwenden Cookies, und Google reCAPTCHA, das Google Fonts lädt und mit Google-Servern kommuniziert. Durch die weitere Nutzung unserer Website stimmen Sie der Verwendung von Cookies und unserer Datenschutzerklärung zu.