Im Gegensatz dazu braucht man beim Jam & Replay Angriff auf alte Funkschlüssel nur einmalig ein Signal und muss nicht in der direkten Nähe des Opfers sein, denn hier reichen sogar teils 40m im Parkhaus. Auch nachts lässt sich das Fahrzeug dann einfach aus der Garage des Opfers stehlen; oft gerade dann, wenn diese ebenfalls per Funkfernbedienung geöffnet wird. Das Szenario ist deutlich bedrohlicher, denn hier kann das Opfer sich tatsächlich nur schützen, indem der klassische Funkschlüssel nicht mehr genutzt würde. Zudem funktionieren solche Angriffe auch ohne Schlüssel durch Bruteforce Angriffe und es wird in beiden Fällen nur ein Täter benötigt.

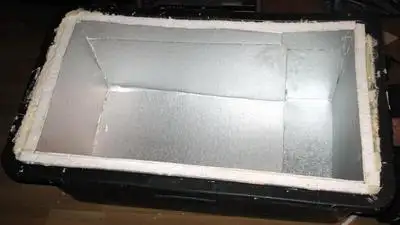

Keyless Go hingegen lässt sich zum jetzigen Zeitpunkt weder durch Brute Force erfolgreich angreifen, noch lässt sich ein klassischer Replay Angriff durchführen – und einen Schutz gibt es auch, für 8,99 € auf Amazon (Link unten); diesen Hinweis lässt die Presse und der ADAC jedoch weg – Dramatik Erzeugung, wie ich finde. Befindet sich der Keyless Go Schlüssel in einem solchen Etui, ist der Angriff des ADAC’s erfolgreich abgewehrt!