Ein First-Hop-Redundanzprotokoll (FHRP) ist ein Netzwerkprotokoll, das zum Schutz des in einem Teilnetz verwendeten Standardgateways entwickelt wurde, indem es zwei oder mehr Routern erlaubt, ein Backup für diese Adresse bereitzustellen.

Im Falle eines Ausfalls des aktiven Routers übernimmt der Backup-Router die Adresse in der Regel innerhalb weniger Sekunden. Hot Standby Router Protocol (HSRP) ist neben vielen anderen ein Beispiel für ein solches Protokoll.

Hot Standby Router Protocol bietet Redundanz für IP-Netzwerke und stellt sicher, dass sich der Datenverkehr bei Ausfällen des ersten Hops transparent erholen kann. Geräte, die sich eine gemeinsame Layer-2-Domäne teilen, nehmen an einer virtuellen Router-Umgebung teil, die sicherstellt, dass ein einziges Gerät die Egress-Routing-Rolle übernimmt. Durch den kontinuierlichen Austausch von HSRP-Nachrichten können in Frage kommende Geräte automatisch die Routing-Verantwortung übernehmen, wenn Probleme mit dem aktiven Gerät auftreten.

Netzwerkgeräte werden oft ohne einige wichtige Sicherheitsfunktionen konfiguriert, die die Möglichkeit bieten, die Konfigurationen auszunutzen. Das Hot Standby Router Protocol kann dann ausgenutzt werden, wenn es nicht richtig konfiguriert ist.

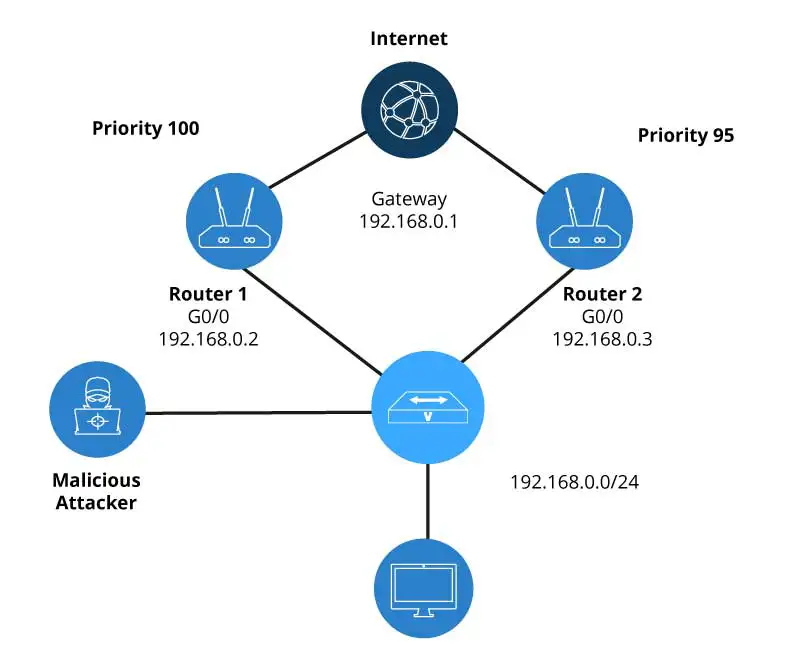

Wenn Sie die Router so konfigurieren, dass sie Teil einer HSRP-Gruppe sind, lauschen sie in den meisten Fällen sowohl auf die HSRP-MAC-Adresse für diese Gruppe als auch auf ihre eigene eingebrannte MAC-Adresse. Diese Router verwenden die HSRP-MAC-Adresse, wenn sie der aktive Router sind, und ihre eingebrannte Adresse, wenn sie es nicht sind. Die Wahl des aktiven und des Standby-Routers basiert auf der Priorität oder auf der höchsten IP, falls die Router gleich priorisiert sind.

Unauthentifizierte HSRP-Protokollnachrichten werden von HSRP ignoriert. Der Standardauthentifizierungstyp ist eine Textauthentifizierung mit dem Wert cisco als Standardwert. Ein Angreifer kann HSRP nutzen, um einen Man-in-the-Middle-Angriff (MiTM) oder einen Denial of Service Angriff (DoS) zu starten. Der Angreifer kann dies erreichen, indem er HSRP-Helo-Pakete mit einer höheren Priorität (z. B. 130) als die Priorität des aktuellen Routers fälscht.

Mit den folgenden Schritten können Sie sicherstellen, dass diese Sicherheitsanfälligkeit nicht besteht.

Um sicherzustellen, dass die standardmäßige Klartext-Authentifizierungszeichenfolge von Cisco entfernt und durch eine MD5-gehashte Schlüsselzeichenfolge ersetzt wird, sollte die HSRP-Konfiguration mit MD5-Authentifizierung durchgeführt werden. Wenn ein Angreifer versucht, die Schwachstelle auszunutzen, werden bösartige HSRP-Nachrichten aufgrund der fehlgeschlagenen Authentifizierung verworfen.

In diesem Fall werden die IP-Adresse und die Priorität auf den höchstmöglichen Wert gesetzt. Wenn Router 2 (R1) eine IP-Adresse von 192.168.0.254 und eine Priorität von 255 hat, kann kein anderer Router aktiv werden, solange der von Ihnen gewählte Router (R1) noch in Betrieb ist.

Manche Leute glauben, dass die Verwendung einer ACL zur Begrenzung eingehender HSRP-Nachrichten auf nur autorisierte IP-Adressen die ideale Lösung ist. Dies reicht möglicherweise nicht aus, um sich vor einem HSRP-Angriff zu schützen, da es möglich sein kann, die Quell-IP-Adresse mit den IP-Adressen der zugelassenen Router zu fälschen.

Es zeigt sich, dass viele Netzwerkadministratoren diese Sicherheitsfunktion im Hot Standby Router Protocol nicht nutzen, weil sie glauben, dass sie keine Bedrohung darstellt. Aus den vorangegangenen Ausführungen geht hervor, dass Hot Standby Router Protocol aufgrund der Implementierung der Sicherheitsfunktion leicht vor böswilligen Akteuren wie Beispielsweise Hackern geschützt werden kann, ohne dass es zu betrieblichen Problemen kommt, und daher immer implementiert werden sollte.

Wir verwenden Cookies, und Google reCAPTCHA, das Google Fonts lädt und mit Google-Servern kommuniziert. Durch die weitere Nutzung unserer Website stimmen Sie der Verwendung von Cookies und unserer Datenschutzerklärung zu.