Informationen müssen daraufhin bewertet werden, für welche Personenkreise diese zugänglich sind und welche Folgen die unberechtigte Kenntnisnahme hat. Ein hoher Schutz von Vertraulichkeit bedeutet hierbei, dass sichergestellt wird, dass Informationen nicht an Unberechtigte offengelegt werden.

Vertraulichkeit ist häufig in Forschung / Entwicklung oder in strategischen Entscheidungsprozessen das übergeordnete Schutzziel.

Informationen sind Kernbestandteil aller Geschäftsprozesse. Es muss gewährleistet werden, dass Informationen zu jedem Zeitpunkt, zu dem sie benötigt werden, den berechtigten Personen zur Verfügung stehen.

Verfügbarkeit ist häufig das Schutzziel, welches in durchgetakteten Produktions- oder Dienstleistungsprozessen im Vordergrund steht.

Daten müssen „korrekt“ sein. Dies bedeutet, dass unerwünschte Änderungen verhindert werden, die z.B. durch Angriffe aber auch Materialermüdungen auftreten können. Änderungen müssen nachvollziehbar sein.

Dieses Schutzziel ist besonders hoch zu bewerten, wenn „falsche“ Daten zu groben Fehlentscheidungen führen können.

In einigen Fällen konkurrieren diese Schutzziele miteinander. Dies kann z. B. der Fall sein, wenn Informationen wegen hoher Vertraulichkeitsanforderungen auf Grund mehrstufiger Authentifizierungsprozesse nicht „sofort“ abrufbar sind.

Neben diesen 3 Hauptschutzzielen gibt es auch sogenannte erweiterte Schutzziele, auf die in diesem Artikel allerdings nicht näher eingegangen wird.

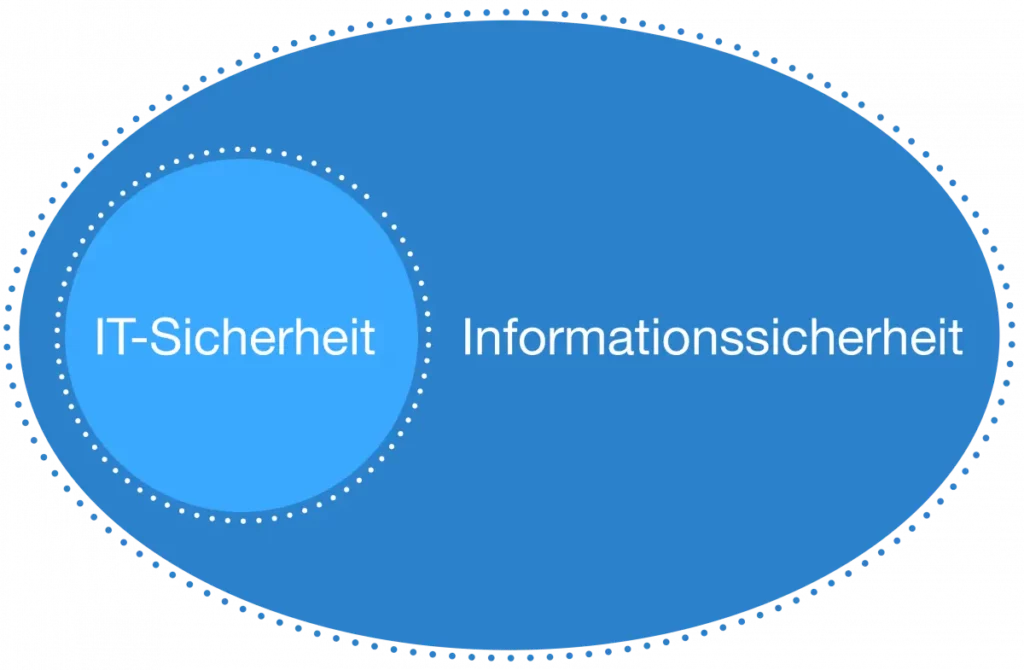

Der Begriff Informationssicherheit wird häufig inkorrekterweise mit dem Begriff der IT-Sicherheit gleichgesetzt. Dies greift allerdings zu kurz. Während sich die IT-Sicherheit mit der Sicherheit von Informationstechnologie bzw. informationsverarbeitenden Systemen beschäftigt, betrachtet die Informationssicherheit die Menge aller Informationen. Dies können auch Informationen auf Datenträgern sein, welche von der IT-Sicherheit nicht betrachtet werden oder diese Daten gar nicht explizit dargestellt sind, sondern nur implizit durch Analyse gefunden werden können.

Wir können somit sagen, dass die IT-Sicherheit eine Teilmenge der Informationssicherheit darstellt.

Unternehmen sehen sich in der Realität immer wieder der Herausforderung gegenüber, dass sie Ziele formulieren, aber nur begrenzte Ressourcen (Zeit/Personal/Kapital) besitzen, um diese zu erreichen. Um die Zielerreichung betriebswirtschaftlich und systematisch zu planen und zu steuern, werden Managementsysteme eingesetzt. Diese sollen garantieren, dass die Ressourcen, welche zur Erreichung des Ziels zur Verfügung stehen, bestmöglich allokiert werden und eine systematische Steuerung des Prozesses erfolgt.

Die Organisation muss das Ziel definieren, welches mit dem Managementsystem erreicht werden soll. Anschließend muss das Ziel operationalisiert, d. h. messbar gemacht werden. Nur so kann im Nachgang geprüft werden, ob die angestrebten Ziele auch wirklich erreicht wurden. Dies erfolgt im Normalfall durch sogenannte KPI. Ein KPI innerhalb eines ISMS könnte zum Beispiel sein:

99% der Belegschaft ist mindestens einmal jährlich zur IT-Sicherheit geschult worden

oder

Senkung der Anzahl der Security Incidents um 25% in den nächsten 2 Jahren

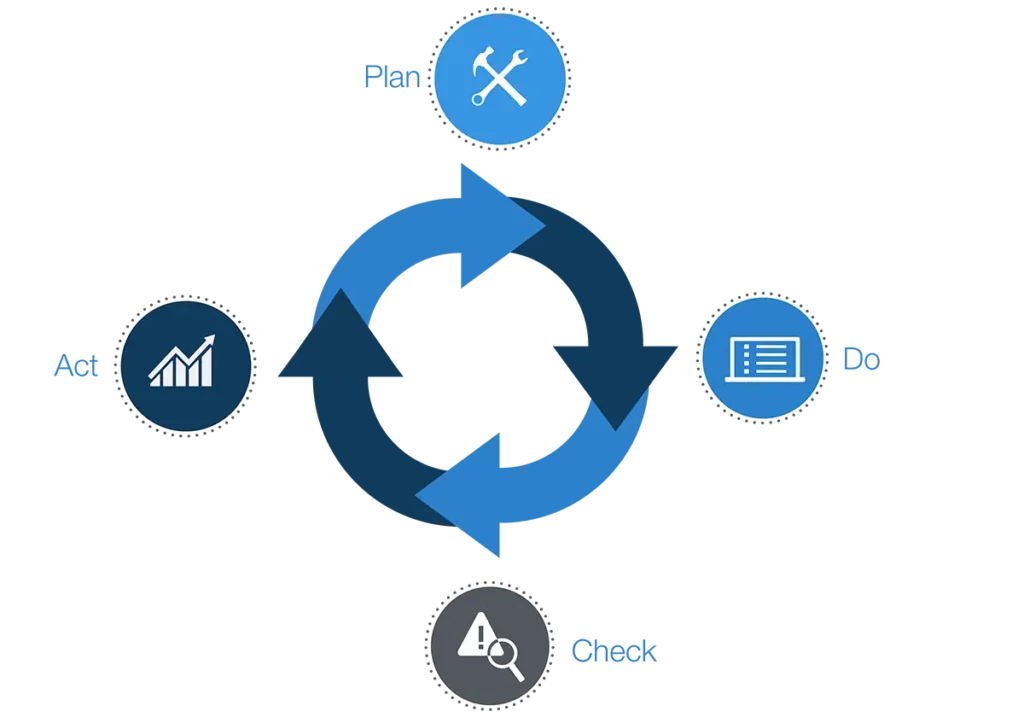

Ist das Ziel operationalisiert, so können die zur Verfügung stehenden Ressourcen geplant werden, um auf das definierte Ziel hinzuarbeiten (PLAN). Nach Abschluss der Planung werden die geplanten Maßnahmen umgesetzt (DO). Um zu prüfen, ob mit den eingesetzten Maßnahmen die angestrebten Ziele (gemessen an den operationalisierten Zielen in Form von KPI) erreicht wurden, wird regelmäßig die Zielerreichung mit der Planung abgeglichen und geprüft (CHECK).

Wird festgestellt, dass die Ziele nicht erreicht wurden, muss der Grund der Abweichung analysiert werden (ACT). Ggf. sind hieraus Maßnahmen abzuleiten und ein neuer Plan zu erstellen. Dies bildet den sogenannten Deming-Zyklus, welcher Grundlage jedes Managementsystems ist.

Zusammengefasst ist es also die Aufgabe eines Informationssicherheits managementsystems, die von der Organisation definierten Informationssicherheitsziele durch die Planung und Umsetzung von Maßnahmen zu erreichen und die Zielerreichung regelmäßig zu überprüfen. Hierfür stehen die für die Informationssicherheitsorganisation definierten Ressourcen bereit.

Der erste, grundlegende Schritt zur Einführung eines ISMS kann direkt aus der Einführung in Managementsysteme abgeleitet werden. Die Organisation muss zuerst Ihr Informationssicherheitsziele definieren. Dies klingt im ersten Augenblick abstrakt, lässt sich aber leicht durch folgende Beispiele darstellen:

Genauso wichtig, wie die Erstellung der Informationssicherheitsziele, ist die Abgrenzung – es muss klar sein, für welchen Bereich diese Ziele gelten sollen. Aus Einfachheitsgründen ist dies häufig das gesamte Unternehmen, aber es ist auch möglich einzelne Prozesse oder Bereiche zu betrachten.

Um die Informationssicherheitsziele zu erreichen, benötigt das Unternehmen eine Informationssicherheitsorganisation. Hiermit sind die Personen und Prozesse gemeint, die gewährleisten sollen, dass die Ziele durch Entwicklung und Umsetzung von Maßnahmen erreicht werden. Grundlage jeder Informationssicherheitsorganisation ist die Benennung eines Verantwortlichen für die Informationssicherheit.

Dieser wird in Deutschland meist als „Informationssicherheitsbeauftragter“ bezeichnet.

Der Informationssicherheitsbeauftragte erfüllt eine wichtige Kontrollfunktion innerhalb des Unternehmens. Um Interessenskonflikte zu vermeiden, sollte der Informationssicherheitsbeauftragte direkt an die höchste Managementebene berichten.

Nachdem die Ziele, die wichtigsten Bereiche und die Organisation geklärt sind, kann mit den operativen Schritten begonnen werden.

Zuerst muss ein Überblick über die bestehenden Informationswerte erstellt werden. In der Informationssicherheit redet man hier klassischerweise von sogenannten „Informationsassets“.

Unternehmen verfügen über viele unterschiedliche Informationsassets, diese könne zum Beispiel sein:

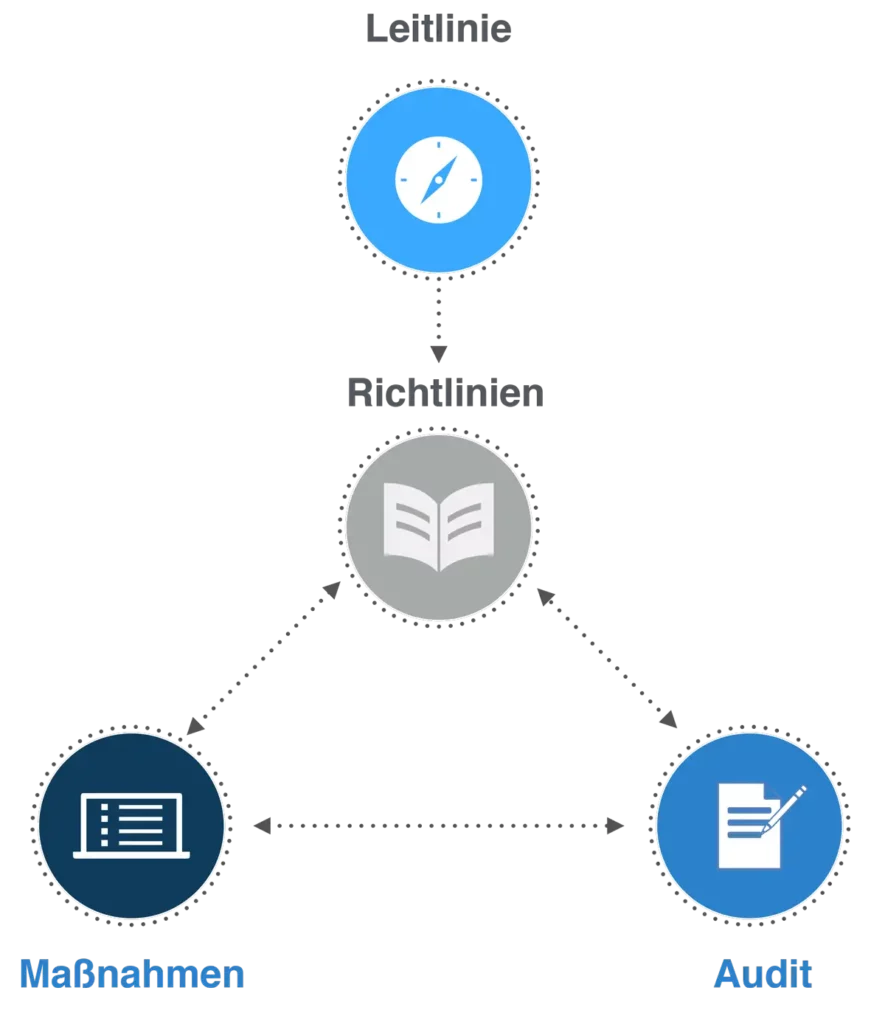

Konzept / Richtlinie: Es muss ein Konzept erstellt werden, welches darstellt, welche Maßnahmen warum und wie zu implementieren sind.

Maßnahme: Aus Richtlinien folgen häufig Maßnahmen, welche umzusetzen sind.

Audit: Die Angemessenheit und Wirksamkeit der Maßnahmen müssen überprüfbar sein und auch überprüft werden. Eine Maßnahme, deren Wirksamkeit nicht überprüfbar ist, bringt keinen Mehrwert. Dies muss bereits bei der Konzepterstellung berücksichtigt werden.

Für jeden dieser 3 Schritte muss ein klarer Verantwortlicher festgelegt werden. Sofern möglich sollte versucht werden, durch eine Funktionstrennung den Bereich Audit einem anderen Verantwortlichen als die Bereiche Konzept und Umsetzung zuzuweisen.

In größeren Organisationen ergibt sich meist eine Richtlinienpyramide, welche die abstrakten Sicherheitsziele Schritt für Schritt konkretisiert.

Ist das System implementiert, müssen die Risikoanalyse sowie die Maßnahmen regelmäßig geprüft werden. Dies ist aus zwei Gründen sehr wichtig:

Außerdem müssen Informationssicherheitsvorfälle laufend erfasst und ausgewertet werden. Informationssicherheitsvorfälle sind Ereignisse innerhalb des Unternehmens, welche zu einer Verletzung der Schutzziele führen. Dies kann zum Beispiel ein Ausfall eines Systems sein, welches eine Hochverfügbarkeit erfordert oder aber auch das Eindringen von Schadsoftware in das Unternehmen.

Die systematische Erfassung solcher Vorfälle kann bei der nächsten Revision der Risikoanalyse und Maßnahmen dabei unterstützen die Informationssicherheitsorganisation weiter zu optimieren.

Wie auch in anderen Managementsystemen haben sich im Bereich Informationssicherheitsmanagement weltweit bereits viele Standards etabliert. Einige sollen hier vorgestellt und in der Komplexität verglichen werden:

Der BSI-Grundschutz ist das Framework des Bundesamtes für Sicherheit in der Informationstechnik. Er definiert konkrete Sicherheitsstufen und je nach Sicherheitsstufe ganz konkrete Maßnahmen, welche zu implementieren sind.

Der Grundschutz wurde in der letzten Revision deutlich entschlackt. War er in der alten Version für viele Unternehmen auf Grund der umfangreichen Anforderungen noch uninteressant, soll die neue Version nun auch für kleinere Unternehmen anwendbar sein.

Die ISO-27001 ist ein weltweit bekannter Standard. Während der BSI-Grundschutz in vielen Bereichen Maßnahmen vorgibt, ist die ISO deutlich flexibler – es wird lediglich gefordert, dass die Organisation eine Risikoanalyse durchführt und die hierfür erforderlichen Dokumente erstellt. Wie die Risiken letztendlich behandelt werden (Vermeidung / Verminderung / Akzeptanz / Übertragung) wird vom Standard nicht vorgegeben.

ISIS-12 ist ein Framework, welches vom bayrischen Sicherheitscluster entwickelt wurde und vom IT-Grundschutz abgeleitet wird. Hauptadressaten sind primär mittelgroße Städte und Gemeinden, welche durch die Umsetzung von ISIS-12 Schrittweise an die Umsetzungen des Grundschutzes oder die ISO 27001 herangeführt werden sollen.

Ein Standard von Microsoft zur sicheren Produktentwicklung, der sich auf die Prozesse der sicheren Anwendungsentwicklung beschränkt.

Außerdem gibt es weitere, bereichsspezifische Informationssicherheitsstandards. z. B.:

VdS 10000 ist ein sehr schlanker Standard, entwickelt von einem Tochterunternehmen der deutschen Versicherungswirtschaft. Er soll vor allem Kleinunternehmen und KMU einen einfachen Einstieg in das Thema Informationssicherheit ermöglichen und die wichtigsten Teilbereiche abdecken.

Der Standard der Kreditkartenindustrie, welcher die Anforderungen an Unternehmen beschreibt, die Kreditkartenzahlungen abwickeln wollen. Der Scope ist hierbei auf den Zahlungsabwicklungsprozess begrenzt. Der Umfang hängt davon ab, wie Zahlungen durchgeführt werden.

Wir verwenden Cookies, und Google reCAPTCHA, das Google Fonts lädt und mit Google-Servern kommuniziert. Durch die weitere Nutzung unserer Website stimmen Sie der Verwendung von Cookies und unserer Datenschutzerklärung zu.