Die Netztrennung ist oftmals ein unterschätztes Instrument in der IT-Sicherheit – kann aber bei guter und konsequenter Umsetzung das Sicherheitsniveau deutlich steigern.

Netzwerke sind die Grundvoraussetzung, um verschiedene Teilnehmer miteinander zu verbinden.

Diese Infrastrukturen sind nicht selten über einen langen Zeitraum gewachsen. Schutzmaßnahmen wie Firewall, Antivirus oder regelmäßige Updates sind oftmals implementiert, werden aber heutigen Sicherheitsanforderungen nicht mehr gerecht.

Durch eine granulare Segmentierung des Netzwerkes und Abschottung der Segmente einer Firewall, soll das Sicherheitslevel angehoben, Angriffsflächen verringert, Ausbreitung von schadhaften Vorgängen verhindert und/oder deutlich verlangsamt werden (vgl. im Risikomanagment: „Risikoreduktion“). Eine Erkennung von Angriffen sollte durch eine Zonierung möglich sein sowie Zugriffe über Firewall-Systeme auf das notwendige beschränkt werden.

Vorgehensweise: Bestandsaufnahme aller betroffenen Standorte, Bereiche und Geschäftsprozesse dokumentieren. So wird die gesamte Netzwerkinfrastruktur mit allen Netzteilnehmer sauber erfasst.

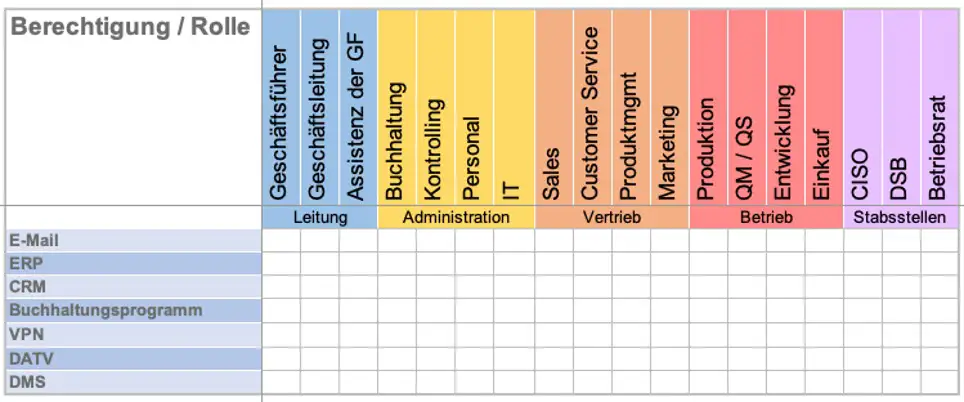

Das Konzept beschreibt einen möglichen technischen Ansatz, um das Netzwerk in verschiedene Segmente zu unterteilen. Tiefgreifende Konfigurationen werden nicht beschrieben. Desweiteren muss ein Berechtigungskonzept (aufbauorganisatorische Art des Unternehmens) vorliegen, anhand dessen Sicherheitszonen abgeleitet werden können.

Durch die Kombination von verschiedenen Technologien ist die Komplexität hoch.

Die verwendete Hard- und Software ist aufeinander abzustimmen.

Bei nicht vorliegenden Abhängigkeiten oder fehlerhafter Dokumentation, auf dessen Basis beispielsweise Firewallregeln erstellt werden, kann es zur nicht Verfügbarkeit von Diensten für Benutzer kommen. Es besteht die Gefahr sich im Micro-Management zu verlieren.

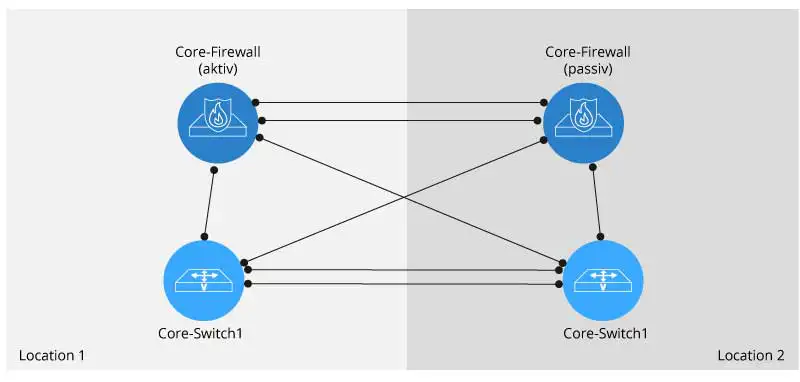

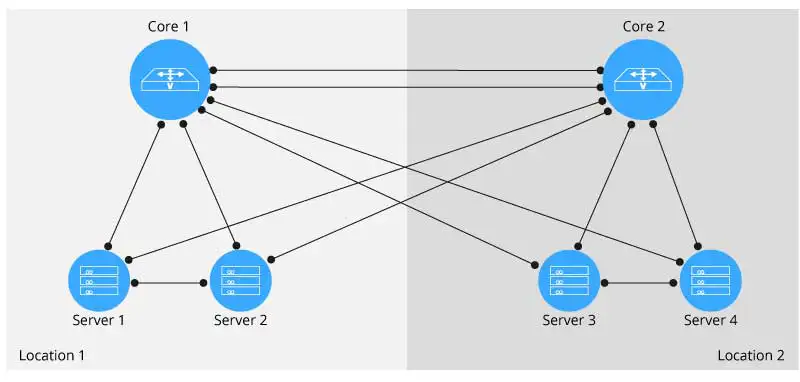

Bei allen verwendeten System mit zentraler Bedeutung ist zu vermeiden, dass ein SPOF (Single Point of Failure) entsteht. Es wird empfohlen, die Verfügbarkeit dieser Systeme zusätzlich durch einen Servicevertrag mit dem Hersteller oder Dienstleister sicherzustellen.

Die Umsetzung einer Netztrennung findet auf allen Netzwerk-Layern statt. Daher ist es notwendig die jeweiligen Schichten der Netzwerkinfrastruktur zu betrachten.

| # | ISO/OSI | TCP/IP | Protokoll | System |

| 7 | Anwendungen | Anwendung | SNMP, SMTP, http, DNS, DHCP, LDAP, | Firewall, NAC |

| 6 | Darstellung | |||

| 5 | Sitzung | |||

| 4 | Transport | Transport | TCP, UDP | |

| 3 | Vermittlung-/Paket | Internet | IP, ICMP | Router, L3-Switch, Firewall |

| 2 | Sicherung | Netzzugriff | ARP | Switch, NAC |

| 1 | Bitübertragung | Netzwerkkabel, Patchfeld |

Die Netzwerksegmentierung ist auf den „Nord-Süd-Datenverkehr“ ausgerichtet – also den eingehenden und ausgehenden Datenverkehr für das Netzwerk.

Die Mikrosegmentierung führt eine weitere Schutzschicht für den „Ost-West-Datenverkehr“ ein – also den internen Datenverkehr wie Client zu Server, Server zu Server oder Anwendung zu Server. Hier werden die Segmente verkleinert – ein größeres Netzwerk wird in kleinere Netzsegmente unterteilt.

In einem prakmatischen Vergleich mit einer Burg, wäre die Netzwerksegmentierung der Verbund aus Mauern, Türmen und tiefen Wassergräben. Die Mikrosegmentierung stellt die Bogenschützen auf den Zinnen oder die Wachposten an den Türen und Toren zu wichtigen Bereichen dar. Diese Lösung verhindert ein ungewolltes eindringen.

Ein Berechtigungskonzept ist nicht zwingend erforderlich, jedoch kann hierüber festgestellt werden, welche Zugriffe benötigt werden, um daraus Sicherheitszonen für die Netztrennung ableiten zu können. Für die Erstellung eines Berechtigungskonzepts kann das Firmenorganigramm als Grundlage dienen.

Eine Sicherheitszone ist ein Netzbereich, der von anderen Netzbereichen getrennt ist. Der Traffic in eine Zone hinein sowie aus einer Zone hinaus wird durch Sicherheitsmechanismen kontrolliert. Hierfür werden Firewalls auch in Kombination mit IPS/IDS Systemen eingesetzt. In Abhängigkeit des Schutzbedarfs, kann die Kommunikation innerhalb einer Zone eingeschränkt werden. Dies kann durch Privat-VLANs umgesetzt werden. Zonen können neben dem Berechtigungskonzept auch aus einem IP/VLAN-Konzept abgeleitet werden.

In Trusted Zonen werden ausschließlich bekannte Systeme mit einer bestimmten Konfiguration und einem bestimmten Zustand verwaltet. Durch Eigenschaften wie die Version der Betriebssystems, dem Patchlevel oder ob eine aktuelle End-Point-Protection vorhanden ist werden diese Systeme als vertrauenswürdig eingestuft.

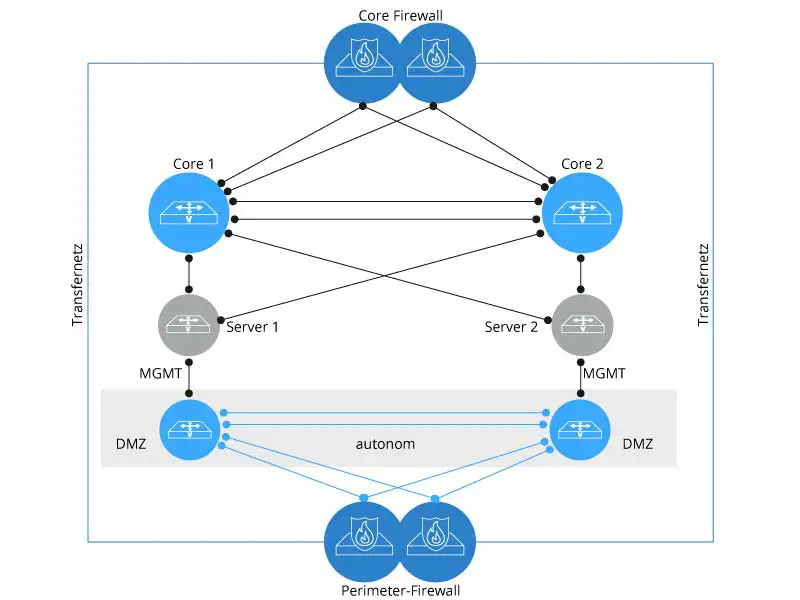

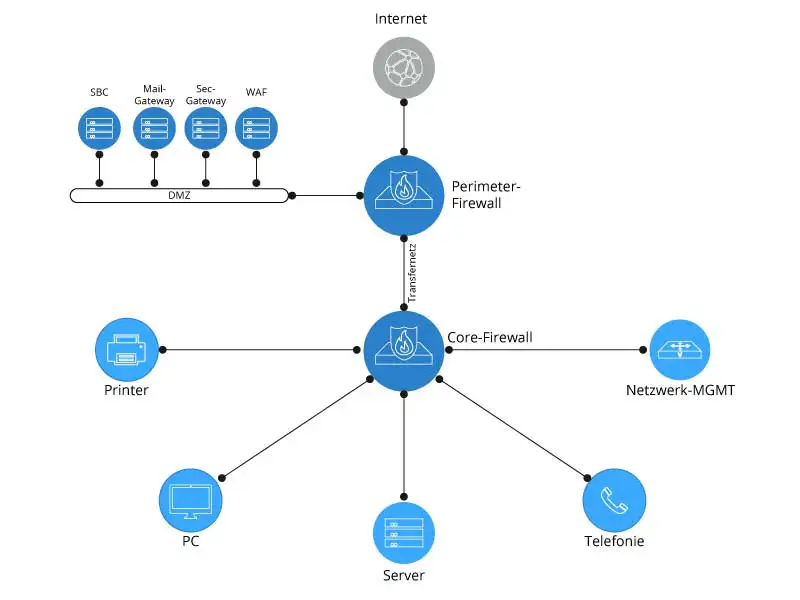

Über eine DMZ-Zone wird der Datenaustausch mit dem Internet geregelt. Die DMZ-Zone hat weder eine direkte Verbindung in das Internet noch in das Campusnetz. E-Mail-Gateway, Reverse-Proxy, WAF oder andere Sicherheitsgateways werden typischerweise in einer DMZ untergebracht.

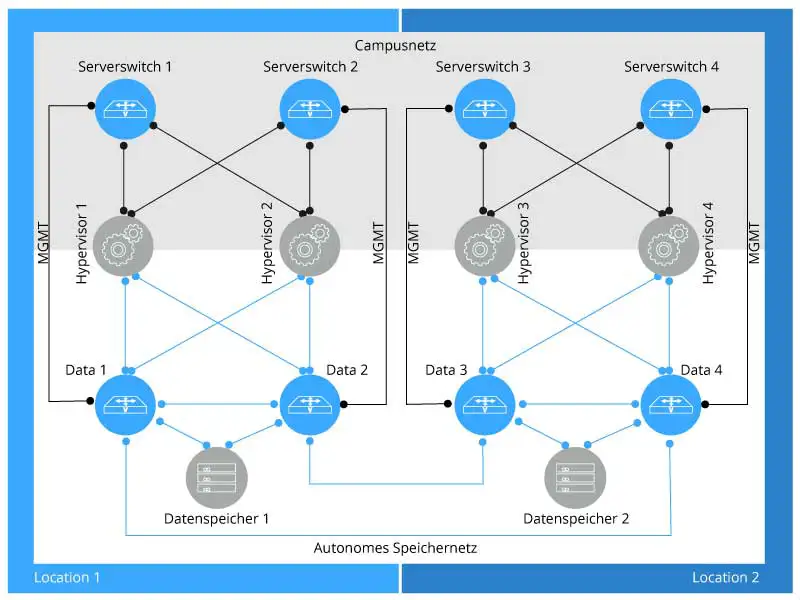

Management-Zonen beinhalten ausschließlich Systeme oder Dienste, die zur Bereitstellung und Verwaltung von IT-Infrastruktur verwendet werden. Da diese System i.d.R. als hoch sensitiv eingestuft sind, ist der Zugriff in diese Zone äußerst streng zu limitieren. Ein Zugriff aus dem Access-Bereich ist zu vermeiden.

| Ziel | ||||||

| WAN | DMZ | Client | Server | MGMT | ||

| Quelle | WAN | X | ||||

| DMZ | X | X | X | |||

| Client | X | |||||

| Server | X | X | ||||

| MGMT | X | |||||

Die Grundlage für den Betrieb von leistungsfähigen Netzwerken zur Übertragung von Daten und Sprache, ist die strukturierte Verkabelung. Hier sind die Anforderungen für mehrerer Jahrzehnte ebenso zu berücksichtigen wie Reserven und flexible Erweiterbarkeit, unabhängig von der genutzten Anwendung.

Strukturierte Gebäudeverkabelung

Bereits bei der Verkabelung können Netzbereiche, die nicht miteinander verbunden sein sollen, voneinander getrennt werden. Beispiel für Netzbereiche mit physikalischer Trennung:

Hinweis: Auch bei der Auswahl der GBIC-Module (Gigabit Interface Converter) für die Anbindung der Switche und Firewalls untereinander, sind die Kabel-Typen und Längen zu berücksichtigen.

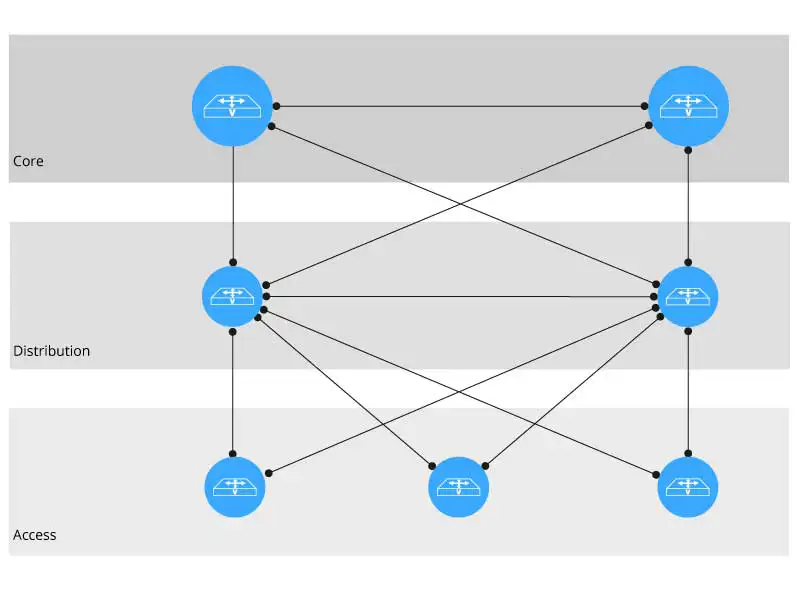

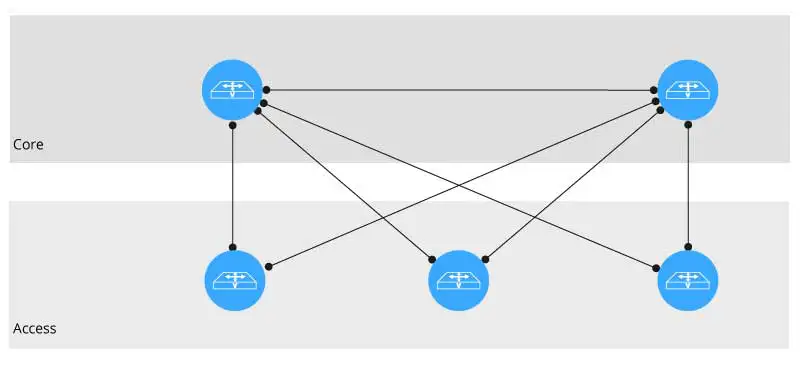

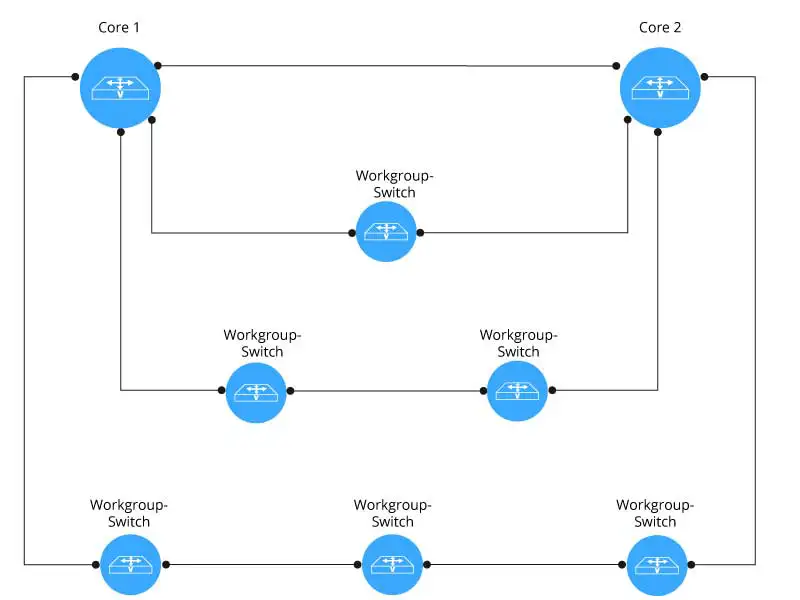

Die Switche sind in unterschiedliche Klassen unterteilt und müssen für Ihre jeweilige Funktion ausgelegt sein. Für das Management der Switche ist ein separater IP-Adressbereich und ein eigenes VLAN auszuwählen. Es gibt unterschiedliche Architekturmodelle – abhängig von der Größe des Netzwerkes:

Switche, die Aufgrund ihrer Funktion nicht direkt angebunden sind, müssen über einen dedizierten Management Port verbunden werden. Das Management-Interface hat in diesem Fall eine andere IP-Adresse als der Switch intern. Der Switch kann über das Management-Interface nur administriert werden.

Über VLANs wird das Netzwerk logisch auf Layer 2 getrennt. Ein Switch wird mit VLANs in mehrere virtuelle Switche aufgeteilt – auch Switch übergreifend. Dabei wird ein 32-Bit Header vorangestellt, der auch die VLAN-ID (12 Bit) transportiert. Nur an Teilnehmer, eines bestimmten VLANs werden Pakete auf den Switchports übertragen. Technisch gesehen bilden VLANs separate Broadcast-Domains.

Es gibt verschiedenen Arten von VLANs:

Mit portbasierten VLANs werden physische Switche in mehrere logische Switche unterteilt. Alle Switch-Ports die einem VLAN zugeordnet sind, können untereinander kommunizieren.

| VLAN1 | VLAN 2 | VLAN 3 | |

| VLAN 1 | O | – | – |

| VLAN 2 | – | O | – |

| VLAN 3 | – | – | O |

Bei tagged VLANs können mehrere VLANs über einen einzelnen Switch-Port genutzt werden. Die einzelnen Ethernet Frames bekommen dabei Tags angehängt, in dem jeweils die VLAN-ID vermerkt ist zu dessen VLAN das Frame gehört.

Private-VLANs beschränken die Kommunikation innerhalb eines VLANs. Ein PVLAN enthält Switch-Ports, die so eingeschränkt sind, dass sie nur mit einem bestimmten Uplink-Port oder einer Link Aggregation Group (LAG) kommunizieren können. Der Uplink-Port oder die LAG ist in der Regel mit einem Switch, einem Router oder einer Firewall verbunden.

Im Gegensatz zu einer Trennung durch VLANs wird die Kommunikation in einem PVLAN zwischen bestimmten Ports im gleichen VLAN verhindert.

Porttypen von PVLAN:

Isolated Ports können nur mit dem Promiscuous Port kommunizieren. Promiscuous Ports können zu allen Ports kommunizieren. Community Ports (n) können zum Promiscuous und den eigenen Community Ports kommunizieren.

| Isolated | Promiscuous | Community (1) | Community (2) | |

| Isolated | – | O | – | – |

| Promiscuous | O | O | O | O |

| Community (1) | – | O | O | – |

| Community (2) | – | O | – | O |

Über das IP-Protokoll wird das Netzwerk auf Layer-3 in Segmente aufgeteilt. Hier werden Systeme nach Funktion, Standort oder anderen Kriterien zusammengefasst oder aufgeteilt. Beispielsweise kann im zweiten Oktett nach Standort und im dritten Oktett nach Funktion unterschieden werden: 172.Standort.Funktion.x.

Es ist darauf zu achten, dass die Host-Range ausreichend bemessen wird, um auch ein mittelfristiges Wachstum zu ermöglichen. Auch eine sinnvolle Ergänzung um zusätzliche Segmente muss berücksichtigt werden. Die IP-Adressvergabe kann statisch, dynamisch oder dynamisch mit Reservierung erfolgen. Bei der Reservierung erhält ein Netzteilnehmer immer dieselbe IP-Adresse.

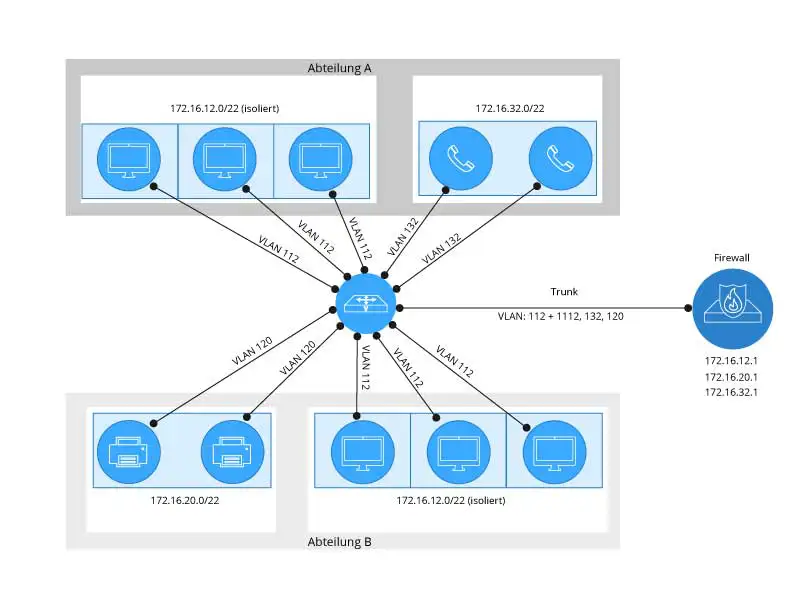

Für unterschiedliche Anwendungsfälle sind IP-Bereiche definiert. Pro Anwendungsfall ist ein VLAN definiert. Netze, die ein hohes Schadenspotential bieten, werden durch PVLANs zusätzlich gesichert, indem die Teilnehmer untereinander isoliert werden.

| Name | Host-Range | Mask | Gateway | Dynamisch / statisch | VLAN-ID |

| 172.16.x.x | Default (1) | ||||

| 172.16.0.1 – 172.16.3.254 | |||||

| Server (AD) | 172.16.4.1 – 172.16.4.254 | 255.255.255.0 /24 | 172.16.4.1 | statisch | 1004 |

| Server (Mail) | 172.16.5.1 – 172.16.5.254 | 255.255.255.0 /24 | 172.16.5.1 | statisch | 105 |

| Server (DB) | 172.16.6.1 – 172.16.6.254 | 255.255.255.0 /24 | 172.16.6.1 | statisch | 106 |

| 172.16.7.1 – 172.16.7.254 | |||||

| Data | 172.16.8.1 – 172.16.8.254 | 255.255.255.0 /24 | 172.16.8.1 | statisch | 108 |

| 172.16.9.1 – 172.16.9.254 | |||||

| 172.16.10.1 – 172.16.10.254 | |||||

| 172.16.11.1 – 172.16.11.254 | |||||

| Client | 172.16.12.1 – 172.16.14.254 | 255.255.252.0 /22 | 172.16.12.1 | dynamisch | 1012 + 2012* (PVLAN) |

| Client | 172.16.15.1 – 172.16.15.254 | 255.255.252.0 /22 | 172.16.12.1 | statisch | 1012 + 2012* (mit PVLAN) |

| 172.16.16.1 – 172.16.19.254 | |||||

| Drucker Laser | 172.16.20.1 – 172.16.20.254 | 255.255.255.0 /24 | 172.16.20.1 | statisch | 1020 |

| Drucker Label | 172.16.21.1 – 172.16.21.254 | 255.255.255.0 /24 | 172.16.21.1 | statisch | 1021 |

| 172.16.22.1 – 172.16.22.254 | |||||

| 172.16.23.1 – 172.16.23.254 | |||||

| Peripherie | 172.16.24.1 – 172.16.27.254 | 255.255.252.0 /22 | 172.16.24.1 | statisch | 1024 |

| 172.16.28.1 – 172.16.31.254 | |||||

| Telefonie | 172.16.32.1 – 172.16.35.254 | 255.255.252.0 /22 | 172.16.32.1 | dynamisch | 1032 |

| 172.16.32.1 – 172.16.35.254 | |||||

| 172.16.36.1 – 172.16.39.254 | |||||

| Prod.Systeme 1 | 172.16.40.1 – 172.16.43.254 | 255.255.252.0 /22 | 172.16.40.1 | statisch | 1040 |

| Prod.Systeme 2 | 172.16.44.1 – 172.16.47.254 | 255.255.252.0 /22 | 172.16.44.1 | statisch | 1044 |

| Prod.Systeme 3 | 172.16.48.1 – 172.16.51.254 | 255.255.252.0 /22 | 172.16.48.1 | statisch | 1048 |

| Prod.Systeme 4 | 172.16.52.1 – 172.16.55.254 | 255.255.252.0 /22 | 172.16.52.1 | statisch | 1052 |

| IoT | 172.16.56.1 – 172.16.59.254 | 255.255.252.0 /22 | 172.16.56.1 | statisch | 1059 |

| 172.16.60.1 – 172.16.63.254 | |||||

| Fremdsysteme | 172.16.64.1 – 172.16.64.254 | 255.255.255.0 /24 | 172.16.64.1 | statisch | 1064 + 2064* (mit PVLAN) |

| EOL-Systeme | 172.16.65.1 – 172.16.65.254 | 255.255.255.0 /24 | statisch | 1065 + 2064* (mit PVLN) | |

| Transition | 172.16.68.1 – 172.16.68.254 | 255.255.255.0 /24 | 172.16.68.1 | dynamisch | 1068 |

| 192.168.x.x | |||||

| DMZ | 192.168.200.1 – 192.168.200.254 | 255.255.255.0 /24 | 192.68.200.1 | statisch | 200 |

| Transfernetz 1 | 192.168.220.1 – 192.168.220.2 | 255.255.255.252 /30 | – | statisch | 220 |

| Transfernetz 2 | 192.168.221.1 – 192.168.221.6 | 255.255.255.248 /29 | – | statisch | 221 |

| MGMT | 192.168.230.1 – 192.168.230.254 | 255.255.255.0 /24 | 192.68.230.1 | statisch | 230 |

*Privat-VLAN

Ein Transfernetz verbindet i.d.R. zwei, in manchen Fällen auch mehrere Netzteilnehmer miteinander – z.B. ISP-Router und Perimeter-Firewall. Der Datenverkehr ist in einem Transfernetz so gesehen nur auf der Durchreise und wird nicht weiter behandelt.

Ein Transfernetz ist üblicherweise ein /30-Netz. In ein /30-Netz passen genau die beiden Hosts, die miteinander verbunden werden sollen.

Im Transition-Netz werden Netzteilnehmer untergebracht, die legitimiert sind, jedoch bestimmte Voraussetzungen nicht oder nicht mehr erfüllen. Diese Teilnehmer werden vom Regelbetrieb ganz oder teilweise, temporär oder dauerhaft ausgeschlossen.

Beispiel:

EPP-Version ist zu alt > Transition-Netz

EPP-Version wurde aktualisiert > Client-Netz

Über virtuelle Router kann eine zusätzliche Trennung auf Layer 3 eingerichtet werden. Hier werden auf einem physischen Routing-Device mehrere virtuelle Router betrieben. Auf einem Gerät werden voneinander getrennte Routinginstanzen betrieben. Eine Kommunikation zwischen den einzelnen Instanzen ist ohne explizites Routing nicht möglich.

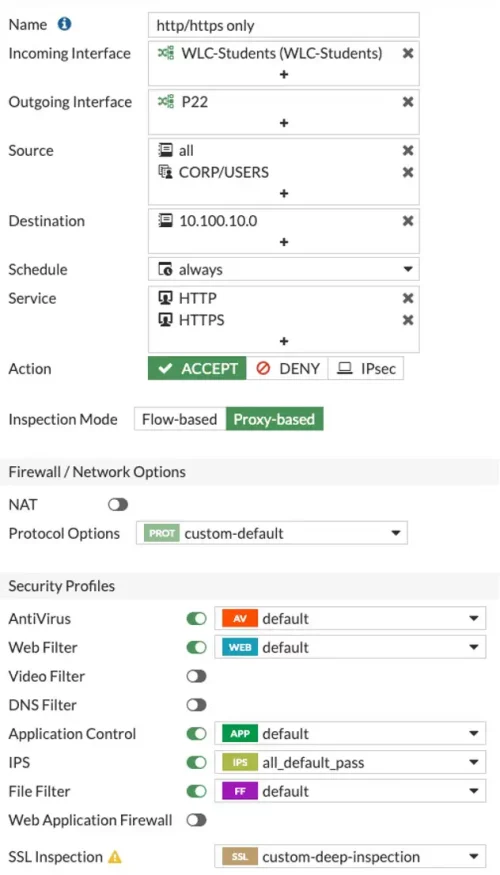

Über Firewalls wird eine Netzwerkzone vor einer anderen geschützt. Dabei wird nur benötigter und geprüfter Traffic über ein Regelwerk zugelassen. Durch UTM-Profile (Unified Threat Management) für Application-Control, IPS oder andere Mechanismen kann im Regelwerk die Sicherheit zusätzlich erhöht werden.

Empfehlung: 2-stufiges Firewall-Konzept

Bei einem 2-stufigen Firewall-Konzept trennt die Perimeter-Firewall das öffentliche vom internen Netz. Die Core-Firewall trennt die internen Netze voneinander und stellt die Verbindung zur Perimeter-Firewall her.

Im Idealfall sind beide Firewalls von verschiedenen Herstellern. Hierdurch wird vermieden, dass eine bekannte Schwachstelle ausreicht, um beide Firewalls zu überwinden. Zudem hat eine Denial of Service Attacke aus dem öffentlichen Netz keine direkte Auswirkung auf die internen Systeme.

Verschiedene Hersteller setzen auf eine ASIC-basierte Architektur, die den Inhalt von Datenpaketen in Echtzeit analysiert und somit den Durchsatz beschleunigt.

Im Regelwerk wird genau definiert, welcher Absender zu welcher Zieladresse mit welchem Protokoll Verbindungen aufbauen und Daten übertragen darf. Nicht erlaubter Traffic wird geblockt. Wünschenswert: Um die Nachvollziehbarkeit sicherzustellen, jegliche Kommunikation protokollieren.

Über Intrusion Detection Systems (IDS) und Intrusion Prevention Systems (IPS) kann die Sicherheit zusätzlich erhöht werden. Über solche Systeme wird das Netzwerk kontinuierlich überwacht, Sicherheitsvorfälle erkannt oder verhindert. Die dazugehörigen Informationen werden protokolliert.

IPS (Intrusion Detection System) und IDS (Intrusion Prevention Systemen) sind häufig in UTM-Firewalls bereits integriert. Die Leistungsfähigkeit variiert je nach Hersteller und Firewall-Modell. In Abhängigkeit vom Datendurchsatz der Architektur, vor allem des Schutzbedarfs, ist eine dedizierte Lösung zu empfehlen.

Ein Reverse Proxy leitet Anfragen aus dem Internet an einen internen Webserver weiter. Hierdurch wird der Webserver nur über eine definierte Zwischenstufe angesprochen. Eine direkte Kommunikation aus dem Internet Richtung Webserver ist so nicht möglich. Damit steigert der Reverse Proxy die Sicherheit von Webservern.

Über einen eigenen Cache kann der Reverse Proxy den Webserver entlasten. Zugriffe auf mehrere Webserver verteilt werden – Load Balancing.

Ein weiterer Schutzmechanismus auf Anwendungsebene ist eine WAF. Ein- und ausgehender Traffic wird überwacht, analysiert, gefiltert oder blockiert. So werden Anwendungen beispielsweise vor Angriffen wie SQL Injection, Cross-Site Scripting (XSS) oder Cookie Poisoning geschützt.

WAF-Funktionalitäten sind häufig in UTM-Firewalls bereits integriert. In Abhängigkeit vom Datendurchsatz der Architektur und vor allem des Schutzbedarfs, ist eine dedizierte Lösung zu empfehlen.

Ein NAC realisiert eine port-basierte Zugriffskontrolle im LAN und setzt über ein Regelwerk individuelle Sicherheitspolicies im gesamten Netzwerk durch. Als Ergänzung zu den gängigen Sicherheitssystemen wie Firewalls, Virenschutz oder Intrusion Detection Systeme ist das NAC ein wichtiger Baustein bei der Segmentierung von Netzwerken. Eine Voraussetzung für die Einführung eines NAC-Systems sind managed Switches.

Durch den Einsatz einer NAC können VLANs nicht nur statisch, sondern auch dynamisch eingesetzt werden. Die Flexibilität wird dadurch deutlich erhöht und der Konfigurationsaufwand verringert.

Aufgabe:

Bei der Planung ist zu definieren, welche Ports vom NAC aktiv gemanaged werden sollen. Ports von Core-, Data-, Server- oder DMZ-Switchen werden bevorzugt statisch konfiguriert, ebenso Uplink-Ports oder LAGs (Link Aggregation)

Im NAC-System werden Gruppen definiert – z.B. analog des IP-&VLAN-Konzepts. Anhand der Zugehörigkeit zu einer bestimmten Gruppe wird über ein Regelwerk bei einem definierten Ereignis (z.B: link up) der entsprechende Port auf dem Switch in das gewünschte VLAN verschoben. Bei link down kann ebenfalls eine Aktion ausgelöst werden.

Unbekannte Teilnehmer können abgelehnt werden. Als Aktion kann hier der Port für einen bestimmten Zeitraum deaktiviert werden. Alternativ können unbekannte Teilnehmer auch einem isolierten Netzbereich mit einem Privat-VLAN zugewiesen werden.

Verschiedene NAC-Systeme sind in der Lage, während der Authentifizierung zu prüfen, ob Endgeräte einen bestimmten Sicherheitsstandard erfüllen. Kriterien können beispielsweise der Patch-Level des OS oder die Aktualität der EPP sein.

Geräte, die diese Anforderungen nicht erfüllen, können so lange isoliert werden, bis alle erforderlichen Voraussetzungen geschaffen sind. Erst dann erfolgt der Zugang zum regulären Netzbereich.

Network Access Control sollte nach Möglichkeit auch auf vSwitches realisiert werden.

Die Netzteilnehmer werden eindeutig über die MAC-Adresse identifiziert. Idealerweise sind die MAC-Adressen bei neuen Netzteilnehmern vorab bekannt und werden im NAC-System eingepflegt und zugeordnet. Anhand der MAC-Adresse wird das entsprechende VLAN auf dem Access-Port geschaltet. Da MAC-Adressen manipuliert werden können, bietet dieser Ansatz nur einen einfachen Schutz.

Um das Sicherheitslevel weiter anzuheben, kann die zertifikatsbasierte Netzwerkzugangskontrolle IEEE 802.1x angewendet werden. Hier wird auf dem Client ein Zertifikat hinterlegt, welches er zur Anmeldung verwendet.

Der Aufwand für eine erfolgreiche IEEE 802.1X Implementierung ist nicht zu unterschätzen. Auch ist zu berücksichtigen, dass die Zertifikate vor dem Ablaufdatum zu ersetzen sind.

Beim Fingerprint werden verschiedene Eigenschaften von einen Endgerät erfasst. Der so generierte Fingerprint wird zur eindeutigen Identifizierung (auch in Kombination mit der MAC-Adresse) des Endgerätes herangezogen.

Selbst für Endgeräte, die keine IEEE-802.1x-Unterstützung mitbringen, wie zum Beispiel Drucker, Webcams oder VoIP-Telefone, kann so eine sichere Identifizierung bewerkstelligt werden.

Jeder interne Netzteilnehmer wird über einen eigenen Switchport in das Netzwerk eingebunden.

Externe Netzteilnehmer sind über eine sichere Methode anzubinden. Die gebräuchlichste VPN-Technologie hierfür ist IPSec (Internet Protocol Security).

Eine gute Alternative zu IPSec ist die freie Software WireGuard. Die erste Version von WireGuard wurde unter Linux veröffentlicht. Mittlerweile ist WireGuard für verschiedene Betriebssysteme sowie als App für Android und iOS verfügbar.

Voraussetzungen:

Wir verwenden Cookies, und Google reCAPTCHA, das Google Fonts lädt und mit Google-Servern kommuniziert. Durch die weitere Nutzung unserer Website stimmen Sie der Verwendung von Cookies und unserer Datenschutzerklärung zu.