Genau hier beginnt das Problem.

Es gibt Portscanner, Netzwerkscanner, Netzwerk Mapper und viele andere Begriffe.

Je nach Zertifizierung, Firma oder Mindset ist das alles das gleiche.

In diesem Artikel geht es um Portscanner, also die Programme, die in der Lage sind, IP-Netzwerke zu scannen, den/die aktiven Host/s oder Endgeräte, offene bzw. „ansprechbare“ Ports und die dort „gesprochenen“ Protokolle und Dienste zu identifizieren.

Bei den Netzwerken ist es egal, welches Medium genutzt wird, also ob via Ethernet RJ45 Kabel, WLAN oder Glasfaser/Lichtwellenleiter – wichtig ist, dass IP das ISO-OSI Layer 3 Protokoll ist.

Es gibt viele auch kostenlose Programme, die in diese Kategorie fallen. Angefangen bei dem bekanntesten und grafisch unschönsten, da es nur auf der Konsole zu nutzen ist, Nmap. Der Portscanner Nmap wird auch von vielen IT-Pentestern genutzt, weil es dank Scripting-Engine zahlreiche Möglichkeiten zum Testen von Netzwerken bietet.

Nmap gibt es für alle gängigen Betriebssysteme und mit Zenmap auch eine GUI (grafische Oberfläche). Natürlich gibt es auch einfachere Portscanner, wie den Angry IP Scanner oder kommerzielle Produkte wie den IP-Address-Manager von Solarwinds oder NetScanTools Pro Edition, die aber meistens einen erweiterten Fokus haben, als „nur“ Netzwerke und Ports zu scannen.

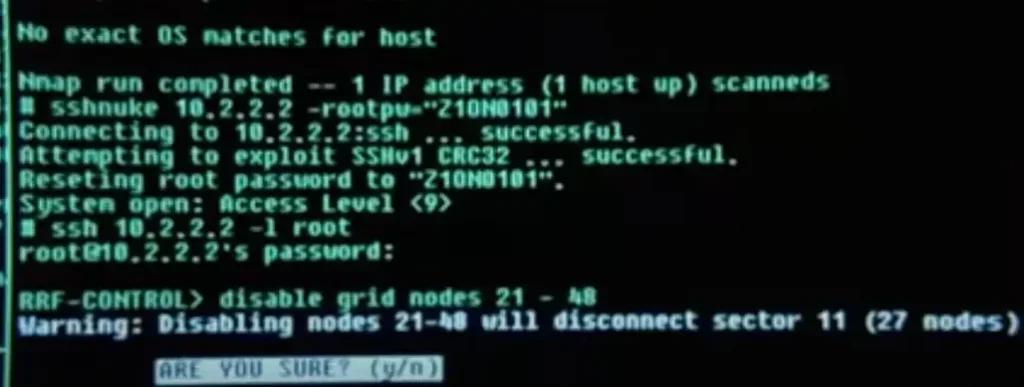

Des Pentesters und auch Hollywoods Liebling in Sachen Portscanner ist Nmap – ob bei Matrix Reloaded, Snowden, Dredd oder in HackTheBox Tutorials – es wird immer wieder in Anspruch genommen. Einfache Portscanner kann man sich in den gängigen Programmiersprachen aber auch selber schreiben.

…dann eine Referenzlinie des Nutzerverhaltens erstellt. Alle Informationen, die eine UEBA dann als „normales“ Benutzerverhalten erkennt, finden sich im Rahmen dieser Referenzlinien wieder. Wenn ein Ereignis diese Grenzlinien überschreiten sollte, dann wird ein Alarm ausgelöst.

Dabei können insbesondere Insiderbedrohungen, beispielsweise Mitarbeiter, die unzufrieden mit dem Unternehmen sind und diesem schaden wollen, vereitelt werden. Aber auch Angreifer, die ein System kompromittiert haben, können so erkannt werden, da es diesen zwar nicht schwerfällt, die Regeln eines SIEM zu umgehen, aber das „normale“ Verhalten eines Systems oder Benutzers zu imitieren.

Ein Portscanner sendet ein Datenpaket an das Ziel, um zu identifizieren, ob das Gerät überhaupt „online“ ist. Meistens wird dafür der klassische Ping benutzt. Sollte der Test erfolgreich sein, werden weitere Datenpakete an die einzelnen Ports des Ziels geschickt und die Antworten werden ausgewertet.

Der Port kann mehrere Zustände haben, die der Portscanner erkennt. Wenn der Port offen ist, können weitere Informationen erfasst werden. Der spezielle Portscanner Nmap wird genutzt, um bei IT-Penetrationtests erste Ziele zu identifizieren und mit der Nmap Scripting Engine sogar schon erste Sicherheitslücken oder Konfigurationsschwächen aufzudecken. Die Ergebnisse können dann sogar in Exploit Frameworks wie Metasploit für weitere Tests importiert werden.

Die Nmap Scripting Engine ist eine Erweiterung für die „normalen“ Netzwerkscanner. Sie kann auf Versionen der Dienste und aufgrund der Version bedingt auch auf ausnutzbare Schwachstellen testen. Außerdem kann die NSE auch das Betriebssystem mit unterschiedlichen Mechanismen erkennen.

Es gibt für fast jeden speziellen Bedarf einer Netzwerkanalyse einen Portscanner, der in Form, Funktion und vielleicht in Farbe auf das Problem zugeschnitten ist oder noch mehr Features mitbringt. Man muss nur wissen, was man mit dem Portscanner erreichen und herausfinden möchte. In Bezug auf Pentests natürlich auch, wie auffällig man sich im Netzwerk verhält. Viele Anfragen auf unterschiedliche Ports einzelner Hosts sind immer verdächtig und sollten durch Schutzmechanismen erkannt oder besser noch blockiert werden, wenn diese Aktivitäten von unbekannter oder nicht autorisierter Quelle kommen. Ein Portscanner kann Ihnen hierbei weiterhelfen.

Ich beende diesen Beitrag mit einem Zitat von Rumi, den vermutlich alle Pentester kennen:

“The quieter you become, the more you are able to hear”

RUMI

Wir verwenden Cookies, und Google reCAPTCHA, das Google Fonts lädt und mit Google-Servern kommuniziert. Durch die weitere Nutzung unserer Website stimmen Sie der Verwendung von Cookies und unserer Datenschutzerklärung zu.