Der Proxmark3 ist ein RFID-Werkzeug, das sowohl auf hoher als auch auf niedriger Frequenz mit der großen Mehrheit der RFID-Tags und -Systeme weltweit interagieren kann.

Ursprünglich von Jonathan Westhues vor über 10 Jahren entwickelt, hat sich das Gerät nach und nach zum Standardwerkzeug für die RFID-Analyse etabliert.

Aufgrund seiner Vielseitigkeit wurde es an viele Branchen und Verwendungszwecke angepasst: von RFID-Enthusiasten über die akademische Forschung und Produktentwicklung bis hin zu Strafverfolgungsbehörden und Penetrationstests .

Die Hard- und Software wurde in den letzten Jahren rasant weiterentwickelt, was zu ausgereiften und miniaturisierten Versionen der Hardware führte. Es gibt Versionen, die für den Einsatz vor Ort optimiert sind, z. B. für Red-Teaming oder Pen-Tests, und Desktop-Versionen, die für die Forschung im Büro oder im Labor optimiert wurden.

RFID-Tags sind aus dem Alltag nicht mehr wegzudenken, u.a. werden sie benutzt für Zugangskontrollen oder auch im Reisepass als digitaler Speicher von Passbild und Fingerabdrücken, als Chip in Karten oder Handys für das kontaktlose Bezahlen, zur Identifikation von verloren gegangenen Haustieren und vielem mehr.

Penetrationstester: Die Miniaturgröße des neuesten Proxmark3 zusammen mit seinem Standalone-Modus und den Android-basierten Tools macht es zum idealen Tool für Tests, Sniffing, Replay und Cloning in Red-Teaming-Umgebungen.

Entwicklung: Der Zugang zu Low-Level-Sniffing-, Logging-, Demodulations- und Replay-Tools macht den Proxmark zu einem unverzichtbaren Gerät für alle, die Produkte oder Dienstleistungen im RFID-Bereich entwickeln.

Forschung: Proxmark ist das Werkzeug hinter allen wichtigen Durchbrüchen in der RFID-Sicherheitsforschung: Mifare Classic Crypto Cracking, Mifare PRNG Analyse, VingCard Exploitation & Niederlage, um nur einige zu nennen.

RFID-Enthusiast: Der Proxmark befindet sich auf dem Schreibtisch von Tausenden von Bastlern, Hackern und Herstellern weltweit. Seine umfassende Codebasis ermöglicht das einfache Lesen, Schreiben, Klonen, Knacken und Emulieren von RFID.

In diesem Beispiel wird MacOS und der Proxmark3 RDV2 verwendet

Wir verwenden zunächst Homebrew zur Installation der Software für den Proxmark.

Homebrew Tap hinzufügen

brew tap proxmark/proxmark3

Proxmark 3 Installation:

brew install proxmark3

Halte die Taste an der Seite des Proxmark3 während des nächsten Schrittes gedrückt und vergewissern Sie sich, dass die Leuchten A und C aufblinken, während Sie die Taste drücken.

Check ls /dev/tty.* for /dev/tty.usbmodemiceman1

Flash Firmware

sudo proxmark3-flasher /dev/tty.usbmodemiceman1 /usr/local/share/firmware/fullimage.elf

Connect to Proxmark3

proxmark3 /dev/tty.usbmodem141301

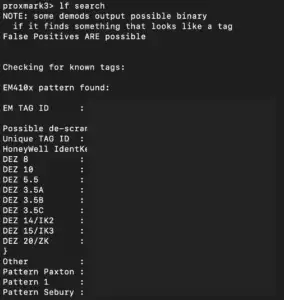

Im nächsten Schritt untersuchen wir mit dem folgenden Command, welche Art RFID Chip wir vor uns haben.

lf search

In diesem Fall haben wir einen EM4X-Chip gescannt. Dieser wird meist als Token für Zugangskontrollen verwendet.

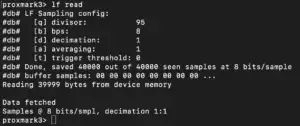

Im nächsten Schritt werden wir den Chip kopieren.

lf read

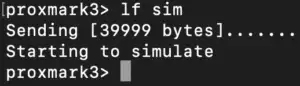

Jetzt können wir diesen Befehl verwenden, um den Chip mit dem Proxmark3 zu simulieren

lf sim

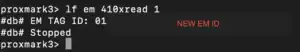

Nun können wir den Chip auch klonen. Wie zuvor lesen wir den Chip mit folgendem Befehl ein.

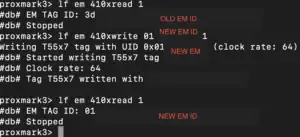

lf em 410xread 1

Nun lesen wir den leeren, beschreibbaren Chip, auf den wir unsere gescannte EM-ID kopieren wollen.

Danach können wir dann die neue EM-ID darauf schreiben, wie auf dem folgenden Screenshot gezeigt.

Wir werden 12345678 als NEW EM ID verwenden.

lf em 410xread 1

lf em 410xwrite 12345678 1

Wir verwenden Cookies, und Google reCAPTCHA, das Google Fonts lädt und mit Google-Servern kommuniziert. Durch die weitere Nutzung unserer Website stimmen Sie der Verwendung von Cookies und unserer Datenschutzerklärung zu.