Der Begriff Social Engineering, auch bekannt als „Human Hacking“ oder „Social Hacking“ hatte ursprünglich, vor der heute eher negativ besetzten Bedeutung im Kontext der Informationssicherheit, auch einen Bedeutungshorizont im Kontext der Politikwissenschaften.

Karl Popper führte den Begriff 1945 erstmals in seinem Werk „The Open Society and its Enemies“ ein. Popper kritisierte in seinem Werk die generelle Auffassung, man könne sich eine ideale Gesellschaft vorstellen, um dieses Ideal dann auch in die Tat umzusetzen. Im Gegensatz hierzu befürwortet er die Form des Social Engineering, welches durch Schaffung geeigneter Institutionen nur in begrenzte Teilbereiche der Gesellschaft eindringt, um dort spezifische Probleme zu lösen. Sein Prinzip beruhte darauf, dass ein Mensch ähnlich wie eine Maschine verbessert werden kann. Und so erfuhr der Begriff Anfang der 1970er Jahre zunehmen an Popularität als Ausdruck des Optimismus. Diese Hoffnung beruhte damals auf dem Glauben, die Sozialgesellschaft durch gezielte rationale und ingenieurmäßige Eingriffe positiv umgestalten zu können. Konträr zu Poppers Haltung, wurden manipulative Methoden zur Erreichung dieser Zielsetzung generell nicht abgelehnt.

Im Kontext der Informationssicherheit und des Hackings bezeichnet man Individuen, welche gezielt menschliche Grundeigenschaften und -bedürfnisse ausnutzen, um hierdurch sensible Daten stehlen zu können, ebenfalls als „Sozialingenieure“. Diese dann doch eher euphemistische und zynische Bezeichnung wird für eben jene Personengruppe heutzutage allerdings seltener verwendet. Vorwiegend werden diese als „Hacker“ oder „Cyberkriminelle“ etikettiert.

Die historische Betrachtung des Social Engineering zeigt auf, dass diese in hohem Maße mit den technischen Möglichkeiten der jeweiligen Epoche korreliert. Begrenzt man Social Engineering nämlich nicht lediglich auf den heutigen Kontext, im Sinne eines gezielten informationstechnologischen Datendiebstahls, wird man schnell merken, dass die Methodik der arglistigen Manipulation, Überzeugungskraft und Rabulistik, so alt ist wie die Menschheit selbst. Bereits in antiken Werken, wie etwa der Verteidigungsrede des Sokrates 399 v. Chr. (Apologie), die der Lehrer Platons vor dem athenischen Volksgericht hielt, ging es einzig und allein darum, mit rhetorischer Kunstfertigkeit seine Hörer zu überzeugen und das hierdurch antizipierte Ziel zu erreichen. Im Falle Sokrates sollte diese Spitzfindigkeit seinen eigenen Schuldspruch verhindern und ihn damit vor der Todesstrafe bewahren. Der Vollständigkeitshalber sei angemerkt, dass alles Wollen und Tun nichts gebracht hat und Sokrates wenig später hingerichtet wurde.

An diesem Beispiel lässt sich verdeutlichen, dass der gesamte Themenkomplex des Social Engineering viel zu umfangreich und geschichtsträchtig ist, als dass man ihn einfach auf Hacker, Phishing-Mails und böse Links reduzieren könnte.

Zurück zum Social Engineering im modernen soziotechnischen Sicherheitskontext. Eine der frühen Formen stellte das sogenannte Phreaking dar, welches insbesondere in den 1980er Jahren praktiziert wurde. Phreaking bezeichnet eine damalige Subkultur von Hackern, die sich mit den Sicherheitsmechanismen der Telefonie auseinandersetze, insbesondere mit der Manipulation von Telefonverbindungen. Zeil des Phreakings ist das Hacken von Telefonsystemen mittels spezieller Signaltöne, zu deren kostenlosen Nutzung. Diese Methodik reicht zurück bis in das späte 19. Jahrhundert, wurde jedoch erst mit der Ausweitung der mobilen Telefonie wirklich problematisch. Mit fortschreitender Technologie beschränkte sich dieses Vorgehen nicht lediglich auf Telefonverbindungen, sondern auch Techniken der Kommunikationssicherheit zur elektronischen Spionage. Durch das Van-Eck-Phreaking ist es Betrügern nun auch möglich unbeabsichtigte elektromagnetische Abstrahlungen, welche unter anderem durch Computerbildschirme verursacht werden, zu empfangen.

Spätestens Personen, wie Kevin Mitnick, Thomas Ryan oder der Betrugskünstler Frank Abagnale verhalfen der Gattung geschickter Manipulanten zu einer breiteren, gesellschaftlichen Bekanntheit. Dies lässt sich zum einen damit erklären, dass diese moralisch geläutert zu scheinenden Personen, eine gesellschaftliche Metamorphose vom „Gangster“ zum angesehenen „White-Hat-Hacker“ vollführten und so zum Teil auch noch heute als arrivierte Experten in Regierungskreisen oder wichtigen Positionen sitzen. Zum anderen wandte sich das mediale Bild dieses Personenkreises enorm, nachdem diese in Filmen wie „Catch me if you can“ von Steven Spielberg vorteilhaft inszeniert wurden und so zu einem bedeutsamen Teil der Popkultur aufstiegen.

Das, was ich in meiner Jugend gemacht habe, ist heute hundertmal einfacher. Technologie zieht Verbrechen nach sich.

FRANK WILLIAM ABAGNALE

An diesen Beispielen wird einmal mehr deutlich, wie eng „Online-Angriffe“ und Angriffe aus der realen, irrigerweise als sicherer empfundenen Welt (Telefon Anrufe, Spiele etc.), beieinanderliegen. Mithin wird auch klar, dass das größte Einfallstor eben jener Angriffe der Mensch und seine Manipulierbarkeit selbst ist.

Beim Social Engineering macht sich der Täter, in Form des Hackers, menschliche Eigenschaften wie Hilfsbereitschaft, Vertrauen sowie Respekt oder Angst vor Autorität zu nutzen, um seine Opfer geschickt zu manipulieren. Hierdurch verleiten die Cyber-Kriminellen ihre Opfer dazu, Sicherheitsfunktionen auszuhebeln, vertrauliche Informationen preiszugeben, Überweisungen zu tätigen oder Schadsoftware auf dem privaten oder firmeninternen Endgerät zu installieren. Diese Form der zwischenmenschlichen Manipulation ist, wie bereits erwähnt, so alt wie Menschengedenken. Im Zeitalter der immer weiter voranschreitenden digitalen Kommunikation ergeben sich allerdings neue Möglichkeiten für die Betrüger. Der Effekt des technische Fortschritts bieten ihnen nunmehr Millionen potenzieller Opfer, die sie äußerst effektiv und lukrativ täuschen können.

Die Risiken für Unternehmen und seine Mitarbeiter, aber auch für Privatpersonen bestehen unter anderem darin, dass Kontoinformationen, E-Mail-Konten, Passwörter sowie Anmeldeinformationen gestohlen werden können. Im Privatsektor werden so unter anderem unfreiwillige Kontoüberweisungen erschlichen. Im betrieblichen Umfeld reicht oft schon ein einziger, oftmals gänzlich unbemerkter Mausklick auf einen schadhaften Link, welcher dann Schadsoftware, Trojaner oder Malware ins Unternehmensnetzwerk einschleust. Die Folgen reichen dann von kleinen Problemen und teilweisem Datenverlust bis hin zum kompletten Produktionsausfall, Industriespionage oder Sabotage. Ganz zu schweigen von einem massiven Imageschaden des betroffenen Unternehmens.

Zur Jahreswende 2020 hatte der Informationssicherheits-Experte Linus Neumann im Rahmen der größten europäischen Hackerkonferenz, dem 36. Chaos Communication Congress – kurz C3, in seinem Vortrag „Hirne Hacken“ eindrucksvoll die aktuellen Herausforderungen, Gefahren, aber auch Chancen des Social Engineering thematisiert. In diesem führte er schmerzlich vor Augen, dass nicht nur hochmoderne Angriffsmechanismen eine Rolle spielen, sondern gerade altbewährte Methoden wie zum Beispiel Makroviren nach wie vor sehr effektiv sind. Diese existieren bereits seit 1999 und sind seitdem häufig Bestandteile eines Angriffs im Kontext von Phishing und schädlichen Office-Anhängen an E-Mails, etwa beim Transport von Ransomware oder Cryptotrojanern. Zu trauriger Berühmtheit gelangte die Gattung Makrovirus damals durch eine Variante mit dem Namen „Melissa“. Melissa ist der am schnellsten und am weitesten verbreitete Computervirus aller Zeiten. Bei ihm handelt es sich um eine gefakte Worddatei, getarnt als vermeintliche Rechnung, welche damals zahlreiche IT-Systeme überlastete.

Zusammengefasst besteht das zentrale Merkmal des Social Engineerings oftmals in der Täuschung eines Opfers, durch Verschleiern oder Fälschen der tätereigenen Identität. Dies geschieht mit der Absicht des Betrügers in der Gestalt eines Technikers, Handwerkers oder Support-Mitarbeiters, die Unternehmen oder Internet-Serviceprovider, zur Herausgabe wertvoller Informationen zu bewegen oder zum Klick auf infizierte Links zu verleiten, die dann Schadsoftware installieren. Besonders perfide ist in diesem Kontext beispielsweise die Masche eines Programms, welches im Internet als Antiviren-Software propagiert wird und vermeintlich beim Reinigen der Festplatte helfen soll, sich bei Installation dann jedoch als Malware entpuppt.

Bei Interesse oder dem Bedarf an weitern allgemeine Erklärungen finden sich auch auf der Seite des BSI, im Rahmen der Aktion „BSI für Bürger“, viele spannende und nützliche Informationen.

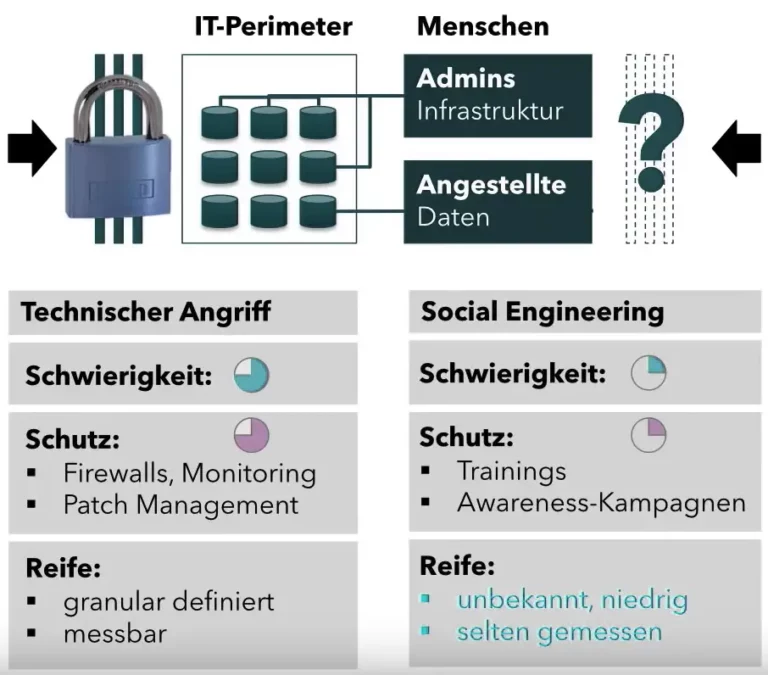

Schaut man sich nun die unterschiedlichen Felder der IT-Sicherheit näher an, so gibt es auch hier unterschiedliche Betrachtungswinkel bei der Einordnung von Social Engineering.

Aus Sicht eines White-Hat Hackers beim Penetrationtest, kann man Social Engineering als ein mögliches Prüffeld zusammen mit drei weiteren Betrachtungsweisen begreifen. Dazu zählen technische Sicherheit, physische Sicherheit und die häufig unterschätzte organisatorischen Sicherheit. Ein Penetrationtest stellt den Versuch dar, die Sicherheit einer IT-Infrastruktur zu bewerten, indem Sicherheitslücken bewusst und sicher ausgenutzt werden. Diese riskanten Schwachstellen können in Betriebssystemen, Diensten und Anwendungsfehlern, falschen Konfigurationen sowie riskantem Endbenutzerverhalten bestehen. Diese Penetrationtests sind sinnvoll und nützlich, um die Wirksamkeit der angewendeten Schutzmechanismen sowie die Einhaltung von Sicherheitsrichtlinien durch den Endbenutzer zu kontrollieren.

Wie in allen Bereichen der IT-Sicherheit sollte man sich auch beim Social Engineering vorrangig zwei Grundfragen stellen: Was will ich schützen? Und vor wem möchte ich mich schützen? Ganz gleich, ob Privatperson, Unternehmen oder gar staatliche Institution sollten die nicht technischen Bereiche, wie Trickbetrug, Hochstapelei, rhetorische Manipulation & Co. nicht vernachlässigt werden.

Bei der Frage vor wem genau man sich schützen möchtet, bietet es sich an, die verschiedenen Angreiferklassen in Gruppen nach Gefährdungsgrad und Absicht zu unterteilen.

In der unten dargestellten Abbildung wird schnell deutlich, dass Social Engineering in aller Regel erst bei versierteren Angreifergruppen eine bedeutsame Rolle spielt. Seltener ist diese von Belangen bei der inzwischen immer bekannteren Klasse der sogenannten „Script-Kiddies“. Hiermit sind vornehmlich Computernutzer gemeint, welche trotz mangelnder Grundlagenkenntnisse versuchen, in fremde Computersysteme einzudringen und dann gegebenenfalls Schaden anzurichten. Bei der Industrie Spionage, Level Angriffen, gezielten Sabotageversuchen oder gar Attacken auf der Regierungsebene ist das Social-Hacking sehr häufig lediglich ein Puzzleteil im Gesamtbild der wesentlich umfangreicheren Attacke. Nichtsdestotrotz gilt es auch hier, sich bestmöglich dagegen zu rüsten.

Neben klassischen Beispielen einer Social-Engineering-Attacke, wie dem Phishing oder Spear-Phishing per E-Mail, gibt es auch einige Szenarien, die nicht nur eine reine Interaktion zwischen Menschen auf dem Kommunikationsweg beschreiben, sondern auch mit Angriffen physischer Natur kombiniert werden (engl. Physical Access).

Exemplarisch kann man hierfür das systematische Durchwühlen des Mülls (Dumpster Diving), das Ausspähen von Privatpersonen beim Tippen (Shoulder Surfing) oder sogar das gewaltsame oder systematische Eindringen in relevante Räumlichkeiten heranziehen.

Um zu verstehen, warum Social Engineering damals wie heute eine der mit Abstand erfolgreichsten Taktiken ist und wahrscheinlich auch bleibt, empfiehlt es sich einen Blick in die menschliche Psyche und Sozialisation zu wagen. Technologische Sicherheitssystem können zwar immer besser werden, doch solange der Mensch es ist, der sie bedient, werden auch sie immer fehlbar bleiben.Die Social Engineers haben die Beeinflussbarkeit des Menschen als eklatante Sicherheitslücke erkannt und so sprechen IT-Experten diesbezüglich oft auch vom „Human Hacking“.

Nimmt man den Ansatz der beiden Psychologen Heather Goudey und Myles Jordan, welche sich im Rahmen einer Studie eine Reihe erfolgreicher Social Engineering Angriffe aus den Jahren 2001 bis 2004 angeschaut haben, werden 12 Faktoren erkennbar, die Social Engineering maßgeblich positiv beeinflussen. Hierzu zählen in etwa Neugier, Gier, der Wunsch nach Liebe oder Unerfahrenheit. Mithin handelt es sich prinzipiell um fundamentale menschliche Emotionen und Charaktermerkmale, welche sich kombiniert auch noch wechselseitig verstärken lassen.

Beim Social Engineering ist das grundlegende Ziel, die Privatpersonen bei eben diesen Emotionen zu packen, damit der rationale Menschenverstand fortan keine Rolle mehr bei der Entscheidungsfindung spielt. Wie stark diese psychischen Mechanismen tatsächlich sind und welche Wucht sie oftmals auf den betroffenen ausüben, lässt sich auch an dem berühmten Experiment des Psychologen Stanley Milgram belegen. In diesem testete er die Bereitschaft seiner Probanden, den Forderungen des Versuchsleiters auch dann Folge zu leisten, wenn diese im heftigen Widerspruch zu ihrem Gewissen stehen. Die überwältigende Vielzahl hielt den inneren Druck, der diesbezüglich entscheidenden Autorität zu widersprechen, nicht stand und setzen infolgedessen andere Mitmenschen (wenn auch nicht real, was die Probanden aber nicht wussten) lieber vermeintlich lebensbedrohlichen Elektroschocks aus.

Social Engineering: Neugier, Gier, Sehnsucht nach Liebe, Autorität, Vertrauen, Eile, Druck

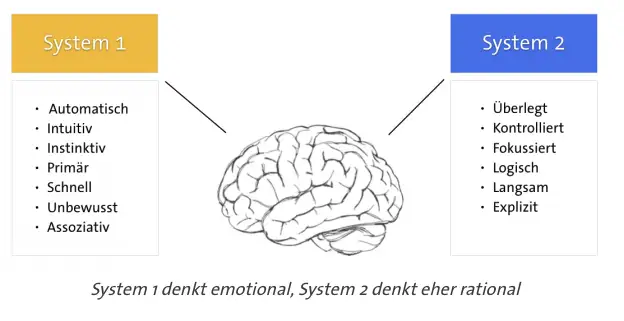

Nach dem israelisch-US-amerikanischen Psychologen und Nobelpreisträger in Wirtschaftswissenschaften Daniel Kahneman kann man das Grundprinzip des menschlichen und kognitiven Denkens in System1 und System2 einteilen (siehe Abbildung).

Auf dem 36C3 (36. Chaos Communication Congress) in Leipzig transferiert der deutsche Diplompsychologe und Pressesprecher des Chaos Computer Club in seinem Werk „Hirne Hacken“ das System Kahneman´s in die Realität des Human Hackings und zeigt hiermit die Schwächen des Faktors Mensch unter individualpsychologischen Gesichtspunkten auf.

Das System1 arbeitet automatisch, schnell und intuitiv. Es unterstützt uns Menschen bei allen wiederkehrenden Aufgaben des täglichen Ablaufs. Hierzu zählen in etwa das Autofahren zur Arbeit oder die Motorik beim Abschließen der Haustür. Das System1 wird auch immer dann aktiv, wenn Menschen a) Angst haben oder b) eine langweilige und routinierte Tätigkeit ausführen. Genau diese Schwachstellen nutzt der Angreifer gezielt aus und versucht so das Individuum zu manipulieren. Die Handlungen sind dann nicht mehr rational gesteuert und durch panische Hektik gekennzeichnet.

Das System2 wüsste im Falle einer eigentlich dubios erscheinenden Phishing-Mail oder einem mysteriösen Anrufer, der nach Passwörtern fragt, eigentlich genau, was zu tun ist. Das hilft jedoch wenig, wenn dann bereits System1 den Denkprozess dominiert.

Dass dieses Problem nicht zu lösen scheint, lässt sich nach Neumann organisationspsychologisch erklären. Oftmals sind die oben bereits angesprochenen Bereiche der technischen Sicherheit oder der physischen Sicherheit relativ gut umgesetzt. Die Sicherheitslücke stellt der Mensch selbst dar. Daher geht der Hacker den Weg des geringsten Widerstands und wählt direkt den Faktor Mensch im Sinne des Social Engineerings, als den mit Abstand einfachsten Angriffsvektor. Der Mensch ist das schwächste Glied in der Kette. Hinzu kommt, dass sich die Schutzmaßnahmen in diesem Bereich durch Trainings oder User-Awareness auf einem besorgniserregend niedrigen Niveau befinden. Das liegt mitunter auch daran, dass in den Bereichen User-Awareness und Mitarbeiterschulungen weder für Privatpersonen noch Unternehmen, klar definierte Standards herrschen.

Jedes praktisch relevante Problem der IT-Sicherheit ist theoretisch gelöst.

LINUS NEUMANN

Wie in jedem Bereich der Informationssicherheit, wissen wir es eigentlich auch im Bereich des Human-Hacking, wie effektive Gegenmaßnahmen auszusehen haben – schulen, schulen und nochmal schulen.

Entscheidend sind hierbei praxisnahe Schulungskonzepte. Eine standardisierte Schulungsplattform mit theoretischen Beispielen zum „Durchklicken“ ist weder didaktisch sinnvoll, noch hat es eine effektive Steigerung der IT-Sicherheit zur Folge. Wer vom eigenen Arbeitgeber ein entsprechendes standardisiertes Modell gewohnt ist, weiß, wie ermüdend und demotivierend dies sein kann.

Als international operierendes Penetrationtesting-Team haben wir seit Gründung des Unternehmens bis heute eine Einbruchserfolgsquote von 100%. Das hängt natürlich auch mit erfolgreichem Social Engineering und ungeschultem Personal zusammen. Die besten Erfahrungen beim Erlernen von menschlichen Schutzmechanismen, ist die Simulation tatsächlicher Angriffe in wechselnden Szenarien zusammen mit den Mitarbeitern. Damit kann man das große gemeinsame Ziel erreichen: Informationssicherheit, auch für den Faktor Mensch!

| Problemstellung | Lösungsweg |

| Nur theoretische Schulungsplattformen | Aktive Angriffssimulation durch Social Engineering Angriff im Rahmen eines Pentetration Test |

| Abstrakte Richtlinien & Konzepte | Didaktik, Begeisterung für das Thema wecken, dann wird geschult |

Wir verwenden Cookies, und Google reCAPTCHA, das Google Fonts lädt und mit Google-Servern kommuniziert. Durch die weitere Nutzung unserer Website stimmen Sie der Verwendung von Cookies und unserer Datenschutzerklärung zu.