Wir veröffentlichen ein viertes Update zur Lücke „PrintNightmare“, welche den Windows Printer Spooler Service betrifft und aktualisieren unsere Empfehlungen, da die Updates unter bestimmten Bedingungen nicht wirksam vor einer Ausnutzung der Lücken schützen. Am vergangenen Freitag hatten wir von der neuen „Locale Privilege Escalation“-Schwachstelle im Print Spooler Service mit der CVE-2021-34481 berichtet. Am vergangenen Sonntagabend wurde noch eine weitere (vierte) Lücke im Service bekannt, für die es Stand jetzt ebenfalls noch kein Sicherheitsupdate und wenige Informationen gibt.

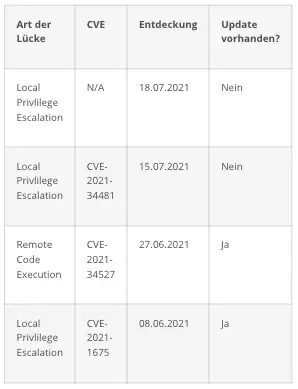

| Art der Lücke | CVE | Entdeckung | Update vorhanden? |

| Local Privlilege Escalation | N/A | 18.07.2021 | Nein |

| Local Privlilege Escalation | CVE-2021-34481 | 15.07.2021 | Nein |

| Remote Code Execution | CVE-2021-34527 | 27.06.2021 | Ja |

| Local Privlilege Escalation | CVE-2021-1675 | 08.06.2021 | Ja |

Mit dem Update MS16-087 soll der Angriffsvektor vermieden werden, da Drucker-Treiber zukünftig digital von MS selbst oder einer vertrauenswürdigen Partei signiert werden sollen.

Zwar werden Treiberpakete dadurch nun signiert, allerdings können Drucker nach wie vor bestimmte Dateien nachladen. Diese Dateien müssen aktuell allerdings noch nicht signiert werden und können zu einem Windows-Client über Point-and-Print-Installation übertragen werden. Diese Dateien können dann mit einem anderen Drucker, der über SYSTEM-Privilegien verfügt, verwendet werden und so zu einer „Local Privilege Escalation“ führen.

Aktuell ist davon auszugehen, dass auch bei den neuen Lücken alle gängigen Windows-Systeme betroffen sind.

Folgende Empfehlung gilt für die neu entdeckte Lücke:

Die bisher bekannten Exploits verwenden SMB um eine Verbindung zu einem geteilten Drucker aufzubauen. Wenn ausgehende SMB-Verbindungen geblockt werden, kann dies schon einmal die Angriffsfläche auf das interne Netzwerk reduzieren. Microsoft weist zusätzlich daraufhin, dass über das [MS-WPRN] Web Point-and-Print Protocol theoretisch auch beliebige Drucker-Treiber ohne Nutzung von SMB installiert werden könnten.

Es gibt eine Gruppenrichtlinie „Package Point and Print – Approved servers“ welche in den Registry-Werten

„HKLM\Software\Policies\Microsoft\

WindowsNT\Printers\

PackagePointAndPrint\

PackagePointAndPrintServerList“ und „HKLM\Software\Policies\Microsoft\

WindowsNT\Printers\

PackagePointAndPrint\ListofServers“

Die Gruppenrichtlinie kann verwendet werden, um einzuschränken, über welche Server reguläre User Drucker-Treiber via „Point-and-Print“ installieren können. Somit kann verhindert werden, dass die Treiber über einen beliebigen Server installiert werden.

Über die Lücke mit der CVE-2021-34527 hatten wir bereits berichtet. Leider gibt es trotz des von Microsoft bereitgestellten Update immer noch die Möglichkeit, die Lücke unter bestimmten Bedingungen auszunutzen. Wir empfehlen folgende Vorgehensweise zur Überprüfung. Die Empfehlung orientiert sich an den offiziellen Empfehlungen von Microsoft.

Stellen Sie sicher, dass die aktuellen Updates installiert sind. Die Updates finden Sie unter folgendem Link

Nach Einspielen des Updates sollten die folgenden beiden Bedingungen überprüft werden:

(Wenn „NoWarningNoElevationOnInstall“ auf „1“ gesetzt ist, ist das System anfällig)

Wenn beide Bedingungen zutreffen, besteht keine Anfälligkeit für CVE-2021-34527 und somit kein weiterer Handlungsbedarf zur Vermeidung dieser Schwachstelle. Ansonsten gehen Sie wie folgt vor:

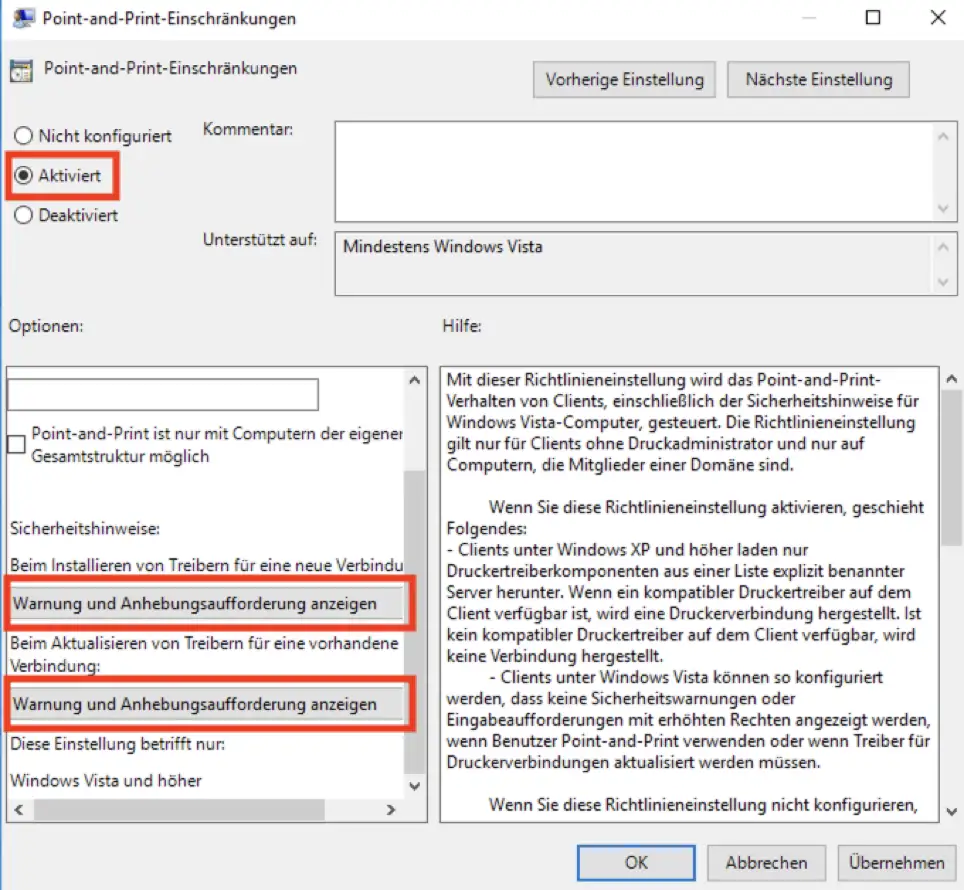

Öffnen Sie den Group Policy Editor unter: Computerkonfiguration > Administrative Vorlagen > Drucker

Konfigurieren Sie die „Point and Print Einschränkungen“ Einstellung wie folgt:

Das Bild zeigt noch einmal die empfohlenen Einstellungen:

Wichtig – Die Richtlinie sollte überall wo der Print Spooler Service aktiv ist, angewendet werden.

Folgende Registry-Keys bestätigen, dass die Richtlinie korrekt umgesetzt wurde:

HKEY_LOCAL_MACHINE\SOFTWARE \Policies\Microsoft\Windows NT\Printers\PointAndPrint

Wenn diese Werte nicht null sind, ist das betroffene Gerät trotz Update anfällig für die Schwachstelle CVE-2021-34527

Das Konfigurieren dieser Einstellung deaktiviert nicht das Point-and-Print-Feature und erfordert auch keinen Neustart.

Überschreiben der Point-and-Print Einschränkungen, sodass nur Administratoren Drucker-Treiber auf Drucker-Servern installieren können:

Hierfür muss innerhalb der Registry der Wert RestrictDriverInstallationToAd ministrators unter HKEY_LOCAL_MACHINE\Software\ Policies\Microsoft\Windows NT\Printers\PointAndPrint auf 1 gesetzt werden. Das führt dazu, dass alle Point-and-Print Einschränkungen-Richtlinien überschrieben werden.

Weitere Informationen sind unter folgendem Link zu finden.

Die neue Lücke CVE-2021-34481 macht es einem lokalen Angreifer erneut möglich seine Rechte auf System-Rechte auszuweiten. Da die neue Lücke abermals den Print Spooler Service betrifft, gilt die Empfehlung zu den Workarounds nach wie vor.

Welche Systeme im Detail betroffen sind, ist aktuell noch unklar, weshalb Vorsicht geboten ist.

Zunächst sollte der von Microsoft veröffentlichte Patch eingespielt werden, um die bestehenden Lücken zu beheben. Da es für die neue Lücke noch keinen Patch gibt, anbei noch einmal die Empfehlung zum Workaround:

Microsoft empfiehlt die folgenden Schritte:

Prüfung, ob der Dienst genutzt wird mittels PowerShell (als Domain Admin)

Get-Service -Name Spooler

Sofern der Dienst genutzt wird, gibt es zwei Optionen diesen abzuschalten bzw. einzuschränken:

Wenn der Dienst ohne Einschränkungen ausgeschaltet werden kann, können die folgenden PowerShell-Befehle genutzt werden:

Stop-Service -Name Spooler -Force

Set-Service -Name Spooler -StartupType Disabled

Hinweis!: Das Abschalten deaktiviert den Dienst und damit auch die Möglichkeit lokal und aus der Ferne zu drucken.

Als Alternative kann der der Dienst für Fernzugriffe via Gruppenrichtlinie eingeschränkt werden:

Im Gruppenrichtlinieneditor kann unter „Computerkonfiguration \ Administrative Vorlagen \ Drucker“

die Richtlinie: „Annahme von Clientverbindungen zum Druckspooler zulassen“ auf „Deaktiviert“ gesetzt werden.

Diese Richtlinie blockiert entfernte Anfragen, erlaubt aber noch das lokale Drucken am Gerät, sofern der Drucker direkt am PC angeschlossen ist.

Weitere Informationen sind unter use-group-policy-to-control-ad-printer zu finden

Wir verwenden Cookies, und Google reCAPTCHA, das Google Fonts lädt und mit Google-Servern kommuniziert. Durch die weitere Nutzung unserer Website stimmen Sie der Verwendung von Cookies und unserer Datenschutzerklärung zu.