Warnung AAA-283A – APT-Akteure, die Schwachstellen gegen SLTT, kritische Infrastruktur und Wahlorganisationen verketten.

Hinweis: Die Analyse in dieser gemeinsamen Cybersicherheitsberatung ist noch in Arbeit und die bereitgestellten Informationen sollten nicht als vollständig betrachtet werden.

Die Agentur für Computer- und Infrastruktursicherheit (Cybersecurity and Infrastructure Security Agency, CISA) wird diese Beratung aktualisieren, sobald neue Informationen verfügbar sind.

Diese gemeinsame Cybersicherheitsberatung wurde von der CISA mit Beiträgen des Federal Bureau of Investigation (FBI) verfasst.

Die CISA hat vor kurzem beobachtet, das Akteure der Advanced Persistent Threat (APT) mehrere Altlasten in Kombinationen mit einer neuerer Privilegien-Eskalations-Schwachstelle – CVE-2020-1472 – in Windows Netlogon ausnutzen. Die häufig verwendete Taktik, die als Vulnerability Chaining bekannt ist, nutzt mehrere Schwachstellen im Verlauf eines einzigen Eindringens aus, um ein Netzwerk oder eine Anwendung zu kompromittieren.

Diese jüngsten böswilligen Aktivitäten richteten sich häufig, aber nicht ausschließlich, gegen Netzwerke von Bundes- und Landesregierungen sowie lokalen Stammes- und Territorialregierungen (SLTT). Auch wenn es nicht den Anschein hat, dass diese Ziele aufgrund ihrer Nähe zu Wahlinformationen ausgewählt werden, besteht doch ein gewisses Risiko für Wahlinformationen, die sich in Regierungsnetzwerken befinden.

Die CISA ist sich einiger Fälle bewusst, in denen diese Aktivität zu unbefugtem Zugriff auf Wahlunterstützungssysteme führte; die CISA hat jedoch bisher keine Beweise dafür, dass die Integrität der Wahldaten beeinträchtigt wurden. Es gibt Schritte, die Wahlhelfer, die sie unterstützenden IT-Mitarbeitern der SLTT und Anbieter unternehmen können, um sich gegen diese böswillige Cyber-Aktivität zu schützen.

Zu den üblichen Taktiken, Techniken und Verfahren (TTPs), die von APT-Akteuren eingesetzt werden, gehört die Ausnutzung von Schwachstellen beim Zugang zu Legacy-Netzwerken und virtuellen privaten Netzwerken (VPNs) in Verbindung mit der jüngsten kritischen Netlogon-Schwachstelle CVE-2020-1472. Dem CISA sind mehrere Fälle bekannt, in denen die Fortinent FortiOS Secure Socket Layer (SSL)- VPN Schwachstelle CVE-2018-13379 ausgenutzt wurde, um Zugang zu Netzwerken zu erhalten. In geringerem Maße hat die CISA auch Bedrohungsakteure beobachtet, die die MobileIron-Schwachstelle CVE-2020-15505 ausnutzen. Auch wenn diese Andeutungen erst kürzlich beobachtet wurden, sind diese Aktivitäten noch nicht abgeschlossen und werden weiter ausgebaut.

Nach dem Erstzugriff nutzen die Akteure CVE-2020-1472 aus, um alle Identitätsdienste des Active Directory (AD) zu kompromittieren. Anschließend wurden Akteure beobachtet, die legitime Fernzugriffstools, wie VPN und Remote Desktop Protokoll (RDP) verwenden, um mit den kompromittierten Zugangsdaten auf die Umgebung zuzugreifen. Die beobachtete Aktivität zielt auf mehrere Sektoren ab und ist nicht aus SLTT-Einheiten beschränkt.

Die CISA empfiehlt Netzwerkmitarbeitern und Administratoren, die internetseitige Infrastruktur auf diese und ähnliche Schwachstellen zu überprüfen, die eine ähnliche Wirkung haben oder ausgenutzt werden könnten, einschließlich Juniper CVE-2020-1631, Pulse Secure CVE-2019-11510, Citrix NetScaler CVE-2019-19781 und Palo Alto Networks CVE-2020-2021 (diese Liste gilt nicht als vollständig).

Die Akteure der APT-Bedrohung nutzen aktiv alte Schwachstellen in der Internet-orientierten Infrastruktur ((Exploit Public-Facing Application (T1190), External Remote Services (T1133), um ersten Zugang zu Systemen zu erhalten. Die APT-Akteure scheinen den Erstzugang überwiegend über die Fortinent FortiOS VPN-Schwachstelle CVE-2018-13379 erhalten zu haben.

Obwohl sie in dieser Kampagne nicht beobachtet wurden, könnten andere, unten aufgeführte Schwachstellen genutzt werden, um Zugang zum Netzwerk zu erhalten (da die Analyse noch nicht abgeschlossen ist, sollten diese aufgelisteten Schwachstellen nicht als umfassend betrachtet werden). Als bewährte Praxis ist es entscheidend, alle bekannten Schwachstellen innerhalb der mit dem Internet verbundenen Infrastruktur zu beheben.

Fortinet FortiOS SSL VPN CVE-2018-13379

CVE-2018-13379 ist eine Path-Traversal-Schwachstelle im FortiOS SSL-VPN-Webportal. Ein nicht authentifizierter Angreifer könnte diese Schwachstelle ausnutzen, um FortiOS-Systemdateien über speziell gestaltete HTTP-Ressourcenanforderungen herunterzuladen.

MobileIron Core & Connector Vulnerability CVE-2020-15505

CVE-2020-15505 ist eine Remote Code Sicherheitslücke in MobileIron Core & Connector Versionen 10.3 und früher. Diese Sicherheitslücke ermöglicht es, einem externen Angreifer ohne Privilegien, Code seiner Wahl auf dem anfälligen System auszuführen. Da MDM-Systeme (Mobile Device Management) für das Konfigurationsmanagement externer Geräte von entscheidender Bedeutung sind, sind sie in der Regel in hohem Maße privilegiert und stellen ein wertvolles Ziel für Bedrohungsakteure dar.

Nach dem Erstzugang verwenden die APT-Akteure mehrere Techniken, um Zugang zur Umwelt zu erweitern. Die Akteure setzen CVE-2020-1472 in Windows Netlogon ein, um die Privilegien zu erweitern und Zugang zu Windows AD-Servern zu erhalten. Die Akteure nutzten auch die Open-Source Tools wie Mimikatz und das CrackMapExec- Tool, um von AD-Servern gültige Zugangsdaten zu erhalten (Valid Accounts [T1078]).

Microsoft Netlogon Remote-Protokoll-Schwachstelle CVE-2020-1472

Bei CVE-2020-1472 handelt es sich um eine Sicherheitslücke im Microsoft Windows Netlogon Remote Protokoll (MS-NRPC), einer zentralen Authentifizierungskomponente von Active Directory (3). Diese Sicherheitslücke könnte es einem nicht authentifizierten Angreifer mit Netzwerkzugriff auf einen Domänencontroller ermöglichen, alle AD-Identitätsdienste vollständig zu kompromittieren (Gültige Konten: Domänenkonten [T1078.002]). Böswillige Akteure können diese Sicherheitsanfälligkeit ausnutzen, um andere Geräte im Netzwerk zu kompromittieren (Leteral Movement [TA0008]).

Organisationen mit nach außen gerichteten Infrastrukturvorrichtungen, die in dieser gemeinsamen Cybersicherheitsberatung aufgeführten Schwachstellen oder andere Schwachstellen aufweisen, sollten mit einer ” Mutmaßungsbruch”-Mentalität voranschreiten. Da die anfängliche Ausbeutung und Weiterverbreitung möglicherweise die einzige feststellbare Ausbeutungsaktivität ist, werden sich die meisten Abhilfemaßnahmen auf traditionellere Aktivitäten der Systemsicherheit und des Benutzermanagements konzentrieren müssen

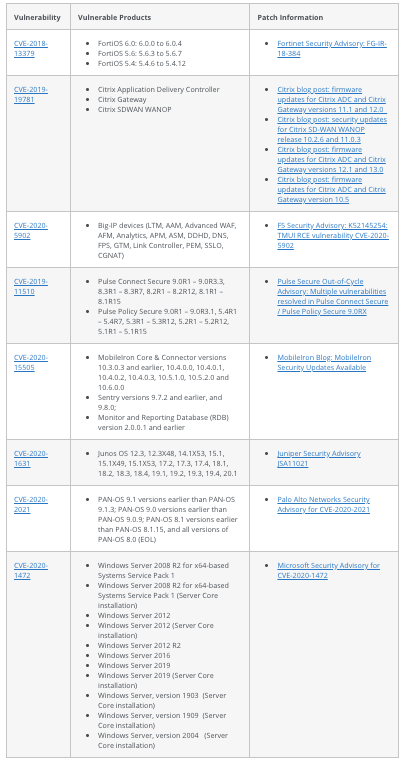

Patching-Systeme und -Ausrüstung werden unverzüglich und sorgfältig installiert. Die Einrichtung und konsequente Aufrechterhaltung eines gründlichen Patch-Zyklus ist nach wie vor die beste Verteidigung gegen gegnerische TTPs. Siehe Tabelle 1 für Patching-Informationen zu dem in diesem Bericht erwähnten CVEs.

| Vulnerability | Vulnerable Products | Patch Information |

| CVE-2018-13379 |

|

|

| CVE-2019-19781 |

| |

| CVE-2020-5902 |

| |

| CVE-2019-11510 |

|

|

| CVE-2020-15505 |

| |

| CVE-2020-1631 |

| |

| CVE-2020-2021 |

| |

| CVE-2020-1472 |

|

Wenn eine Beobachtung von CVE-2020-1472 Netlogon- Aktivitäten oder andere Anzeichen für einen gültigen Missbrauch von Berechtigungsnachweisen festgestellt werden, sollte davon ausgegangen werden, dass die APT-Akteure die AD-Verwaltungskonten kompromittiert haben, dass dem AD-Forest nicht voll vertraut werden kann und daher ein neuer Forest eingesetzt werden sollte. Bestehende Hosts aus der alten gefährdeten Gesamtstruktur können nicht migriert werden, ohne neu erstellt und in die neue Domäne aufgenommen zu werden. Die Migration kann jedoch durch „kreative Zerstörung“ erfolgen. Wenn Endpunkte in der alten Gesamtstruktur außer Betrieb genommen werden, können neue in der neuen Domäne erstellt werden. Dies muss sowohl vor Ort als auch in von Azure gehosteten AD-Instanzen durchgeführt werden.

Beachten Sie, dass die vollständige Wiederherstellung eines AD-Forest schwierig und komplex ist; sie wird am besten mit der Unterstützung von Personal durchgeführt, welches die Aufgabe zuvor erfolgreich abgeschlossen hat.

Es ist von entscheidender Bedeutung, ein vollständiges Zurücksetzen des Passwortes für alle Benutzer- und Computerkonten in dem AD-Forest durchzuführen. Die folgenden Schritte dienen als Leitfaden.

Die folgenden Konten sollten zurückgesetzt werden:

So sichern Sie die Netlogon-Channel-Verbindungen Ihrer Organisation:

Setzen Sie die folgenden Empfehlungen zur Sicherung der VPN Ihrer Organisation um:

Stellen Sie unbenutzte VPN-Server ein. Reduzieren Sie die Angriffsfläche Ihrer Organisation, indem Sie unbenutzte VPN-Server, die als Einstiegspunkt für Angreifer dienen können, einstellen. Schützen Sie Ihre Organisation vor VPN-Schwachstellen:

Wir verwenden Cookies, und Google reCAPTCHA, das Google Fonts lädt und mit Google-Servern kommuniziert. Durch die weitere Nutzung unserer Website stimmen Sie der Verwendung von Cookies und unserer Datenschutzerklärung zu.