Bluetooth ist eine weit verbreitete drahtlose Netzwerktechnologie, genauer gesagt, ein lizenzfreier Funkstandard, welcher durch die Arbeitsgruppe IEEE 802.15.1 des US-amerikanischen Institute of Electical and Electronics Engineers definiert wurde.

Dabei bietet Bluetooth eine verbindungslose oder verbindungsorientierte Punkt-zu-Punkt Verbindung zwischen verschiedensten digitalen Endgeräten, um Daten sowie Sprache untereinander auszutauschen.

In den frühen 90er Jahren gründeten verschiedenste Firmen wie IBM, Sony Ericsson, Nokia sowie Toshiba die Bluetooth Special Interest Group (Bluetooth-SIG). Dieser Zusammenschluss entwickelte eine technologische Lösung für einen drahtlosen Datenaustausch unter dem Code Namen „Bluetooth“.

Die Bluetooth-SIG ist heute eine Non-Profit Organisation aus insgesamt ca. 33000 Unternehmen, welche gemeinsam den Bluetooth-Standard definieren und diesen stetig weiter entwickeln.

Mithilfe von Bluetooth können Geräte Daten austauschen und übertragen. Dies geschieht über ein ISM-Band (Industrial Scientific Medical) zwischen 2,402 GHz und 2,480 GHz. Da jedoch auch andere drahtlose Übertragungsmedien, wie beispielsweise WLAN in diesem Frequenzbereich arbeiten, werden mithilfe des sogenannten Frequenzhopping (FHSS) die Kanäle mit 1600 Frequenzsprüngen in der Sekunde gewechselt. Dadurch wird eine durchgehende Stabilität der Bluetooth-Verbindungen erreicht.

Damit ein Datenaustausch unter Bluetooth gewährleistet werden kann, muss das Gerät über einen Bluetooth-Chip verfügen, welcher über eine Sende- sowie Empfangseinheit verfügt und fest mit der Hardware verbunden ist. Zudem muss eine Software installiert sein, die den Datenverkehr steuert.

Sobald sich zwei Endgeräte, beispielsweise Smartphones miteinander verbinden, wird ein sogenanntes Wireless Personal Area Network (Piconet) erzeugt, bei dem eine Punkt-zu-Punkt Verbindung entsteht.

In einer solchen Punkt-zu-Punkt Verbindung können maximal 8 Endgeräte miteinander verbunden werden. Insgesamt können sich 248 Geräte anmelden, müssen jedoch passiv bleiben. Bei der aktiven Verbindung fungiert ein Gerät als „Master“ und die restlichen Geräte als sogenannte „Slaves“.

Kurz gesagt ist der Master für die Steuerung der Kommunikation innerhalb des Pico-Netzes verantwortlich. Für die Identifizierung der einzelnen Geräte sorgt eine 3 Bit- Active-Member-Address (AMA).

Gerätschaften, welche nicht aktiv an dem Datenaustausch beteiligt sind, können im sogenannten Parkmodus die Synchronisation halten. Für diesen Parkmodus erhalten alle Teilnehmer jeweils eine 8-Bit Passive Member Adresse. (PMA). Bluetooth-Geräte können dabei gleichzeitig in mehreren Pico-Netzen angemeldet sein, jedoch nur in einem Netz die Rolle des Masters übernehmen. Einen Zusammenschluss von 10 Piconetzen nennt man dann Scatternet, bei dem die Datenrate dann aber häufig sehr niedrig ausfällt.

(Synchronous Connection Oriented):

(Asynchrones Connectionsless Link)

Sonstige Daten werden mithilfe der asynchronen Datenübertragung übertragen. Die Geschwindigkeit spielt bei diesem Verfahren keine Rolle. Es stellt jedoch sicher, dass die Daten zu 100% am Ziel ankommen.

Eine Verbindung wird immer zwischen einem Sender und einem oder mehreren Empfängern nach dem Protokoll der verschiedensten Bluetooth-Versionen aufgebaut. Die Protokolle wurden von der SIG entwickelt.

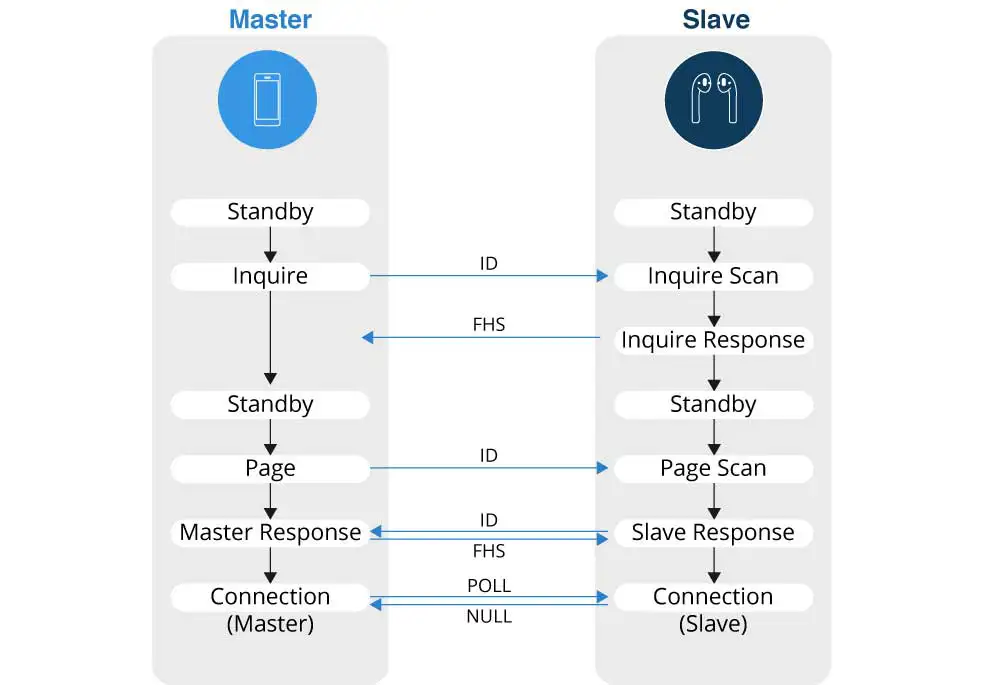

Nach der Bluetooth-Aktivierung erfolgt eine Authentifizierung über eine 48-Bit lange Mac-Adresse, die „in der Regel“ nicht verändert werden kann. Sie ist einzigartig. Dabei befinden sich unverbundene Geräte im sogenannten Scan-Modus. Ein erstmaliger Berührungspunkt zwischen Master und Slave wird dadurch möglich.

Der eigentliche Verbindungsaufbau beginnt mit der Inquisitionsphase. Dabei sendet der Master eine Inquery-Message an alle verfügbaren Geräte, die in seinem Bereich liegen und erreichbar sind. Die angesprochenen Geräte antworten mit ihrer Mac-Adresse. Mittels des Paging sucht sich das Master-Gerät die richtige Adresse einen Gerätes aus und synchronisiert sich mit diesem. Anschließend wird eine Verbindung mit dem Slave-Gerät aufgebaut, die dem Master-Slave erlaubt, verschiedenste Dienste zu enumerieren.

Dies geschieht mithilfe des Service Discovery Protocol. (SDP). Sobald der Service-Scan abgeschlossen ist, beginnt das Master-Gerät einen Verbindungskanal zu dem Slave-Gerät aufzubauen. Dazu wird das Protokoll L2CAP verwendet. Spezielle Dienste verwenden einen zusätzlichen Kanal, genannt RFCOMM, der über L2CAP-Kanal hinaus funktioniert und über einen virtuellen seriellen Port bereitgestellt wird.

Der Datendurchsatz bei Bluetooth beträgt 1MBit pro Sekunde. Eine asymmetrische Bluetooth-Verbindung hat eine Datenrate von 723 kBit/s in Download-Richtung und 57,6 kBit/s in Upload Richtung.

Je nach Anwendung kann Bluetooth erhebliche Latenzprobleme aufweisen. Beim Video-Streaming auf einem Smartphone wird beispielsweise das Video so verzögert, dass etwaige Übertragungsverzögerungen des dazugehörigen Sounds auf Bluetooth Kopfhörer nicht bemerkt werden. Der Nachteil daran ist, dass sehr wenige Bluetooth Kopfhörer ein lippensynchrone Wiedergabe ermöglichen, da eine Verzögerung von 60 – 80 Millisekunden vorausgesetzt werden muss. Gängige Kopfhörer verzögern das Signal auf 200 Millisekunden. Zusammengefasst bedeutet dies, dass Bluetooth zwar einige Probleme, wie beispielsweise „Kabelsalat“ löst, jedoch in Hinblick auf Qualität je nach Endprodukt schlechter abschneidet.

Die Reichweite von Bluetooth wird in drei Leistungsklassen unterteilt. Die Reichweite ist dabei von der Sendeleistung und der Empfangsempfindlichkeit der Empfänger abhängig.

| Klasse | maximale Sendeleistung | Mindestreichweite bei Sichtverbindung |

| 1 | 100 mW / 20 dBm | 100 m |

| 2 | 2,5 mW / 4 dBm | 20 m |

| 3 | 1 mW / 0 dBm | 10 m |

Da bei diesem Verfahren die Daten kabellos untereinander ausgetauscht werden, muss dementsprechend eine ausreichende Sicherheit gegeben sein. Dabei werden zwischen drei unterschiedlichen Sicherheitsstufen unterschieden:

Niedrig:

Geräte können sich innerhalb eines Pico-Netzes untereinander erkennen und ohne Authentifizierung miteinander kommunizieren.

Mittel:

Die Geräte können sich innerhalb eines Pico-Netzes untereinander erkennen aber ohne Authentifizierung keine Verbindungen zueinander herstellen.

Hoch:

Die Geräte können sich innerhalb eines Pico-Netzes nicht erkennen. Eine Verbindung ist nur mittels Authentifizierung möglich.

Unter Umständen wird vom Knotenpunkt (Slave-Gerät) ein Sicherheitsmechanismus (Paaren) inseriert. Dadurch werden nur autorisierte Endgeräte zugelassen, damit im Piconet ein gewisser Schutz besteht. Das Slave-Gerät sendet eine Anfrage an das Master-Gerät, welches eine PIN-Abfrage durchführt.

Stimmt der PIN-Code überein, wird eine Verbindung aufgebaut. Im abgesicherten Modus wird dabei der PIN-Code chiffriert übertragen. Dies geschieht mithilfe eines zweiten Codes.

Es gibt jedoch auch noch weitere Übertragungstechnologien, mit denen Daten drahtlos übertragen werden können. Eine der bekanntesten Technologien ist WIFI. Doch worin liegt der Unterschied zwischen WIFI und Bluetooth?

| WIFI | Bluetooth | |

| Bandbreite | Hoch Bis zu 800 Mbit/s (2,4 GHz) Bis zu 1733 Mbit/s (5 GHz) |

Gering 0,8 Mbit/s bis 25 Mbit/s |

| Reichweite | Bis zu 100 Meter | Bis zu 10 Meter |

| Energieverbrauch | Hoch | Gering |

| Frequenzbereich | 2,4 GHz sowie 5 GHz | 2,4 GHz |

| Sicherheit | Sicherer bei starken Passwörter durch aktuelle Verschlüsselungstechnologien wie (WPA2 und WPA3) |

Weniger Sicher

Authentifizierung oft mangelhaft, teilweise unverschlüsselter Datenverkehr |

| Anwendungsgebiete | Mobile Devices, PC, Netzwerk, Router, Tv |

Mobile Devices, PC, Tv, Lautsprecher, Tastatur |

Wir verwenden Cookies, und Google reCAPTCHA, das Google Fonts lädt und mit Google-Servern kommuniziert. Durch die weitere Nutzung unserer Website stimmen Sie der Verwendung von Cookies und unserer Datenschutzerklärung zu.