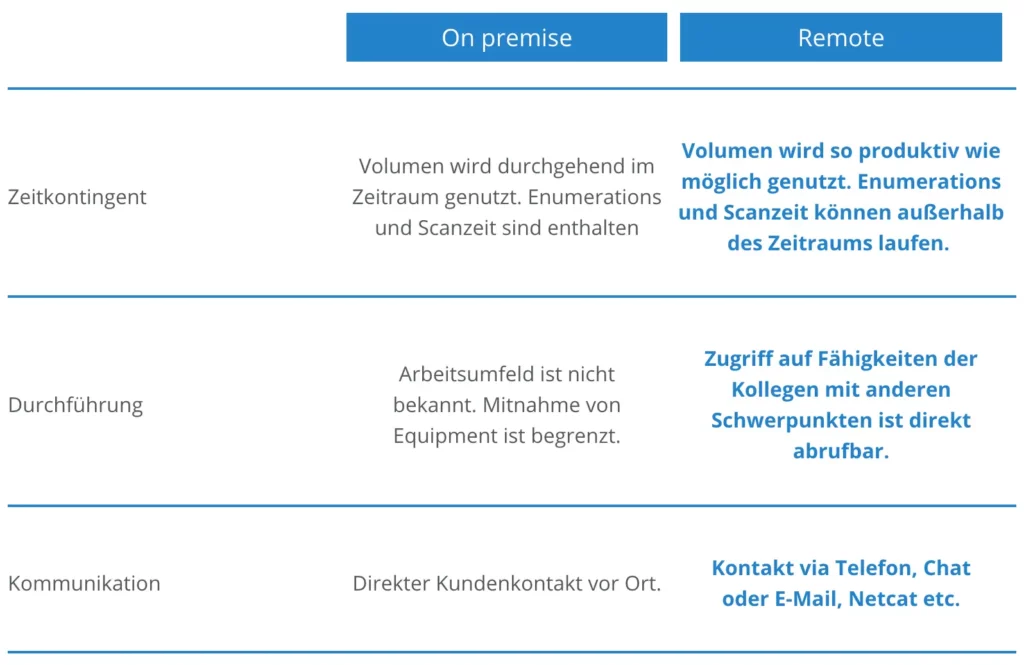

Zeitkontingent

Volumen wird durchgehend im Zeitraum genutzt. Enumerations und Scanzeit sind enthalten

Volumen wird so produktiv wie möglich genutzt. Enumerations und Scanzeit können außerhalb des Zeitraums laufen.

Die Vorgehensweise während eines Penetration Test wird auf vielen Seiten unterschiedlich definiert. In diesem Artikel wollen wir auf die Unterschiede von „Vor Ort“ Pentests sowie „Remote“ Pentests eingehen.

Ein Penetration Test ist schon lange nicht mehr das, was man in den 90er Jahren als Black Box Testing verstanden hat. Heutzutage gehört einiges mehr dazu, um einen gewissen Sicherheitsstandard etablieren zu können. Im Rahmen der Informationssicherheit muss man genauso den Faktor Mensch sowie die physische Sicherheit mit in Betracht ziehen. Ob sich eher ein Remote Pentest oder ein On Premise Pentest für Ihre Zwecke eignet und was bei einem Pentest überhaupt getan wird, werden wir Ihnen im Folgenden aufzeigen.

Von der Vorgehensweise kann man durchschnittliche Penetration Tests in drei Stufen unterteilen.

Zunächst kommt das, was die meisten unter „Hacken“ kennen und hören. Man schaut sich die äußerlichen Begebenheiten eines Zieles an und versucht, so viele Informationen wie möglich zu erlangen, um im Anschluss passende Einfallsvektoren zu finden. Klassische Beispiele wären hierbei das CMS (Content Management System) der Webseite wie WordPress oder Typo3, gewisse Funktionalitäten wie bspw. Kunden-/Lieferantenportale oder Online-Shops, aber auch generelle Dienste, die nach außen öffentlich sind (Outlook, Mail, etc.).

Im Optimalfall (seitens des Kunden) gibt es von außen keine direkten gravierenden Möglichkeiten, um in das interne Netz zu gelangen. Daher wird alternativ der Faktor Mensch ausgenutzt, da dieser eben immer noch das einfachste Ziel in jedem Unternehmen ist. Über ein gezieltes Social Engineering Szenario gelangt man in das interne Netzwerk des Kunden und ab da beginnt der Großteil eines On Premise oder Remote Pentests.

Hat es der Hacker in das interne Netz eines Kunden geschafft, kommt natürlich die Frage auf, welchen Schaden er dort anrichten kann. Um diese Frage zu beantworten, wird ein Innentäter oder infiziertes Gerät simuliert. Dabei gibt es zwei Möglichkeiten, dies zu machen: Man setzt den Pentester vor Ort in das Unternehmen und lässt Ihn über den Zeitraum testen oder man führt einen Remote Pentest mithilfe eines Jump Hosts durch.

Wir von ProSec haben für On Premise und Remote Pentests eine eigenentwickelte Lösung gefunden: unsere Pentest Box. Sie dient als verlängerter Arm der Pentester und simuliert sowohl beim On Premise als auch beim Remote Pentest quasi einen infizierten Client oder Innentäter im Netzwerk des Kunden.

Ein solches Eindringen erfolgt durch Phishing oder aber auch evtl. durch einen verärgerten Mitarbeiter, der Schaden anrichten will. Der einzige Unterschied unserer Pentest Box zu einem infizierten Client besteht darin, dass wir kein aktiver Nutzer im Active Directory sind, was allerdings keine größere Hürde darstellt.

Zusätzlich muss sich der Admin auch keine Sorgen machen, schlimmstenfalls einen Client mit Hackertools im Netz hinterlassen zu haben bzw. sich die Mühe zu machen, den Client neu aufzusetzen. Unsere Pentest Box macht sowohl On Premise als auch Remote Pentests leichter und ermöglicht es uns, den besten Schutz für Ihr Unternehmen zu gewährleisten.

Zeitkontingent

Volumen wird durchgehend im Zeitraum genutzt. Enumerations und Scanzeit sind enthalten

Volumen wird so produktiv wie möglich genutzt. Enumerations und Scanzeit können außerhalb des Zeitraums laufen.

Durchführung

Arbeitsumfeld ist nicht bekannt. Mitnahme von Equipment ist begrenzt.

Zugriff auf Fähigkeiten der Kollegen mit anderen Schwerpunkten ist direkt abrufbar.

Kommunikation

Direkter Kundenkontakt vor Ort.

Kontakt via Telefon, Chat

oder E-Mail, Netcat etc.

Sie möchten mehr über Remote Pentesting erfahren? Hier zum Kontakt

„On Premise“ Tests können im Gegensatz zu Remote Pentests schnell teuer werden. Da ein Penetration Test im Durchschnitt mehrere Wochen dauert, benötigt der Penetration Tester Unterkunft, Fahrtkosten + Spesen über diesen Zeitraum.

Ein Vorteil ist natürlich, dass der Pentester „physisch“ vor Ort ist und dadurch der Wissenstransfer deutlich mehr gegeben ist als nur über eine „Videokonferenz“ im Zuge eines Remote Pentests. Um hier dennoch den Wissenstransfer anzustreben, bietet die ProSec über die Ergebnisse, die Abschlusspräsentation und den Action Plan eine deutliche Basis der Themen.

Die Vorteile eines Remote Pentests überwiegen natürlich, wobei man auch hier Nachteile aufzählen kann, bspw. dass die durchgängige Stromzufuhr Pentest Box gewährleistet werden MUSS. Ebenso kann es zu Verbindungsabbrüchen kommen oder dem Aussperren durch die Firewall, daher muss die Box auch in Einzelfällen „gewhitelisted“ werden. Diese Probleme können im Zuge eines Remote Pentests jedoch leicht durch beidseitige Kommunikation der Single Point of Contact umgangen werden.

Da Penetration Tests immer passend dem Schutzbedarf eines jeden Unternehmens angepasst werden, macht es Sinn, die wirtschaftlichen sowie zeitlichen Ressourcen in Betracht zu ziehen, ebenso den Grad des Realistischen eines Angriffes. Daher empfiehlt es sich, im Regelfall auf einen „Remote“ Pentest zurückzugreifen.

Die „On Premise“ Variante macht wiederum Sinn, wenn der Fokus eines Unternehmens auf den Sicherheitsanforderungen liegt und der Wissenstransfer vorrangig ist.

Wir verwenden Cookies, und Google reCAPTCHA, das Google Fonts lädt und mit Google-Servern kommuniziert. Durch die weitere Nutzung unserer Website stimmen Sie der Verwendung von Cookies und unserer Datenschutzerklärung zu.