Durch die globale Vernetzung heutiger IT-Systeme kommt es kaum noch vor, dass diese isoliert eingesetzt werden. IT-Systeme kommunizieren sowohl auf lokaler als auch globaler Ebene über Netzwerke, wie z. B. Mobilfunknetze oder das Internet.

Die Gesamtheit dieser global miteinander kommunizierenden IT-Systeme wird Cyber-Raum (cyber space) genannt.

Ein wichtiger Teil des Cyberspace ist das Internet und immer mehr IT Kommunikationsbeziehungen werden dorthin verlagert. Durch die ständige und tagtägliche Ansammlung enormer Daten- und Informationsfluten wird der Cyber-Raum zu einem sehr attraktiven Ziel für Hacker.

Neben dem Internet (GAN) werden jedoch auch noch viele andere Vernetzungsstrukturen genutzt, beispielsweise LAN, WAN, etc.

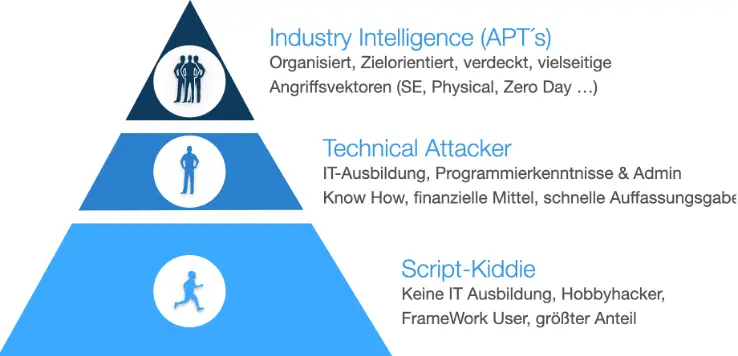

Verschiedenste Angreifergruppen nutzen primär den Cyber-Raum als Angriffsvektor, um ihre Interessen mit einem bestimmten Ziel zu erreichen.

…und viele andere Interessen

„Wenn Sie etwas haben, das für einen Konkurrenten wertvoll sein kann,

werden Sie gezielt und mit ziemlicher Sicherheit kompromittiert.“

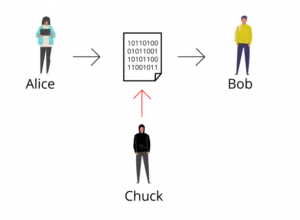

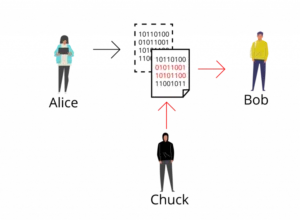

Phishing ist eine der häufigsten und vielversprechendsten Arten von Cyber-Angriffen. Angreifer versuchen über gefälschte E-Mails oder Websites auf Benutzerdaten zuzugreifen oder die IT-Umgebung des Unternehmens zu kompromittieren.

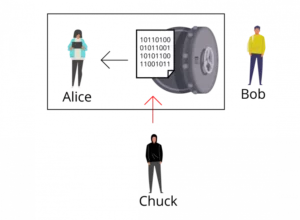

Bei Ransomware handelt es sich um Malware, in der deutschen Öffentlichkeit auch gerne Krypto-Trojaner oder Erpresser-Trojaner genannt. Bei diesem Cyber-Angriff werden kryptografische Verfahren anwendet, um die Dateien eines Nutzers zu verschlüsseln und ihm so den Zugriff auf diese zu verwehren, mitunter auch auf das gesamte Computersystem und das angeschlossene Netzwerk.

Je nach Ziel des Schadcodes kann die Malware Dateien im System löschen und bearbeiten oder Daten über das Verhalten des Benutzers an Dritte weitergeben.

Cross-Site-Scripting (XSS) sind Client-seitige Cyber-Angriffe auf Webseiten und was daran angeschlossen ist.

Dabei wird zum Beispiel der JavaScript-Code in Formfelder oder Anzeigen auf der Webseite eingefügt, der beim Zurückübermitteln an den Server ausgeführt wird. In eine ähnliche Kategorie fallen hierbei SQL Injections, die sich direkt an die angebundene Datenbank richten.

Bei Stored XSS wird der schädliche JavaScript-Code, der im Rahmen des Cyber-Angriffes in der Datenbank gespeichert wurde, bei jedem Aufruf ausgeführt.

Beim Social Engineering wird durch psychologische Manipulation mithilfe verschiedenster Methoden versucht, das Vertrauen einer bestimmten Person zu erhalten, damit diese wichtige Daten (z. B. Login-Namen und Passwörter) preisgibt. Gelegentlich handelt es sich auch um einfaches Belauschen einer Zielpersonen.

Durch die ständige Weiterentwicklung in der IT-Welt kommt es fast täglich zu neuartigen Cyber-Angriffsmethoden und Szenarien.

Weitere Cyber-Angriffsszenarien, wie Phishing, Ransomware oder Malware, findet man im Wiki unserer Website.

Leider gibt es keinen 100 prozentigen Schutz vor Cyber-Angriffen. Dennoch kann man durch geeignete Maßnahmen den Effekt solcher Angriffe eindeutig identifizieren und abschwächen.

Wir verwenden Cookies, und Google reCAPTCHA, das Google Fonts lädt und mit Google-Servern kommuniziert. Durch die weitere Nutzung unserer Website stimmen Sie der Verwendung von Cookies und unserer Datenschutzerklärung zu.