Redundanz in einem Netzwerk ist wichtig, um die Ausfallsicherheit zu erhöhen. Dafür bringt sie jedoch Nachteile wie beispielsweise Broadcast-Stürme mit sich. Diese Nachteile werden durch das Spanning Tree Protokoll (STP) aufgehoben, denn es verhindert sogenannte Schleifen, die durch die erforderliche Redundanz in einem Netzwerk aufkommen.

Was Broadcast-Stürme sind und wie genau das Spanning Tree Protokoll diese verhindert, erklären wir in diesem Beitrag.

Der Begriff „Broadcast-Sturm“ bezeichnet ein Problem in Netzwerken, bei dem eine große Anzahl von Broadcast-Nachrichten den Netzwerkverkehr überflutet und die Ressourcen des Netzwerks überlastet. Die häufigste Ursache hierfür ist die redundante Verkabelung mit zwei oder mehr Uplinks wischen zwei Switches. In einem solchen Fall werden Broadcasts und Multicasts auf alle Ports weitergeleitet mit Ausnahme des Ports, von dem der traffic kam. Dadurch wird eine Schleife erzeugt (Switch-Loop) und die Switches leiten die Broadcasts des jeweils anderen Switches weiter.

Broadcast-Frames werden vom Switch an allen Ports ausgegeben. Über redundante Verbindungen duplizieren sich die Frames und es entstehen Endlosschleifen (Endless-Loop/ Netzwerk-Loop/ Switching-Loop), die das Netzwerk so stark auslasten, dass der Normalbetrieb nicht mehr funktioniert.

Wenn Redundanzen in Netzwerken Probleme verursachen, warum vermeidet man sie dann nicht einfach?

Der Nutzen redundanter Verbindungen ist die Vermeidung eines Single Point of Failure: In lokalen Netzwerken werden redundante Verbindungen eingerichtet, um Fehlertoleranz im Netzwerk zu erhöhen und Backup-Möglichkeiten zu schaffen. So kann die Ausfallsicherheit eines Netzwerks gewährleistet werden.

Um die Vorteile von Redundanzen in Netzwerken nutzen zu können, ohne die Nachteile hinzunehmen, kommt das Spanning Tree Protokoll zum Einsatz. In den folgenden Abschnitten sehen wir uns genauer an, wie das funktioniert.

Das Spanning Tree Protokoll, kurz STP, wurde 1990 in der IEEE-Norm 802.1.D standardisiert. Es arbeitet auf Layer 2 des OSI-Schichtenmodells (Data-Link-Layer) und verhindert sogenannte Schleifen, die durch erforderliche Redundanz in einem Netzwerk aufkommen. Auch weitere durch Redundanzen verursachte Probleme wie Adresstabelleninkonsistenzen und Frame-Duplizierungen werden durch das STP verhindert. Um dies zu erreichen, nutzt das STP sogenannte Bridge Priority Data Units (BPDU) für den Informationsaustausch in einem Netzwerk.

Bei BPDU handelt es sich um Pakete, die Switche untereinander Austauschen, um mit Hilfe der übermittelten Informationen eine zuverlässige Netzwerk-Topologie und -Hierarchie zu errichten. Die Übertragungswege in lokalen Netzwerken werden trotz Redundanz und vermaschter Struktur eindeutig gehalten. Ein BPDU enthält Informationen über Switch-Ports wie Port-ID, Port-Priorität und MAC-Adressen, die für den späteren Verlauf relevant zur Bestimmung der Root-Bridge sind.

BPDU TCN Topologie Change Notification

BPDU TC Topologie Change

BPDU Conf/Hello

Bevor wir auf die Funktion des STP eingehen, sind seine Versionen erwähnenswert, die über die Jahre entwickelt wurden.

Dies ist eine Liste aller Versionen des Spanning Tree Protokolls:

Mithilfe des STP-Algorithmus kann eine sogenannte Root-Bridge ausgewählt werden. Wie bereits erwähnt, stammt das Spanning Tree Protokoll aus dem Anfang der 90er Jahre. In dieser Zeit waren Switches noch nicht so verbreitet. Man arbeitete stattdessen mit sogenannten Bridges. Die Auswahl der Root-Bridge erfolgt über die sogenannte Bridge-ID, die folgende Informationen erhält:

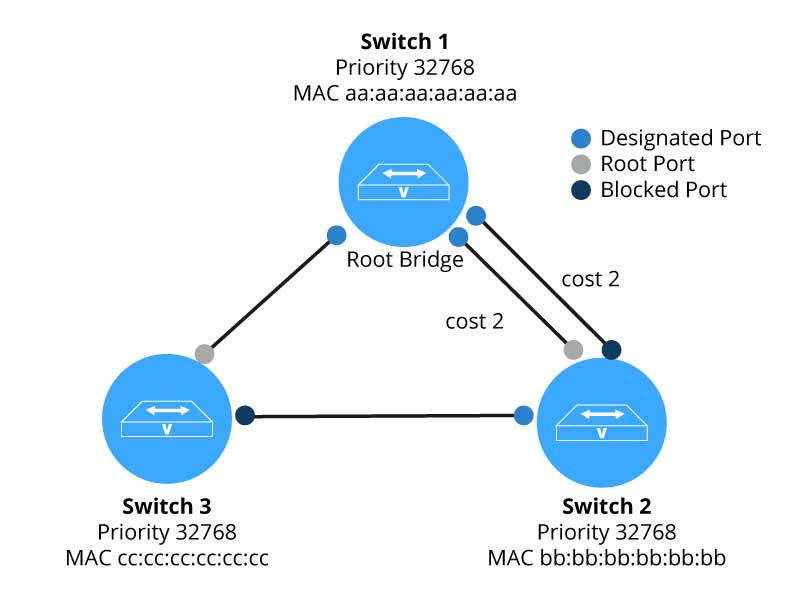

Der Switch mit der höchsten/ besten Priorität (niedrigste Wert) wird zur Root-Bridge ernannt. Es kann jedoch durchaus vorkommen, dass mehrere Switches die gleiche Priorität besitzen. Dann gilt laut dem Spanning Tree Protokoll: Wer die „kleinste“ Wertigkeit der MAC-Adresse vorweisen kann, gewinnt den Vergleich. Durch die Bestimmung der Root-Bridge wird also sichergestellt, dass gesendete Frames nur einen Weg nehmen: den über die Root-Bridge.

Den jeweiligen Ports müssen bestimmte Eigenschaften zugewiesen werden, um Filtern zu können, ob der Traffic blockiert oder zugelassen werden soll. Dabei werden folgende Switch-Port Bezeichnungen unterschieden:

Dieser Port beschreibt den kürzesten Weg zur Root-Bridge. Jeder Switch (bis auf die Root-Bridge) weist diese Rolle genau einem Port zu. Dies ist ein Forwarding Port. Er leitet Datenpakete weiter.

Diese Ports sind alle „Nicht-Root-Ports“, welche den Netzwerkverkehr weiterleiten. Endet also die Verbindung auf einem Root-Port, so ist am anderen Ende das zu finden, was man als einen „Designated Port“ bezeichnet. Die Root-Bridge verfügt ausschließlich über Designated Ports. Auch hierbei handelt es sich um einen Forwarding Port.

Diese Ports sind im Blocking oder Discarding Modus. Sie entstehen, wenn zwei Designated Ports miteinander verbunden sind. Bei diesen Verbindungen wird eine Seite zum Alternate und der andere bleibt ein Designated Port.

Diese Ports sind am Switch deaktiviert und leiten keinen Netzwerkverkehr weiter.

Der Algorithmus wird beim Spanning Tree Protokoll so lange durchlaufen, bis die Root-Bridge ermittelt werden konnte und die Ports dementsprechend konfiguriert wurden. So lange fließt kein Traffic. Die Ports durchlaufen während des Spanning Tree Protokolls unterschiedliche Status, bis sie ihre endgültige Rolle haben:

Funktion | 802.1D STP | 802.1w RSTP |

Administrativ aus | Disabled | Disabled |

Durch STP deaktiviert BPDU werden akzeptiert | Blocking | Discarding |

Kein „Nutzdatenverkehr“ | Listening | Discarding |

Kein „Nutzdatenverkehr“ MAC Tabelle wird gefüllt | Learning | Learning |

Normale Funktion | Forwarding | Forwarding |

Der Algorithmus ist nach dem IEEE 802.1D definiert und gibt folgende Portgeschwindigkeiten an:

| Geschwindigkeit | 802.1D-1998 (STP) Cost | 802.1D-2004 (RSTP) Cost |

| 10 Mbit/s | 100 | 2.000.000 |

| 100 Mbit/s | 19 | 200.000 |

| 1 Gbit/s | 4 | 20,000 |

| 10 Gbit/s | 2 | 2,000 |

| 100 Gbits | N/A | 200 |

Um anfangs in einem Netzwerk zu erkennen, welcher Switch die Rolle der Root-Bridge übernimmt, tauschen alle Switches gemäß dem Spanning Tree Protokoll untereinander sogenannte „Bridge Protocol Data Unit“-Frames (BPDU) aus. In dieser BPDU ist die Bridge-ID sowie die Root-ID enthalten. Dabei ist die Root-ID (bestehend aus 6 Bit) anfangs immer die gleiche wie die Bridge-ID. Die Bridge-ID setzt sich, wie im obigen Abschnitt erklärt, aus der Priorität sowie der MAC-Adresse zusammen.

Die Switches vergleichen im Zuge des Spanning Tree Porotkolls untereinander die empfangenen Bridge-IDs. Sollten diese kleiner sein, so aktualisiert der Switch die Root-ID des empfangenen Frames mit seiner eigenen. Zudem werden die Switchports angepasst. So entstehen neue Root-Ports, Designated-Ports sowie Blocked-Ports.

Dabei kann die Priorität zwischen 0 und 61440 variieren. Der häufigste Standard ist 32768. Die gültigen Prioritätswerte sind 0 oder Vielfache von 4096. Je niedriger die Zahl, desto wahrscheinlicher wird der Switch als Root-Bridge ausgewählt.

Die Priorität setzt sich aus den Kosten (Cost) zusammen (einheitslos) sowie der VLAN-ID (12 Bit). Es sind also 2^12 = 4096 VLANs möglich.

Der Algorithmus wird beim Spanning Tree Protokoll so lange durchlaufen, bis die Root-Bridge ermittelt werden konnte und die Ports dementsprechend konfiguriert wurden. So lange fließen keine Daten.

Wir verwenden Cookies, und Google reCAPTCHA, das Google Fonts lädt und mit Google-Servern kommuniziert. Durch die weitere Nutzung unserer Website stimmen Sie der Verwendung von Cookies und unserer Datenschutzerklärung zu.