Ein IT-Sicherheitsaudit bezeichnet eine Sicherheits- und Risiko Analyse anhand vorhandener Schwachstellen & Sicherheitslücken, Prozesse oder organisatorischer Maßnahmen in einem Unternehmen.

Sicherheitslücken können sowohl Computersysteme als auch Computerprogramme betreffen, die in den jeweiligen Unternehmen im Einsatz sind. Schwachstellen oder Sicherheitslücken basieren weitestgehend auf Fehlern in der Konzeption und Implementierung. Sie umfassen ebenfalls Design- und Konstruktionsfehler sowie menschliches Fehlverhalten (Algorithmen) in einer programmierten Anwendung (Computerprogramm/Dienst).

Die Identifikation und Ausnutzung dieser Schwachstellen durch Kriminelle können finanzielle Risiken und wirtschaftliche Schäden des Unternehmens hervorrufen. IT-Schwachstellenanalysen zielen eben genau darauf ab, diese Fehler systematisch zu finden, um Bedrohungen und mögliche Angriffsszenarien zu unterbinden oder zu minimieren, bevor diese Themen durch Kriminelle aufgedeckt und ausgenutzt werden.

In den meisten Fällen beginnt das IT-Sicherheitsaudit im Rahmen eines Qualitätsmanagements, um die genannten Probleme aufzuzeigen und auszuwerten. Es ist wichtig, ein umfangreiches Qualitätsmanagement, z.B. nach einer entwickelten Software, anzusetzen, um die gängigsten Fehler zu verhindern und eine Grundsicherung der Umgebung und der Software zu gewährleisten, die später in Unternehmen betrieben werden.

Dazu zählen auch die externen Abhängigkeiten, wie zum Beispiel die IT-Infrastruktur und IT-Umgebung (Betriebssystem), auf welcher die Anwendung betrieben wird, um potenzielle Einwirkungen zu analysieren, bewerten und auszuwerten. Diese sind ebenfalls Bestandteil einer Risiko- & Schwachstellenanalyse. IT-Sicherheitsaudits zählen zudem auch zum Bereich der Informations- und Netzwerksicherheit, die damit zusammenhängend unbedingt erforderlich ist.

Häufig sind technische Schwachstellen oder fehlende Maßnahmen Folge eines lückenhaften IT-Sicherheitskonzeptes. In einigen Fällen existiert gar kein dokumentiertes IT-Sicherheitskonzept, aus dem die technischen Maßnahmen abgeleitet werden können.

Besteht im Unternehmen ein einheitliches Verständnis davon, welche Informationen schützenswerter sind als andere und auf welchen Systemen diese verarbeitet werden?

Gibt es klare Vorgaben wie mit unterschiedlichen Informationen umzugehen ist?

Z. B. können Marketingkataloge vermutlich im „einfachen“ Papiermüll entsorgt werden, während für Personalunterlagen und Geschäftszahlen vielleicht ganz bestimmte Schredder mit besonders kleiner Schnittgröße vorgesehen sind. Solche unterschiedlichen Prozesse und Vorgehensweisen müssen in Form von organisatorischen Anweisungen festgehalten werden, um ein einheitliches Sicherheitsniveau zu gewährleisten.

Es ist daher im Rahmen eines IT-Sicherheitsaudits wichtig, nicht nur die technischen Schwachstellen zu betrachten, sondern ebenso die organisatorischen Rahmenbedingungen zu prüfen.

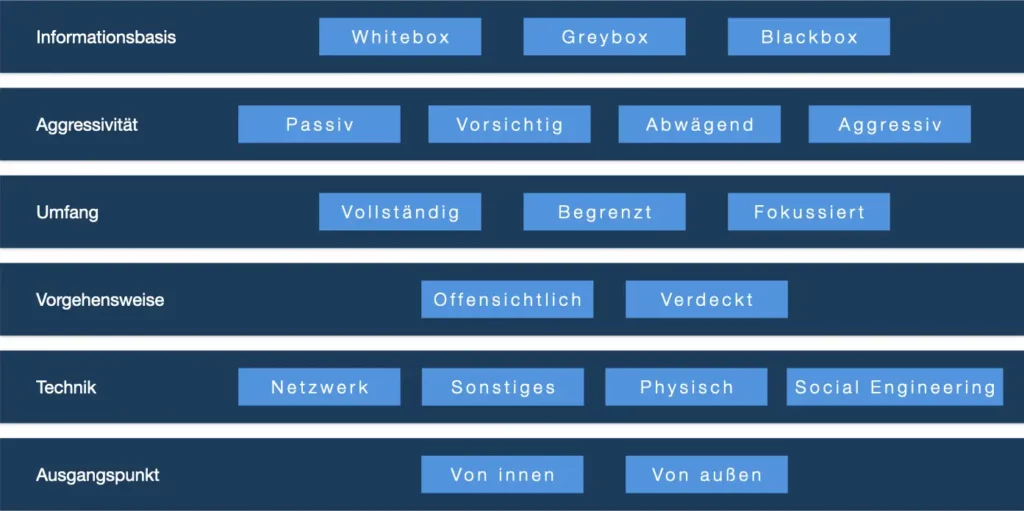

International werden IT-Sicherheitsaudits in der Norm ISO/IEC 27001 der ISO festgelegt. Dies beinhaltet in der Regel internationale Security Policies, die in Planung, Dokumentation und mit einer ständigen Weiterentwicklung des Informationssicherheitsmanagementsystems (ISMS) des Unternehmens in Verbindung stehen. Weitere Standards National richten sich nach dem BSI IT-Sicherheitshandbuch mit folgenden Unterscheidungen anhand eines Schaubildes:

Ergebnisse und Auswertungen von IT-Sicherheitsaudits basieren auf einem sogenannten Maßnahmenkatalog (Actionplan), der die Grundlage für weitere Schritte zur Behebung der Sicherheitslücken & Schwachstellen, durch die IT bzw. Administratoren der internen IT-Abteilung des Unternehmens, darstellt. Der Maßnahmenkatalog zeigt ebenfalls die genaue Auswirkung auf das Unternehmen, einen Lösungsansatz zur Behebung und zusätzlich Datenschutz-relevante Themen, sprich, ob eine Sicherheitslücke sich auch auf den Datenschutz auswirken kann.

Anhand dessen hat die IT eine Übersicht über den IST- und Sollzustand der Gegebenheiten und kann anhand dessen nach einer Risiko-Analyse abschätzen, in wieweit das Unternehmen bedarf an IT-Security hat oder nicht. Demnach können aufbauend auf den Ergebnissen des Maßnahmenkatalogs Mitarbeiter anhand von Zertifikaten nachgeschult oder weitergebildet werden, um zukünftig eine bessere IT-Umgebung innerhalb des Anwendungsbereiches zu gewährleisten.

Wir verwenden Cookies, und Google reCAPTCHA, das Google Fonts lädt und mit Google-Servern kommuniziert. Durch die weitere Nutzung unserer Website stimmen Sie der Verwendung von Cookies und unserer Datenschutzerklärung zu.