Am 14. März 2023 hat Microsoft eine kritische Sicherheitslücke in Microsoft Outlook veröffentlicht. Diese Schwachstelle erlaubt es Angreifern, ohne Zutun des Benutzers Passwörter in verschlüsselter Form zu stehlen, indem manipulierte Kalendereinladungen gesendet werden. Sind diese Passwörter schwach, können Angreifer sie entschlüsseln und auf sensible Daten zugreifen. Alle Versionen von Microsoft Outlook für Windows sind betroffen. Microsoft hat ein Update herausgebracht, um das Problem zu beheben. Es ist jedoch wichtig zu betonen, dass diese Sicherheitslücke auch durch gängige Best-Practice-Konfigurationen in der IT geschlossen werden konnte. Diese Maßnahmen sollten in allen betroffenen Systemen umgesetzt werden, um den Schutz weiter zu erhöhen und zukünftigen Bedrohungen entgegenzuwirken.

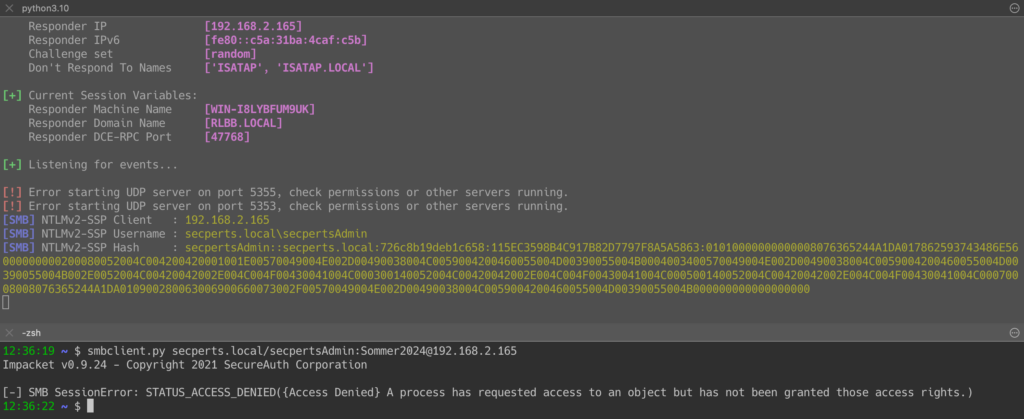

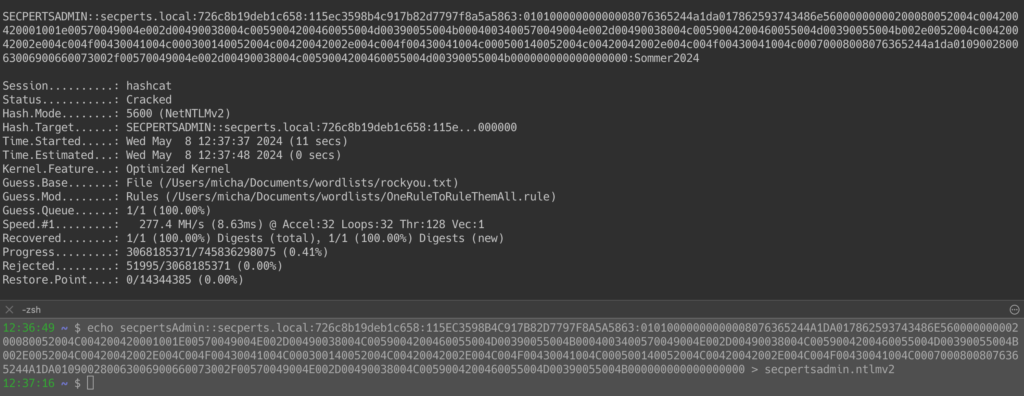

In einer manipulierten Kalendereinladung, die ein potentieller Angreifer per E-Mail an das Opfer schickt, ist ein Pfad zu einem individuellen Benachrichtigungston enthalten. Bei dem Pfad zu diesem Benachrichtigungston handelt es sich um einen UNC-Pfad (Universal Naming Convention). Das Ziel ist dabei ein vom Angreifer kontrollierter SMB-Server im Internet. Im Standardverhalten versucht ein Windows Client sich beim Aufrufen eines UNC-Pfades zu authentifizieren. Während dieser Authentifizierung kommt das NetNTLMv2-Hashverfahren zum Einsatz. Der Windows Client sendet den NetNTLMv2-Hash an den SMB-Server des Angreifers. Dadurch kann der Angreifer den Hash in einem Relay-Angriff nutzen oder den Hash offline cracken (um diesen Vorgang für Angreifer so schwer wie möglich zu gestalten siehe: Defense: Password-Management). Näheres dazu findest du in unserem Blog-Eintrag: Hashcat Password Cracking & Password Policy

Ein neuer Termin wird erstellt, die Erinnerungszeit auf 0 Minuten gesetzt.

Unter der Option “Sound…..” wird der Benachrichtigungston auf den vom Angreifer bereitgestellten UNC Pfad gesetzt

Der Termin wird an das Opfer gesendet, die Erinnerung öffnet sich automatisch

Der NetNTLMv2 Hash wird an den Angreifer übermittelt und durch diesen abgefangen

Besitzen Sie im Internet erreichbare Systeme, die eine Authentifizierung mittels NTLM zulassen, können über den oben beschriebenen Proof of Concept Authentifizierungen weitergeleitet werden, um sich über diesen Weg Zugriff zu verschaffen.

Damit der Angreifer die Schwachstelle übers Internet ausnutzen kann, sind folgende Punkte entscheidend:

Betroffen sind alle Microsoft Outlook Versionen für Windows.

In Outlook für Windows wird es dem User ermöglicht eine Sound-Datei für einen Outlook spezifischen Benachrichtigungston zu hinterlegen. Dies ist lediglich in der Windows Version von Outlook möglich. Outlook für macOS, Linux und iOS/Android sind nicht betroffen

Als erste Maßnahme sollte die betroffene Software gepatched werden. Microsoft hat bereits Sicherheitsupdates für die jeweiligen Outlook Versionen veröffentlicht. Diese können dem Microsoft Update Guide entnommen werden:

Die Firewall Konfiguration sollte so angepasst werden, dass SMB Verbindungen sowohl ein- als auch ausgehend eingeschränkt werden. Des Weiteren sollte die VPN Konfiguration für Remote Benutzer geprüft werden, damit die Einschränkungen auch greifen, wenn der Benutzer sich nicht im lokalen Netzwerk befindet. Durch Logging der Policies wird eine Nachvollziehbarkeit geschaffen.

Die Einstellungen der lokalen Windows Firewall können in der Domäne per GPO verteilt werden. Diese blockiert den Traffic auch für Benutzer, welche Remote arbeiten und sich nicht im Firmennetzwerk befinden.

Der Schlüssel zum Erfolg ist die Umsetzung einer komplexen Password Policy. Diese kann über die „Default Password Policy“ erfolgen oder über eine „Fine Grained Password Policy“. Weitere Infos dazu findest du in unserem Knowledge-Base Artikel Hashcat Password Cracking & Password Policy . Da die Rechenleistungen in den letzten Jahren kontinuierlich gestiegen sind, ist die Erhöhung der Mindestanforderungen an Passwörter, allein auf die Länge bezogen nicht mehr sinnvoll. Hier sollte vorallem auf das Blacklisting von einfachen Passwörtern (bspw. Sommer2024!, FirmennameJahr!, NameMeinerMutter+) forciert werden um ein Passwort Cracking mitteln Wörterbuchangriff zu erschweren. Das Implementieren einer Multi-Faktor-Authentifizierung ist unter den heutigen Bedingungen der Rechenleistung unabdingbar, um zum einen den Nutzern einfachere Passwörter möglich zu machen, und zum anderen Administrative Accounts effektiver zu schützenhilft ebenfalls, dem Angreifer seine Arbeit zu erschweren.

Durch eine Anpassung der Einstellungen zu Conditional Access wie z. B. Geo-Blocking (typische Länder) z. B. in Azure oder auf einer Firewall (Perimeter, Endpoint Protection Firewall) oder einem Session Revoke könnt ihr dem Angreifer mit hoher Wahrscheinlichkeit den Zugriff entziehen. Nach der Reaktion bedarf es nun einer umfangreichen Auswertung der Logfiles, um sicherzustellen, dass der Angreifer nirgendwo Einstellungen verändert und sich somit den Zugriff anderweitig möglich gemacht hat.

Es sollten Regeln in einem IDS System implementiert werden, welche eine Erkennung ermöglichen. In Verbindung mit IPS Regeln lassen sich Gegenmaßnahmen einleiten. Konkret geht es darum, das Ausleiten von internen Hashes via SMB ins Internet zu erkennen, zu blockieren und zu melden. Der NetNTLMv2 Hash wird von einem Computer im lokalen Netzwerk über Port 445 an eine externe IP-Addresse übermittelt (SMB-Server des Angreifers). Dieser Weg muss überwacht werden.

Beispielregel Snort: Snort 3.0 Rule CVE-2023-23397

alert file

(

msg:"FILE-OFFICE Microsoft Office Outlook appointment privilege escalation attempt";

flowbits:isset,file.ole;

file_data;

content:"|1F 85 00 00|";

content:"|1C 85 00 00|";

content:"_|00|_|00|s|00|u|00|b|00|s|00|t|00|g|00|1|00|.|00|0|00|_|00|";

content:"I|00|P|00|M|00|.|00|";

content:"|00 00 00 00 5C 00 5C 00|";

pcre:"/\x00\x00\x00\x00\x5c\x00\x5c\x00(\d\x00){1,3}\x2e\x00(\d\x00){1,3}\x2e\x00(\d\x00){1,3}\x2e\x00(\d\x00){1,3}/";

metadata:policy balanced-ips drop,policy max-detect-ips drop,policy security-ips drop;

reference:cve,2023-23397;

reference:url,msrc.microsoft.com/blog/2023/03/microsoft-mitigates-outlook-elevation-of-privilege-vulnerability/;

classtype:attempted-user;

gid:1; sid:300464;

rev:1;

)

Benutzer können in ActiveDirectory der Sicherheitsgruppe “geschützte Benutzer” hinzugefügt werden. Dies verhindert die Verwendung von NTLM als Authentifizierungs-Mechanismus. Dabei muss beachtet werden, dass es hierdurch zu Einschränkugen in Applikationen kommen kann, die NTLM verwenden bzw. vorraussetzen.

Falls ein Benutzer noch nie die Reminder Funktion genutzt hat, sind bestimmte Registry Keys nicht vorhanden. Sollten diese trotzdem vorhanden sein, kann dies ein Indicator of Compromise sein:

HKCU\Software\Microsoft\Office\<VERSION OF OUTLOOK>\Outlook\Tasks

HKCU\Software\Microsoft\Office\<VERSION OF OUTLOOK>\Outlook\Notes

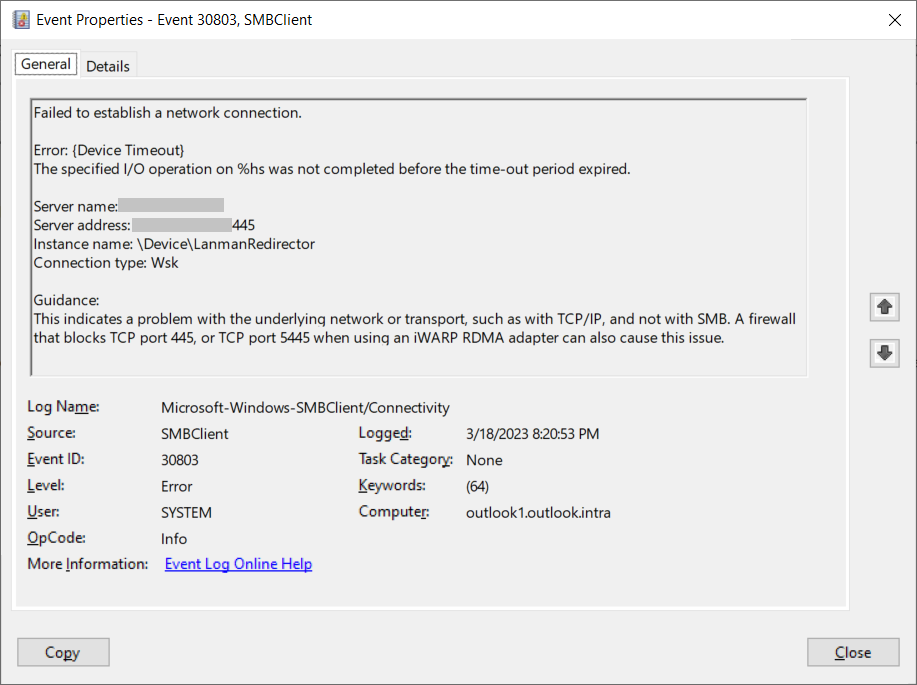

Der oben stehende Eventlog protokolliert Server Fehler und Warnungen für SMB und WebDav Verbindungen.

Die Event-IDs 0800, 30803, 30806, 30804, und 31001 auf non-trusted Server überprüft werden.

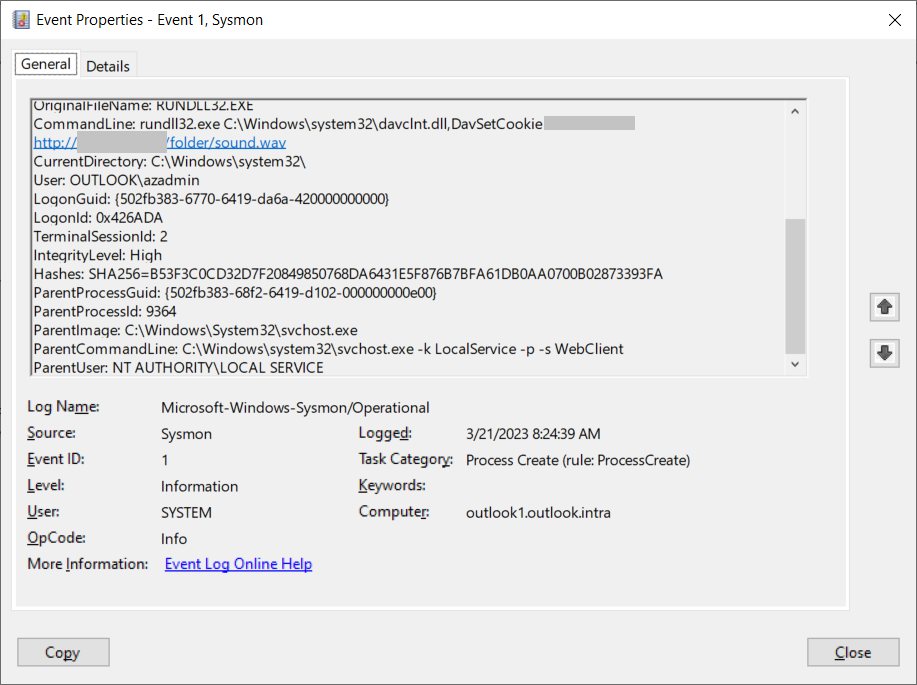

Wenn SMB Traffic ins Internet blockiert wird oder anderweitig fehlschlägt, fällt Windows auf WebDAV zurück um die Verbindung aufzbauen. Das führt zu einem potentiell einzigartigen Process Creation Event, welches in Endpoint Detection & Response (EDR) Lösungen oder anderen Endpoint Logging Mechanismen (z. B. Sysmon logs) verfolgt werden kann.

Auf Exchange Servern können folgende Logs auf potentielle Ausnutzung der Schwachstelle geprüft werden:

EWSLogs

IISLogs

PowerShellLogs

ServerInformation

ExchangeServerInformation

MessageTrackingLogs

OWALogs

Die Logs können z. B. darüber Aufschluss geben, ob es zu einem unauthorisierten Zugriff mittels Relay-Angriff kam. Genauere Informationen sind dem entsprechenden Microsoft Artikel zu entnehmen.

Folgende IP-Adressen sind laut Microsoft mit Angriffen in Verbindung gebracht worden:

101.255.119[.]42

213.32.252[.]221

168.205.200[.]55

185.132.17[.]160

69.162.253[.]21

113.160.234[.]229

181.209.99[.]204

82.196.113[.]102

85.195.206[.]7

61.14.68[.]33

Sofortmaßnahmen können unserem Knowledgebase Artikel entnommen werden:

Microsoft stellt ein Script bereit um Exchange Messaging Items (Mail, Kalender, Aufgaben) auf Modifikation der betroffenen Eigenschaft zu prüfen.

Falls das Script eine Modifikation erkennt, muss manuell entschieden werden, ob es sich um einen potentiell gefährlichen Wert handelt. Falls die Modifikation als schädlich eingestuft wird, kann man mittels des Scripts ein Cleanup des Messaging Items durchführen. Die genauen Schritte sind im oben verlinkten Artikel ausführlich beschrieben.

Für jeden Benutzer, gegen den ein Angriffsversuch unternommen wurde und für jeden Benutzer der kompromittiert wurde gilt es, das Passwort zurückzusetzen und, falls nicht vorhanden, weitere Sicherheitsmechanismen (wie z. B. Multi-Faktor-Authentication) einzurichten.

NVD: NVD – CVE-2023-23397

Microsoft Leitfaden für Sicherheitsupdates: Security Update Guide – Microsoft Security Response Center

Microsoft Script zur Erkennung und Bereinigung: CVE-2023-23397 script – Microsoft – CSS-Exchange

Microsoft Leitfaden zum Umgang mit CVE-2023-23397 Guidance for investigating attacks using CVE-2023-23397 | Microsoft Security Blog

Bilder zu PoC – Frankys Web Outlook CVE-2023-23397: Was ist zu tun? – Frankys Web

BMI Staatenliste Staatenliste im Sinne von § 13 Abs. 1 Nr. 17 SÜG

Snort Rule CVE-2023-23397 Snort – Rule Docs

ProSec Erstmaßnahmen Gehackt, was ist zu tun?

ProSec Password Cracking & Password Policy Hashcat Password Cracking & Password Policy

Wir verwenden Cookies, und Google reCAPTCHA, das Google Fonts lädt und mit Google-Servern kommuniziert. Durch die weitere Nutzung unserer Website stimmen Sie der Verwendung von Cookies und unserer Datenschutzerklärung zu.