Jeder, der heute einen E-Mail-Account benutzt, kennt den Begriff – man wird täglich geradezu damit bombardiert. Spam (auch Junk-Nachricht genannt) verursacht weltweit einen riesigen wirtschaftlichen Schaden.

Spam ist entweder ein Versuch, Ihnen Malware (Viren oder Trojaner) unterzujubeln, jemand verdient durch die Einblendung einiger Hundert Popup-Werbebanner Geld an Ihnen oder man versucht, Sie zur Eingabe von sensitiven Daten (wie Bankkonto etc.) zu verleiten.

In den Spams befindet sich oft ein Link, welcher Sie auf eine präparierte Webpage führt; auf der wiederum Ransomware verbreitet wird. „Ransom“ aus dem Englischen steht für Lösegeld, und genau das passiert: Durch Ransomware verliert der Empfänger Zugriff auf seine Daten, schlimmstenfalls alle Mitglieder der Domäne und – wenn überhaupt – nur durch Zahlung eines Lösegeldes (in virtueller Währung bspw. Bitcoin oder Monero) wieder freigegeben. Eine der bekanntesten Ransomware-Attacken geschah durch „WannaCry“ im Frühjahr 2017; mehrere Hunderttausend Rechner waren betroffen.

Spam ist nicht nur nervend, weil es Ihr Postfach unnötig vollstopft. Nein, Spam kann mitunter gefährlich sein. So können Spammails potenziell gefährliche Skripte beinhalten, mit denen u. a. Zugangsdaten und/oder Passwörter ausgespäht werden.

Es gibt verschiedene Wege, über welche eine E-Mail Adresse in die Hände eines Spammers gelangen kann:

Bei den meisten Gewinnspielen muss man heutzutage eine Emailadresse angeben

Adress-Daten werden rechtmäßig gekauft und an andere Firmen, u.a. für Werbezwecke, weiterverkauft

Ein Großteil der E-Mail-Adressen wird erraten, da es E-Mail-Adressen gibt, die bei nahezu jeder Domain vorhanden sind, wie z.B. postmaster@wunschname.de oder info@wunschname.de

Dies sind kleine Programme, welche Webseiten gezielt nach E-Mail-Adressen durchsuchen, bspw. aus Gästebucheinträgen oder dem Impressum von Webseiten

Spammer verschicken in der Regel ihre Nachricht über gekaufte Botnetze oder fehlkonfigurierte Mailserver an mehrere Millionen Empfänger, wohlwissend, dass nur ein sehr geringer Prozentsatz der Empfänger die E-Mails liest,/öffnet und so in die Falle tappt.

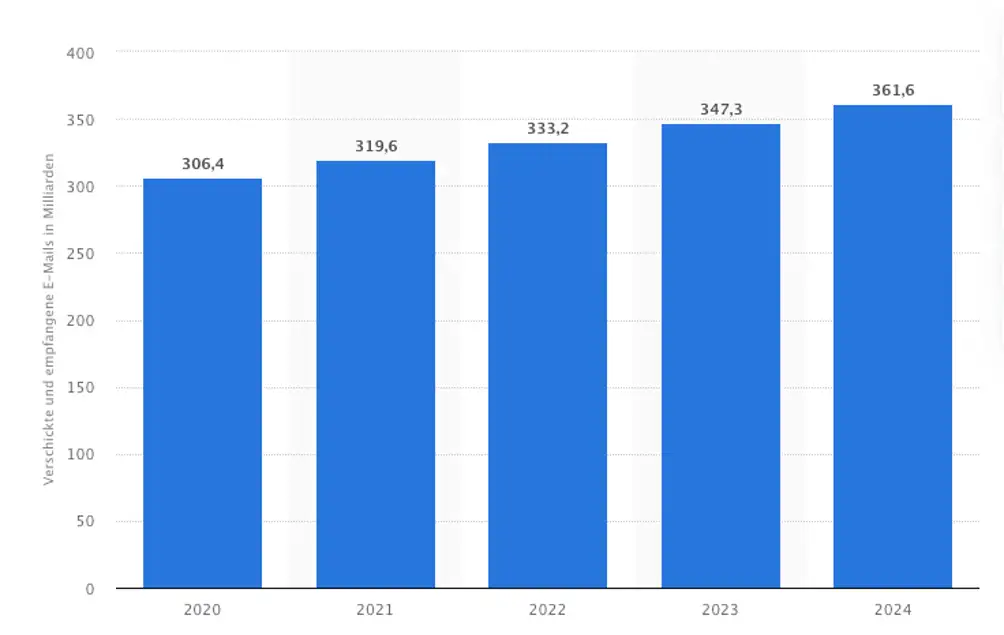

Daher ist für den Spammer der Versand verhältnismäßig günstig; der Großteil der Übertragungskosten lastet auf Provider und Empfänger. Jedes Byte an Spam, das übertragen wird, kostet die Unternehmen und Internetprovider bares Geld, da nicht die Zeit, sondern das Datenvolumen berechnet wird.

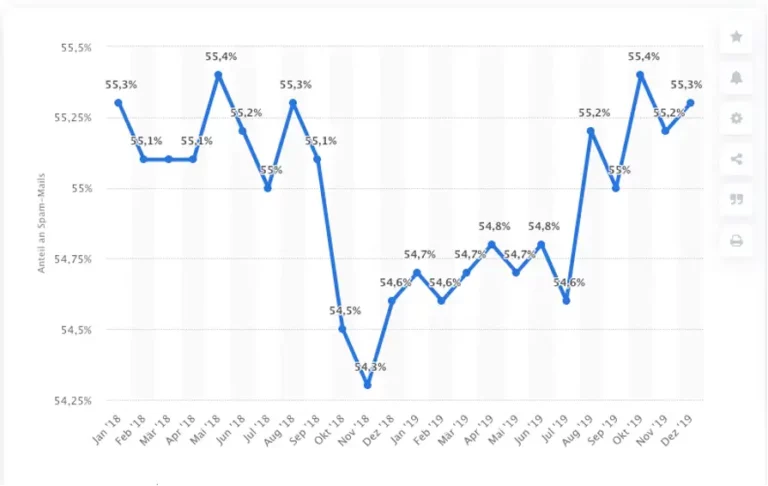

Bei hohem Empfangsaufkommen vom Junk-Nachrichten können Unternehmens-Server unter Umständen sogar komplett ausfallen. Außerdem entsteht zusätzliche Energieaufwand durch die Junk-Nachrichten sowie Zeit-/Arbeitsaufwand aufseiten der Unternehmen, da sie ihre Spamfilter warten müssen, um diese immer aktuell zu halten. Schätzungen gehen davon aus, dass weltweit über 90 Prozent aller E-Mail-Nachrichten Spam Mails sind.

Spam over Internet Telephony (kurz SPIT) sind unerwünschte und automatisch eingespielte Anrufe per VoIP.

Ist selten, kommt aber leider immer noch vor. Dies merkt man immer dann, wenn man seinen Anrufbeantworter alle Anrufe in Abwesenheit annehmen lässt.

Dabei werden Telefonverbindungen automatisiert aufgebaut. In dem Moment, in welchem man den Anruf annimmt, werden die Audiodaten über das RTP-Protokoll eingespielt. Dies sind meist aufgezeichnete Werbenachrichten, aber auch Aufforderungen, unter einer kostenpflichtigen Telefonnummer an dubiosen Gewinnspielen teilzunehmen mit der Lockung von hohen Gewinnen.

Werbebanner auf Websites sind ebenfalls Spam. Mit einem Klick kann man so eine Lawine von Pop-ups auslösen, als auch sich Malware einfangen.

Und dann gibt es noch das Spammen in Foren oder in den sozialen Netzwerken. Da hier ein großes Publikum zur Verfügung steht, setzt der Spammer automatisierte Bots ein, welche in den Kommentaren Werbung und Links zu Websites posten. Solche Kommentare werden jedoch meist schnell erkannt und wieder gelöscht.

An jeder Stelle, an welcher Spam erzeugt oder transportiert wird, kann man Maßnahmen ergreifen, um zumindest die Anzahl von Spams zu verringern.

Heutzutage hat im Grunde jedes E-Mail-Programm bereits integrierte Spamfilter, die Werbe-Emails vorab erkennen und direkt aussortieren, also in den Spam-Ordner Ihres Postfach-Eingangs verschieben. Spamfilter direkt beim E-Mail-Provider haben den Vorteil, dass die erkannten Spam-Mails schon aussortiert werden, bevor sie zugestellt werden. Das schont die Bandbreite und das eigene Postfach.

Spamfilter so zu konfigurieren, dass sie auf den Benutzer/die Benutzergruppe zugeschnitten sind, haben zwar große Erfolgsquoten (false positives, lassen sich meist vollständig ausschließen und false negatives auf 1 % bis 10 % reduzieren), allerdings ist der Einmalaufwand sehr hoch und man braucht Expertise. Außerdem muss der Filter ständig an die neuen Methoden und Spam-Arten angepasst werden.

Heuristische Spamfilter lernen Spam anhand diverser charakteristischer Merkmale zu erkennen und auszusortieren. Sie lernen den Unterschied zwischen „HAM“ (erwünschte Mail) und „Spam“ (unerwünschte Mail). Auch hier muss der Nutzer stets ein waches Auge auf die „aussortierten“ Nachrichten halten – manchmal werden „saubere“ E-Mails aufgrund des ein oder anderen Merkmals fälschlicherweise gefiltert.

Eine Kombination aus lokalem und netzseitigem Spamfilter ist ein effektiver Schutz.

Die dritte Sicht des Threat Modelings konzentriert sich auf die Assets eines Unternehmens, kritische Informationen, Daten sowie Maschinen und deren Aufenthaltsort. Daran anschließend erarbeitet man das Profil eines möglichen Angreifers. Man stellt sich die Fragen, was seine Motivation sein könnte, wie wertvoll diese Assets für ihn wären und wie viel Aufwand er betreiben müsste, um an diese Assets zu kommen.

Für Unternehmen ist es angebracht, nicht nur einen Ansatz des Threat Modelings allein zu wählen, sondern bestenfalls alle drei, um ein möglichst umfassendes Bild der Lage zu bekommen. Denn in der Realität gilt, je schwerer ein Angreifer es hat, an sein Ziel zu kommen, desto wahrscheinlicher wird er sich andere und einfachere Ziele suchen.

Aber es ist nicht nur wichtig, einem Angriff zu widerstehen, wenn er erfolgt, sondern auch wie man Angriffe überhaupt erkennen kann. Egal wie widerstandsfähig eine IT-Infrastruktur auch wirken mag, so kann man niemals mit absoluter Gewissheit die Möglichkeit einer Kompromittierung ausschließen und es ist stets besser, IoAs (Indicator of Attacks) als IoCs (Indicator of Compromise) zu finden.

Wir verwenden Cookies, und Google reCAPTCHA, das Google Fonts lädt und mit Google-Servern kommuniziert. Durch die weitere Nutzung unserer Website stimmen Sie der Verwendung von Cookies und unserer Datenschutzerklärung zu.