Der Begriff „IT-Outsourcing“ bezeichnet übersetzt vereinfacht den Leistungsbezug (Sourcing) von außerhalb eines Unternehmens (Out).

Damit umfasst der Betriff die Auslagerung von Leistungsbestandteilen im Bereich der Informationstechnologie. Die motivationalen Beweggründe zur Entscheidung einer Auslagerung sind oftmals folgende Gründe:

Mit der Konzentrierung von Leistungsbestandteilen bei einem spezialisierten Anbieter und den damit verbundenen Effizienzvorteilen werden gesamtheitlich Kostenersparnisse gegenüber einer eigenen Leistungsbereitstellung mit eigener Hardware und Personal verbunden. Auch einhergehend mit IT-Outsourcing sind Wirkungen im Bereich der Kostendarstellung zu nennen, so ist der Leistungsbezug in Form von Services anstelle eigener Investitionsbeschaffungen nicht im Anlagevermögen (CAPEX) zu berücksichtigen, sondern direkt ergebniswirksam in den operativen Kosten (OPEX) abzubilden.

Der Wettbewerb um IT-Fachkräfte führt bereits zum Engpass bei den erforderlichen Kompetenzen und Kapazitäten zur Aufrechterhaltung der IT-Leistungen. Um diesem zunehmenden Risiko entgegenzuwirken, ist oftmals die Auslagerung jener Leistungsbestandteile mit unzureichend verfügbaren Personalkapazitäten (FTE) und/oder fehlendem Kompetenzprofil eine der Entscheidungsgrundlagen für eine IT-Outsourcing-Initiative.

Weitere Beweggründe für IT-Outsourcing können technologischer, rechtlicher oder struktureller Grundlage entspringen. So stellt die Auslagerung der Geschäftsprozesse auch ein Verantwortungsübergang dar. Dieser kann die Weitergaben der Haftung für IT-Schäden, ausgelöst durch bspw. Malware, Ransomware oder Trojaner, an Auftragnehmer des IT-Outsourcings ermöglichen. Die Flexibilität, welche mit dem Outsourcing verbunden ist, bezieht sich auf die Servicebestandteile. Aufgrund der Spezialisierung in der Leistungsbereitstellung sind Managed Service Provider in der Lage, kurzfristige Anpassungen an IT-Services zu ermöglichen. Die Flexibilität geht hierbei bis hin zu Pay-Per-Use-Verfahren, die darauf fußen, dass nur die temporär tatsächlich benötigten Ressourcen bereitgestellt und verrechnet werden (beispielsweise Storage).

Nessus und OpenVAS bieten neben der reinen Anzeige von Schwachstellen, weiterführende Informationen zu diesen, wie zum Beispiel der Wert des Common Vulnerability Scoring System (CVSS), wie sie behoben werden können und weitere Verweise zu Informationen der Hersteller oder Einträgen von IT-Security Spezialisten und Organisationen.

Sie bieten auch eine Möglichkeit zum Delta-Abgleich der vorangegangenen Scans, um so eine Aussage über den Verlauf der auftretenden Schwachstellen vorlegen zu können.

Zusätzlich bieten sie sich als eine weitere Möglichkeit zur Unterstützung der Inventarisierung im Unternehmen an. Zur besseren Auswertung bieten beide Scanner auch die Möglichkeit, die jeweiligen Prüfberichte zu filtern und in unterschiedlichen Formaten zu exportieren.

Im Rahmen der Auslagerung von IT-Leistungen ist ein aktives IT-Risikomanagement und somit auch die Überprüfung von Verträgen unerlässlich. Gerne unterstützen wir Sie dabei. Wesentliche Fragestellungen sind dabei unter anderem:

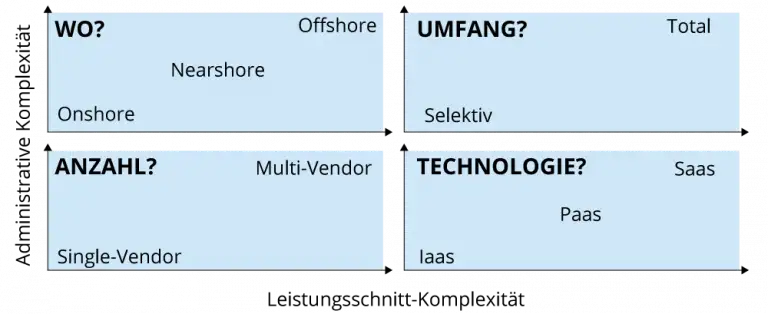

Genauso bedeutend, wie die Motivation und Ziele des IT-Outsourcings, ist die Entscheidung der Art des IT-Outsourcings sowie insbesondere der sogenannte Service- bzw. Leistungsschnitt innerhalb der gesamtheitlichen Prozessumgebung der IT. Nachfolgendes Schaubild zeigt die Fragestellungen und einige der Ausprägungen, die als Ergebnis im Rahmen der Anforderungsaufnahme zu bewerten sind:

Zur Ermittlung des Leistungsschnitts und zur Erarbeitung des Outsourcing-Modells sind folgende Ausprägungen in ihrer Relevanz zu bewerten:

Wie umfangreich sind die Leistungsbestandteile extern zu erbringen? Selektive IT-Outsourcing umfasst hoch spezialisierte Aufgaben (bspw. Softwareentwicklung) aber auch Basisleistungen (bspw. Housing & Hosting) als potenzieller Umfang. Dem gegenüber steht ein komplettes IT-Outsourcing. In diesem Fall stellt ein externer Anbieter den gesamten IT-Leistungsumfang zur Verfügung und die interne unternehmenseigene (Auftraggeber) Verantwortung wird auf Koordination und Kontrolle des Providers reduziert.

Wie wichtig ist die geographische Nähe zum Auftragnehmer? Je standardisierter ein Leistungsbestandteil und je weniger ein Bestandteil von persönlicher Interaktion geprägt ist, desto kostenoptimierter (Offshore) kann der Leistungsbestandteil in der Regel vergeben werden. Ist die Interaktion notwendig (bspw. On-Site-Einsätze), ist ein Onshore-Ansatz fast schon zwingend notwendig.

Wie erfolgen die Steuerung und Bereitstellung der Leistungen? Je nach Leistungsschnitt ist oftmals ein ergänzender Anbieter für zusätzliche Leistungsbestandteile im IT-Outsourcing-Vorhaben zu berücksichtigen und in die Prozesswelt zu integrieren. So bietet sich beispielsweise das Lizenzmanagement oder der Bereich IT-Sicherheit im Sinne einer Trennung der Ausführung und Kontrolle an.

Wie umfangreich erfolgt der Leistungsschnitt im Rahmen des selektiven Outsourcings? Die klassische Unterteilung sieht in etwa wie folgt aus:

Neben der klassischen Unterteilung sind inzwischen in Form von Serviceprodukten neue Leistungsschnitte in der IT auf Basis der technologischen Entwicklung etabliert. Dies sind:

IaaS:

Der Provider stellt die Ressourcen, wie virtuelle Maschinen, Netzwerkverbindungen und Speicherplatz, in einem Rechenzentrum bereit.

PaaS:

Bei dieser erweiterten Stufe überritt der Provider auch die Verantwortung für das Betriebssystem vom Kunden und übernimmt somit die Administration der IT-Umgebung.

SaaS:

Die letzte Stufe inkludiert nicht mehr nur IT-Ressourcen, sondern auch Prozesse und Applikationen. Ein bekanntes Beispiel stellt O365 dar, es können jedoch auch CRM-, Kommunikations-, oder ERP-Systeme auf diesem Weg bereitgestellt werden.

Bei der Definition einer Cloud-Strategie sind insbesondere im Bereich der IT-Sicherheit eine Vielzahl an Fallstricken, aber auch viele Möglichkeiten mit verbunden. Nachfolgend haben wir die wesentlichen Punkte, welche betrachtet werden, skizziert:

Mit dem Vorhaben eines IT-Outsourcings sind jedoch nicht nur Vorteile verbunden, auch Risiken sind gegeben. So ist die IT nicht mehr in der eigenen Hand und ein gewisser Kontrollverlust geht ebenso einher, wie eine gewisse Abhängigkeit zum IT-Provider.

Dies ist insbesondere ersichtlich in Beispielen, welche die Erwartungshaltung beider Seite (Auftragnehmer und Auftraggeber) nicht erfüllen, deswegen ist insbesondere eine vorzeitige und umfassende Dokumentation der Anforderungen genauso unerlässlich, wie ein wirkungsvolles und vertraglich klar definiertes Regelwerk in Form von SLAs auf den jeweiligen Serviceebenen. Ergänzend dazu sind tangierende Maßnahmen zur Erfüllung der Kontrollpflicht im Kontext der starken Abhängigkeit zum Anbieter zu integrieren.

Hierzu zählen beispielsweise Auditierungen der Prozesse und Systeme, die Durchführung von Penetrationstests oder eine direkte Integration von Experten im Rahmen des IT-Outsourcing-Projektvorhabens als unabhängige qualitative Bewertungsinstanz der Transition bzw. der Etablierung der Regelwerke und Prozessabläufe für die zukünftige Kooperation im Liniengeschäft.

Sofern ein IT-Outsourcing als Vorhaben oder als konkretes Projekt in der Umsetzung ansteht, empfehlen wir den Blick von außen als qualitätsscherende Maßnahme zu berücksichtigen. Auf Basis unserer Erfahrungswerte in der vertraglichen Gestaltung und der technischen Realisierung solcher Vorhaben unterstützen wir die Sicherstellung der IT-Outsourcing-Potenziale, ohne Kompromisse bei der IT-Sicherheit einzugehen.

Wir verwenden Cookies, und Google reCAPTCHA, das Google Fonts lädt und mit Google-Servern kommuniziert. Durch die weitere Nutzung unserer Website stimmen Sie der Verwendung von Cookies und unserer Datenschutzerklärung zu.