SMS Phishing – auch Smishing genannt – ist, wie der Name schon vermuten lässt, eine Variation des klassischen Phishings, die auf SMS Nachrichten anstelle der klassischen E-Mail setzt.

Die Gründe für die Verwendung und steigende Popularität der Smishing Attacken sind verschieden.

Zum einen gibt es einen psychologischen Faktor, der auf einem generellen Vertrauen hinsichtlich der SMS-Nachrichten basiert. Der Großteil der Menschen ist sich mittlerweile durchaus den Gefahren von Spam– und Phishing E-Mails bewusst und schaut auch öfters kritisch auf unbekannte E-Mails.

Unsere Handys und Smartphones hingegen sind private Geräte, denen wir generell mehr Vertrauen entgegenbringen. Hier spielt also die Unwissenheit vor solchen Gefahren eine enorme Rolle.

Aus diesen und weiteren Gründen wie der generellen Flut an Spammails ergibt sich, dass nur circa 20 % aller E-Mails gelesen werden und auf lediglich 3 % auch geantwortet wird. Bei SMS-Nachrichten sieht es allerdings ganz anders aus: Hier werden ganze 98 % aller Nachrichten gelesen und auf 45 % auch beantwortet.

Die Chancen für Kriminelle, dass ihre Scam-Nachrichten Beachtung finden, ist also deutlich höher wie beim klassischen Phishing. Zu dem psychologischen Faktor kommt noch die technische Seite als klarer Erfolgsfaktor hinzu. Smartphones sind schlicht oft wesentlich schlechter geschützt als z. B. Computer an Arbeitsplätzen und somit anfälliger für gefährliche Malware.

Genau wie das klassische Phishing hat auch das Smishing klare Ziele für die Täter. Diese decken sich mit denen des klassischen Phishings und können generell in drei große Bereiche eingeteilt werden:

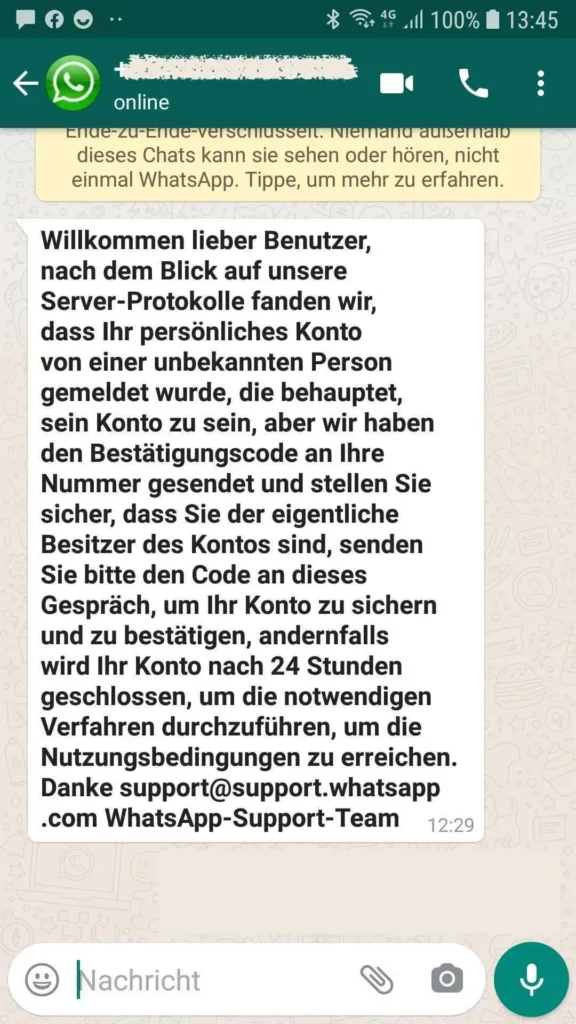

Oft haben Smishing Angriffe das Ziel, Login-Daten für Onlinekonten zu erbeuten. Besonders beliebt bei kriminellen Hackern sind klassischerweise die Login-Informationen von Online-Banking. Dabei profitieren sie sogar von Nachrichten der „echten“ Banken, die oftmals Warnungen in Form einer SMS-Benachrichtigung versenden, wenn es zu ungewöhnlichen Kontoaktivitäten kommt.

Diese Form des Smishings ist so beliebt, dass sie sogar einen eigenen Namen – „Bank Smishing„ – bekommen hat. Die Möglichkeiten der modernen Technik werden auch hier oft unterschätzt: So ist es zum Beispiel möglich, den Absender einer SMS zu verschleiern oder zu fälschen. So werden Nachrichten von einem Rechner aus versendet und dann auf dem Smartphone des Opfers automatisch einer legitimen Absendernummer zugeordnet. Es gilt also, dass man niemals seine Kontoinformationen teilt. Sie sind privat und gehen niemanden etwas an. Es gibt keine Gründe, warum ein seriöses Unternehmen Anmeldedaten Ihrer Kunden erfragen würde.

Sein Opfer dazu zu bringen, eine infizierte Datei herunterzuladen, ist das klassische Ziel des Phishings, aber auch beim Smishing nicht unbekannt, allerdings seltener genutzt. Dass die Methode trotzdem erfolgversprechend sein kann, zeigte ein Vorfall in Tschechien. Hier wurden Tausende Menschen per SMS dazu verleitet, eine App – angeblich von der tschechischen Post – zu installieren. Hierbei handelte es sich um einen Trojaner, der neben Kreditkarteninformationen auch weitere App-Zugänge kompromittiert hat.

Insgesamt kommt die Verbreitung von Malware bei Smishing Angriffen seltener vor, da die Smartphoneentwickler mittlerweile reagiert haben und es immer schwieriger machen, unsignierte, beziehungsweise nicht verifizierte Apps zu installieren. Die Gefahr bleibt dennoch, speziell bei Androidgeräten existiert der Weg des sogenannten „App Sideloadings“, bei dem Apps aus unbekannten Quellen geladen werden können, wenn dies in den Geräteeinstellungen nicht deaktiviert wird (Standardmäßig ist dieses Feature deaktiviert).

Mit der Entwicklung und der Verbreitung der sogenannten VoIP-Telefonie und der Anrufer-IDs sind auch Betrüger und Cyberkriminelle auf neue Techniken gestoßen, Opfer über eine gefälschte Rufnummer zu erreichen. Beim „Call ID Spoofing“ wird dabei die eigentliche Rufnummer, die sogenannte „Network Provided Number“ des Anrufers durch eine falsche Rufnummer ersetzt. Es existieren zahllose unseriöse Provider, die ihren Kunden die Möglichkeit bieten, die Network Provided Number selbst zu verändern. Dies ist allerdings nicht mit dem „CLIP No screening“ zu verwechseln, ein tatsächliches Servicemerkmal, bei dem die ausgehende Rufnummer, die sogenannte „User Provided Number“, frei gewählt werden kann, allerdings nur unter der Voraussetzung, dass man die Rechte an der Nummer besitzt.

Das Fälschen und Maskieren von SMS-Absendern ist damit ebenfalls keine große technische Hürde. Auch hier finden sich kostenlose Anbieter auf dem Markt, die einem nicht nur die Absendernummer, sondern sogar einen Namen frei wählen lassen. So sind SMS-Benachrichtigungen unter Namen wie „Papa“ oder „Mama“ oder sogar „Polizei“ keine Seltenheit. Dies ist unter anderem dadurch möglich, dass das Feld, welches uns die übertragene Nummer anzeigt, komplett separat von der eigentlich registrierten Nummer ist.

Viele Gefahren, die im Internet lauern, erfordern einen aktiven Schutz. Beispielsweise ist die Gefahr vor Trojanern und Viren mit dem aktiven Schutz eines Virenscanners verringert. Beim Smishing hingegen ist ein aktiver Schutz nicht notwendig, um sich zu schützen. Oft schon reicht es aus, nichts zu unternehmen. Phishing generell wird nur zu einer Gefahr, wenn das Opfer auf den Betrug reinfällt. Gar nicht erst auf den Versuch zu reagieren, schützt demnach. Dennoch gibt es einige Punkte, die man beachten kann, um seine Awareness gegenüber den Gefahren des Smishings zu erhöhen:

Wir verwenden Cookies, und Google reCAPTCHA, das Google Fonts lädt und mit Google-Servern kommuniziert. Durch die weitere Nutzung unserer Website stimmen Sie der Verwendung von Cookies und unserer Datenschutzerklärung zu.